漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121531

漏洞标题:爱奇艺配置不当导致劫持获取任意用户观影记录

相关厂商:奇艺

漏洞作者: jeary

提交时间:2015-06-19 09:48

修复时间:2015-08-03 10:14

公开时间:2015-08-03 10:14

漏洞类型:CSRF

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-19: 细节已通知厂商并且等待厂商处理中

2015-06-19: 厂商已经确认,细节仅向厂商公开

2015-06-29: 细节向核心白帽子及相关领域专家公开

2015-07-09: 细节向普通白帽子公开

2015-07-19: 细节向实习白帽子公开

2015-08-03: 细节向公众公开

简要描述:

终于碰到个防御了的,但是...——专业看各大视频网站观影记录三十年

详细说明:

当我用POC去对爱奇艺进行同样的操作时,发现获取不到返回的结果。看了半天,终于知道是为啥了。爱奇艺的callback回调函数只能他自己生成,而且每次都不一样,这就导致POC里的"?"失效,导致无法获取到json接口的对象,其他厂商应该采取同样的方式以避免此类问题。

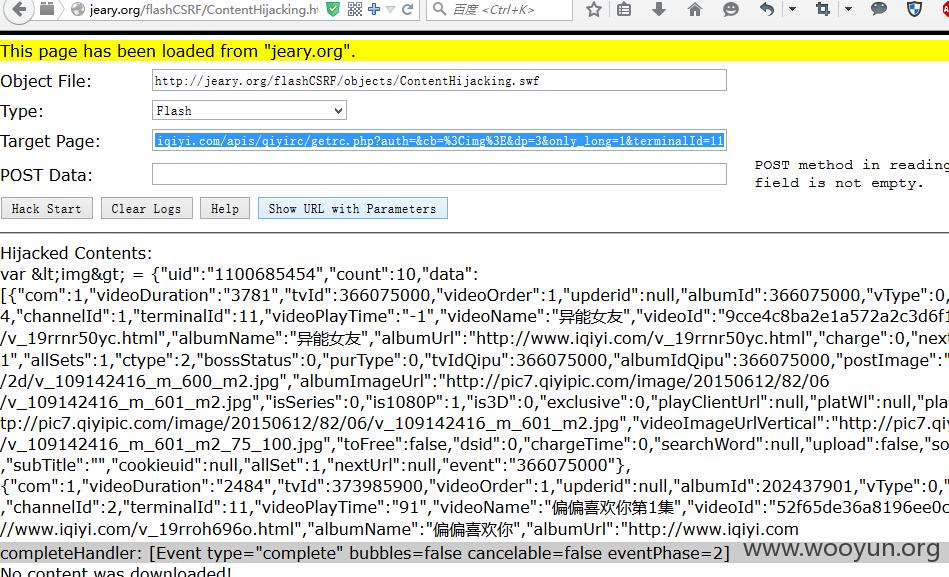

然而..爱奇艺还是被我跨域获取到了观影记录,只不过换了一种方式,flash~~

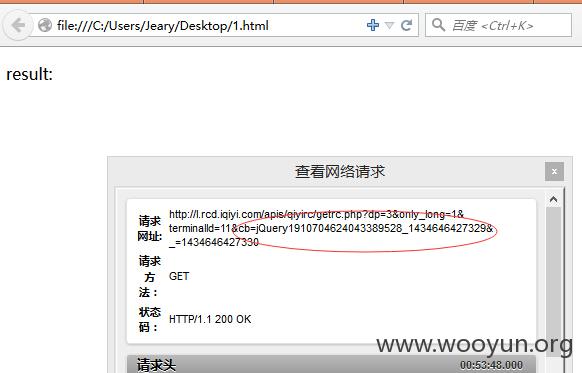

抓包获取到请求观影记录的请求为:(小小的测了一下xss)

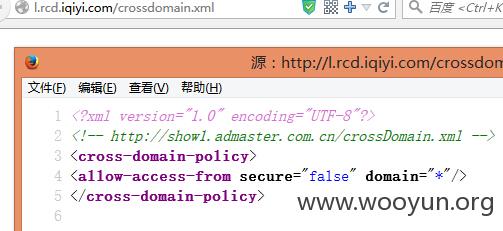

查看crossdomain:

看见这个配置,不禁笑了。。

相关POC以及资料:

http://jeary.org/flashCSRF

http://jeary.org/?post=54

漏洞证明:

修复方案:

谢谢上次爱奇艺送的季卡,电影已经看过瘾~~

版权声明:转载请注明来源 jeary@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-06-19 10:13

厂商回复:

亲, 感谢提交,js劫持的相关问题内部已经报过了, 开发未修复。 我们会继续推动劫持相关问题的修复,再次感谢支持爱奇艺PPS安全。 :)

最新状态:

暂无