漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120050

漏洞标题:大唐移动官网没做防护注入后可内网/可渗透域

相关厂商:大唐移动

漏洞作者: aba0

提交时间:2015-06-12 17:36

修复时间:2015-07-31 14:12

公开时间:2015-07-31 14:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-12: 细节已通知厂商并且等待厂商处理中

2015-06-16: 厂商已经确认,细节仅向厂商公开

2015-06-26: 细节向核心白帽子及相关领域专家公开

2015-07-06: 细节向普通白帽子公开

2015-07-16: 细节向实习白帽子公开

2015-07-31: 细节向公众公开

简要描述:

出现这样的原因,可能有几个:领导不重视网络安全;运维工资低,得不到重视;没有专门负责网络安全的人员。

详细说明:

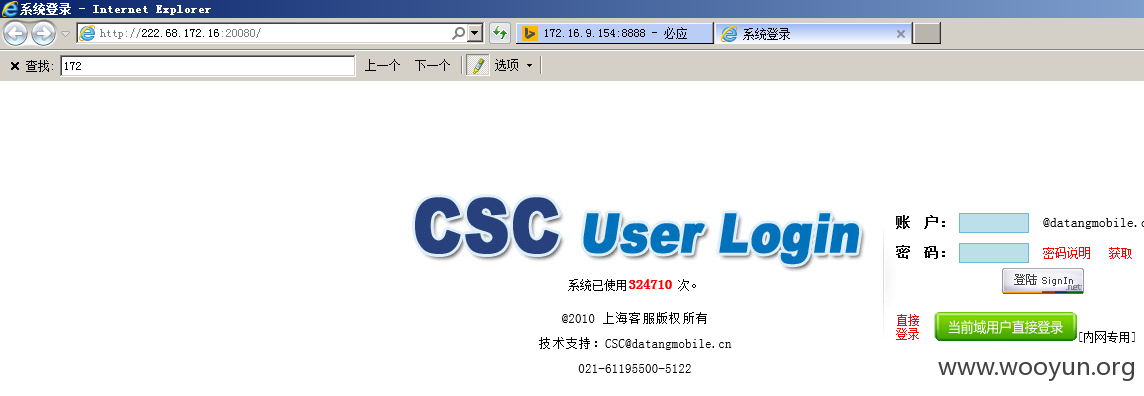

其实这次大唐移动也是躺着中枪的,因为我用IE测试内网机器某端口的时候,ie浏览器找不到,就直接提交到bing.com去搜索。

然后我就习惯性的去看了一下

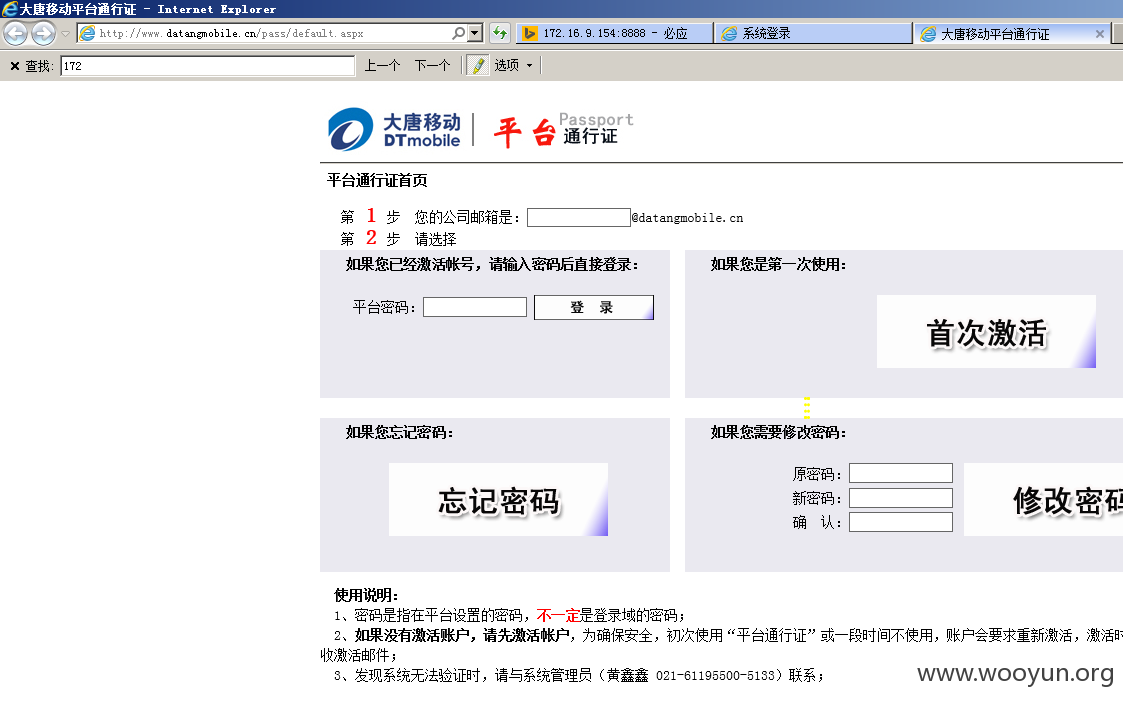

点击那个 “获取”按钮,就跳转到了大唐移动的官网去了。

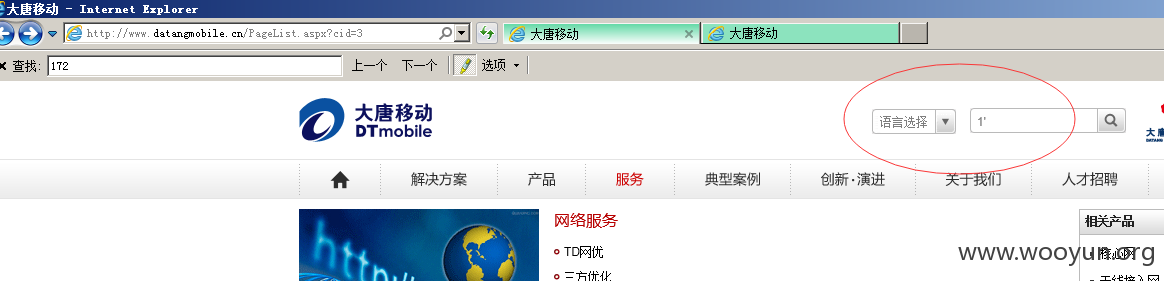

然后我就习惯直接访问了主页 ,看到了熟悉的搜索框。

然后我就习惯的输入了1',结果就出现firstblood。

看到这里,然后我就习惯的把网址复制到sqlmap里面去跑了。

漏洞证明:

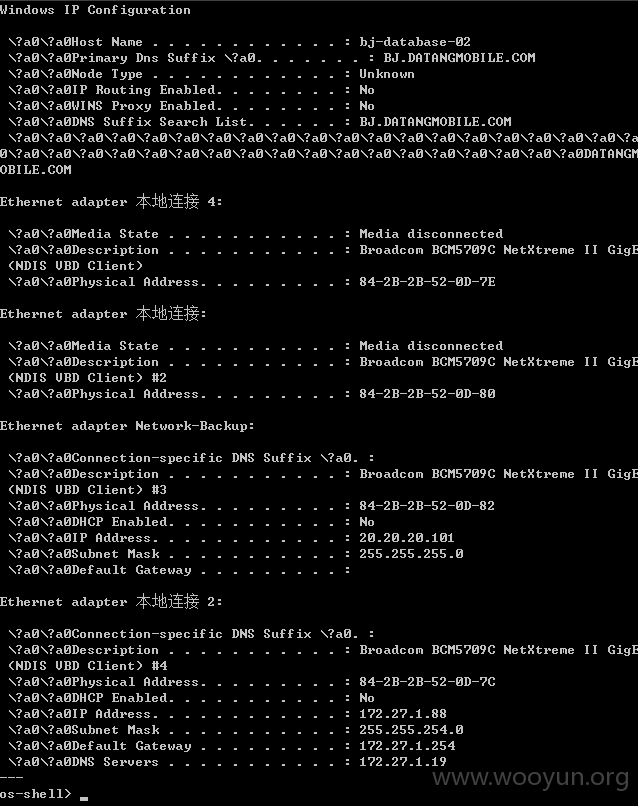

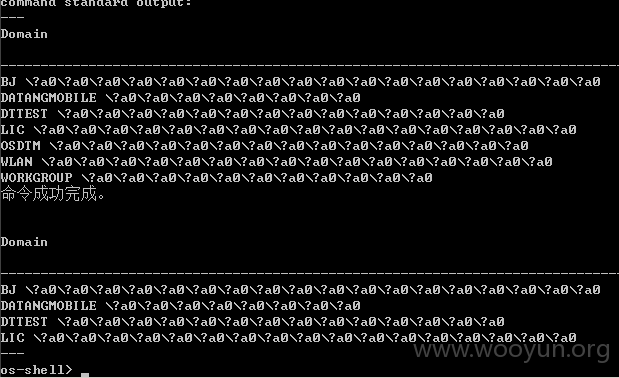

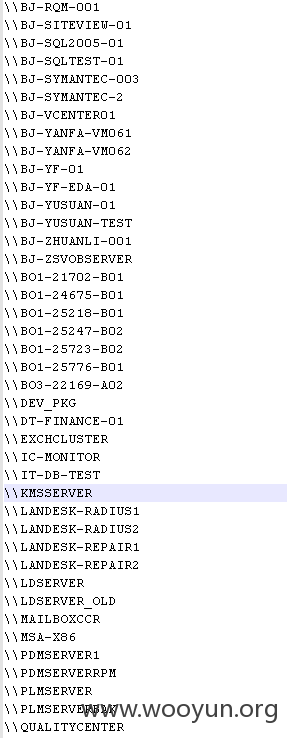

尝试用sqlmap --os-shell 结果可以用,权限是system权限。

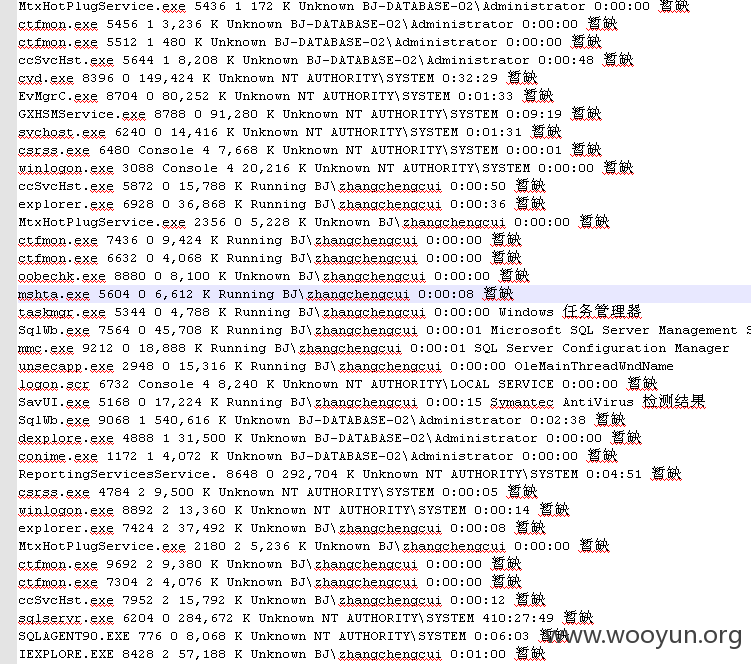

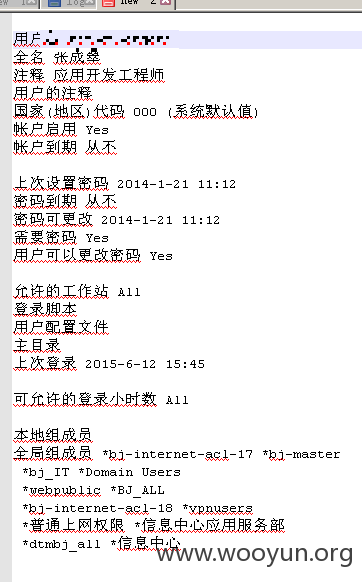

这是一枚命苦的it工程师,抱歉,让你中枪了。

下面就不继续了,无非就是用mimikatz抓一下zhangchengcui的明文密码,然后看看他邮件,找找密码,试一试vpn,看看本地有什么有用的账户密码之类的苦逼活。应该可以很轻松拿下域控。

修复方案:

官网早就被人日过了,但是至今还没修复。用乌云搜索“大唐移动”有以下三个链接:

WooYun: 大唐移动sql注入

WooYun: 大唐移动sql注入漏洞

WooYun: 大唐移动数万封邮件泄露包含大量核心业务数据

吐槽一下:这么大的公司都不舍得请个人搞搞网络安全,运维人员一定蛮苦逼的。

修复建议:

1.对所有对外提供的服务进行全面的安全评估并进行监控,没必要的对外提供的服务就关掉吧。

2.提高全公司人员的网络安全意识,尤其是开发研发和运维人员的安全意识。

3.把网络安全工作作为重点来抓,希望你们的领导能重视网络安全,加大对网络安全方面的预算和支持。

版权声明:转载请注明来源 aba0@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-06-16 14:11

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发通报,由其后续协网站调管理单位处置.

最新状态:

暂无