漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118509

漏洞标题:伪工商银行网站N点虚拟主机管理系统(Powered By Npoint)默认密码可被控制请查封

相关厂商:某伪基站

漏洞作者: 路人甲

提交时间:2015-06-06 10:22

修复时间:2015-07-25 10:38

公开时间:2015-07-25 10:38

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-06: 细节已通知厂商并且等待厂商处理中

2015-06-10: 厂商已经确认,细节仅向厂商公开

2015-06-20: 细节向核心白帽子及相关领域专家公开

2015-06-30: 细节向普通白帽子公开

2015-07-10: 细节向实习白帽子公开

2015-07-25: 细节向公众公开

简要描述:

伪工商银行网站使用N点虚拟主机管理系统(Powered By Npoint)默认密码,任何人都可进入。

详细说明:

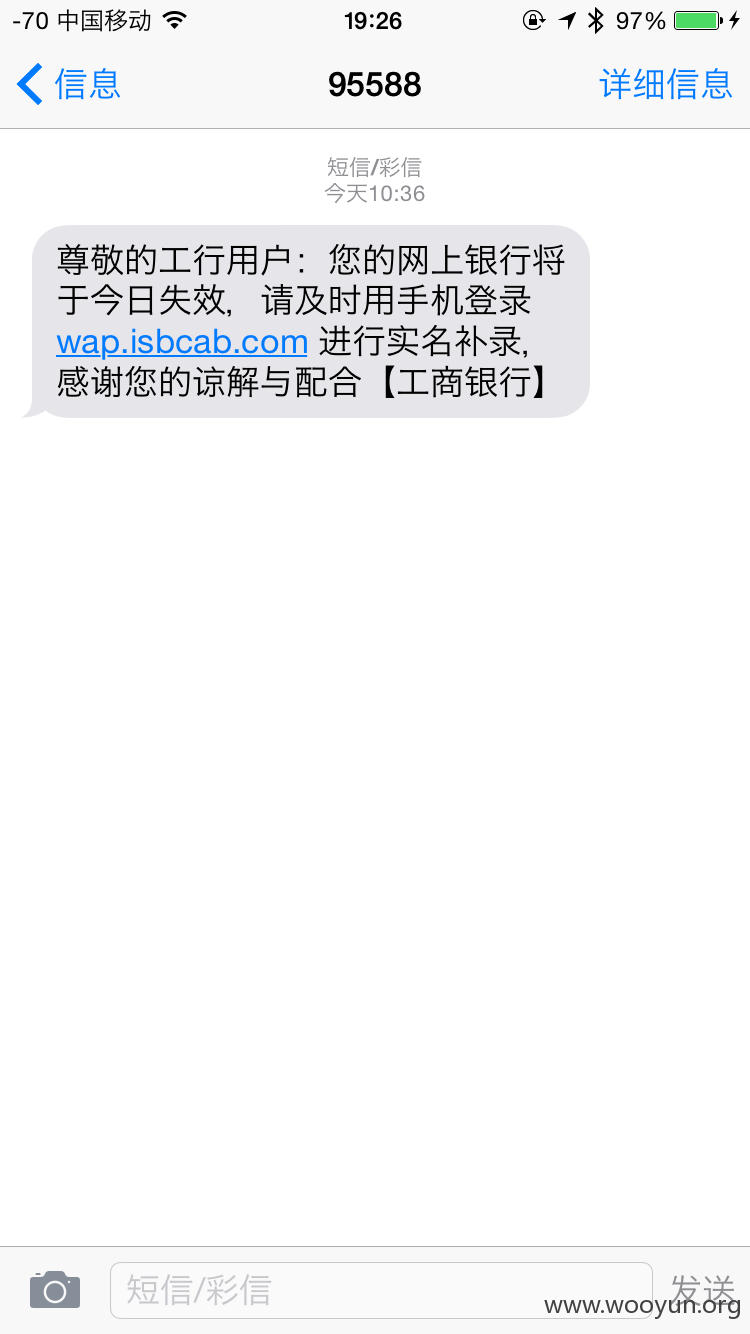

今天收到一条由伪基站发出的短信,附带一个wap站点。

你逗我呢,这个网址很符合网站创建者的特点。

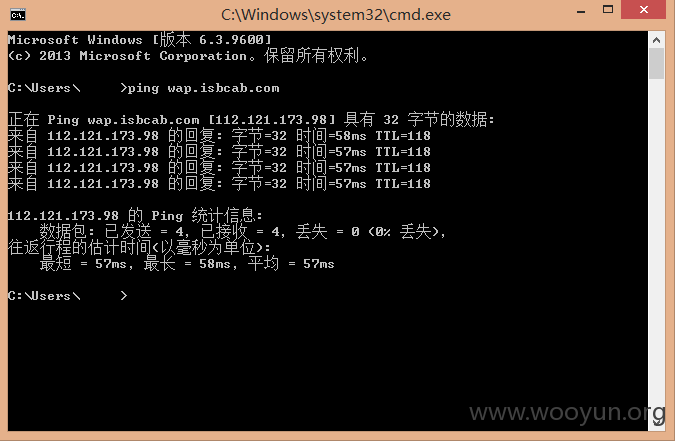

用电脑打开提示用手机,好吧,查一下你的地址。

其实我根本不懂,好吧访问一下112.121.173.98/admin/index.asp,

嗯,N点虚拟主机管理系统,没听过,其实我根本不懂。

好吧密码该不会是admin吧,谁会连这个都不改呢?

……

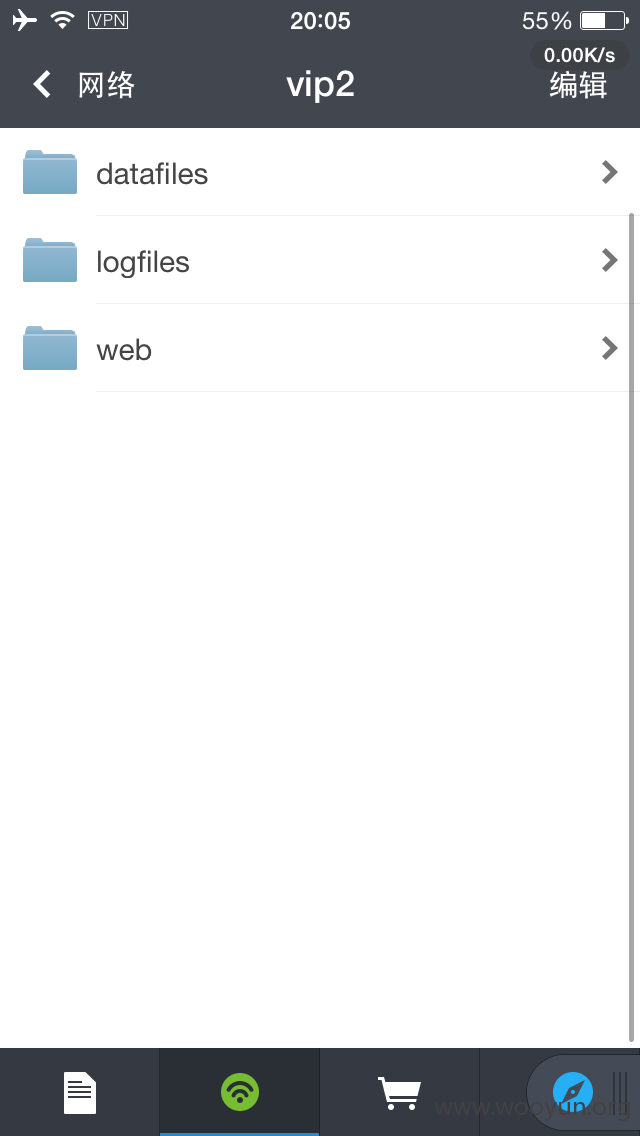

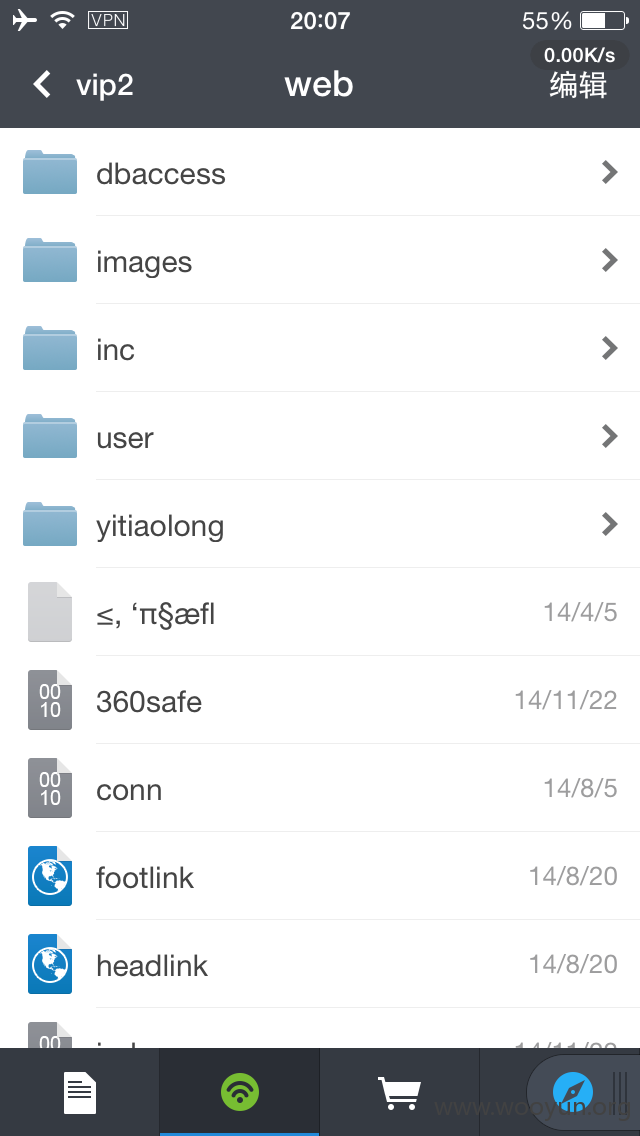

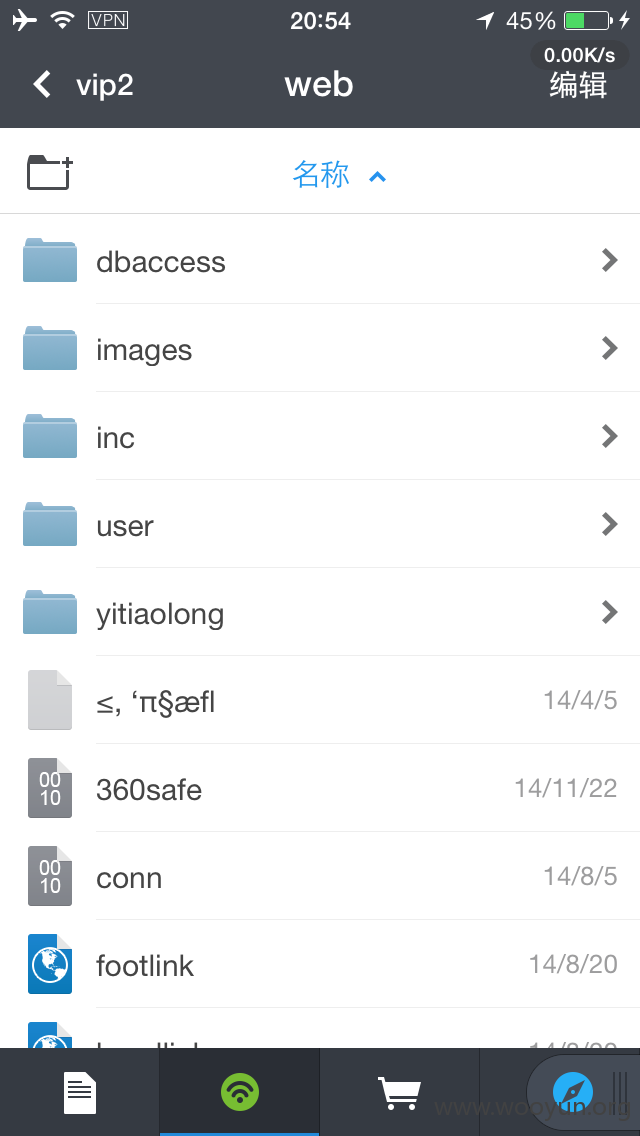

好吧,既然都进来了,看看你都有些啥。

这个我能改么,我试一下……

好吧,还真可以。

我想帮你删了,你看行么?

你说他们该不会找到我吧?好怕怕啊(代理服务器)。

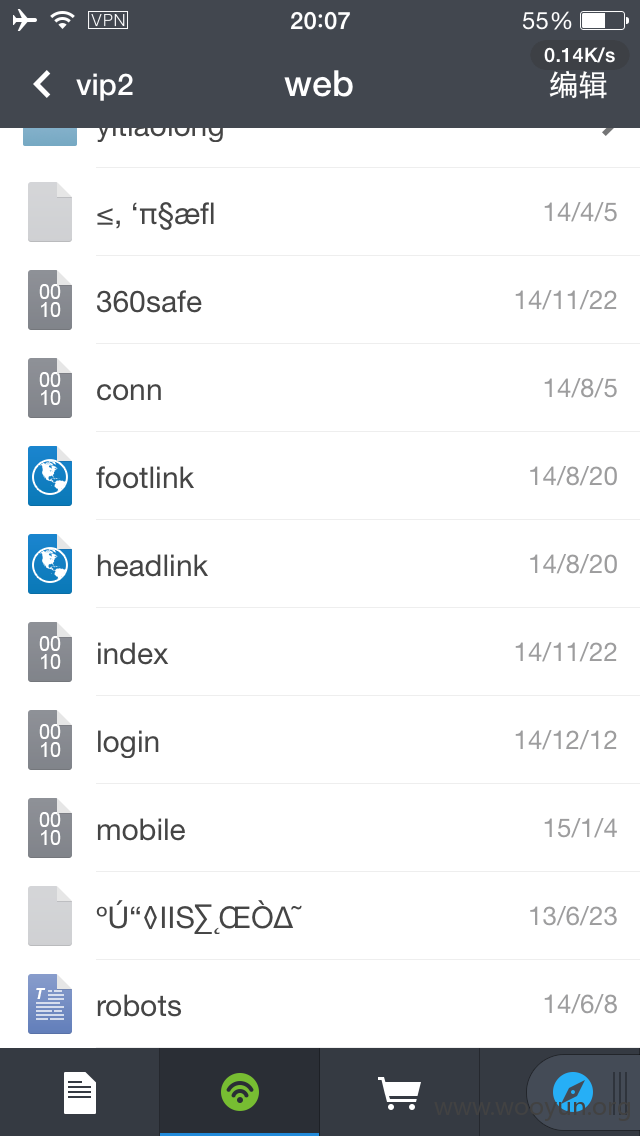

回到FTP,尝试登陆。

还真的可以进去,顺便发一份给警察蜀黍。

都说到这里了应该也明白了,这个漏洞毫无技术含量,就是管理员没改默认密码,请顺便帮我报警举报这个网站。

漏洞证明:

修复方案:

我帮改了密码,新密码为f_uc_kyou,不用谢。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-06-10 10:37

厂商回复:

CNVD确认所述情况,已经转由CNCERT直接通报给对应银行集团公司,由其后续协调网站管理部门处置.

最新状态:

暂无