漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117857

漏洞标题:7天连锁酒店某地重要敏感信息泄露导致进入众多管理后台

相关厂商:7天连锁酒店

漏洞作者: Q1NG

提交时间:2015-06-03 07:49

修复时间:2015-07-18 09:08

公开时间:2015-07-18 09:08

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-03: 细节已通知厂商并且等待厂商处理中

2015-06-03: 厂商已经确认,细节仅向厂商公开

2015-06-13: 细节向核心白帽子及相关领域专家公开

2015-06-23: 细节向普通白帽子公开

2015-07-03: 细节向实习白帽子公开

2015-07-18: 细节向公众公开

简要描述:

7天连锁酒店某地重要敏感信息泄露导致进入众多管理后台

详细说明:

在一个月黑风高的夜晚,于是乎洞主第一次入住了传说中的7天连锁酒店,正当无聊之际,就想到了来看看酒店的无线安全,挖洞一番,但并没什么发现,于是乎就有了安全检测官网,就有了接下来的....好吧 ,说正事,

发现一个后台 http://ko.7daysinn.cn:7711

然而又发现一敏感信息泄露处

http://ko.7daysinn.cn:7711/web.txt

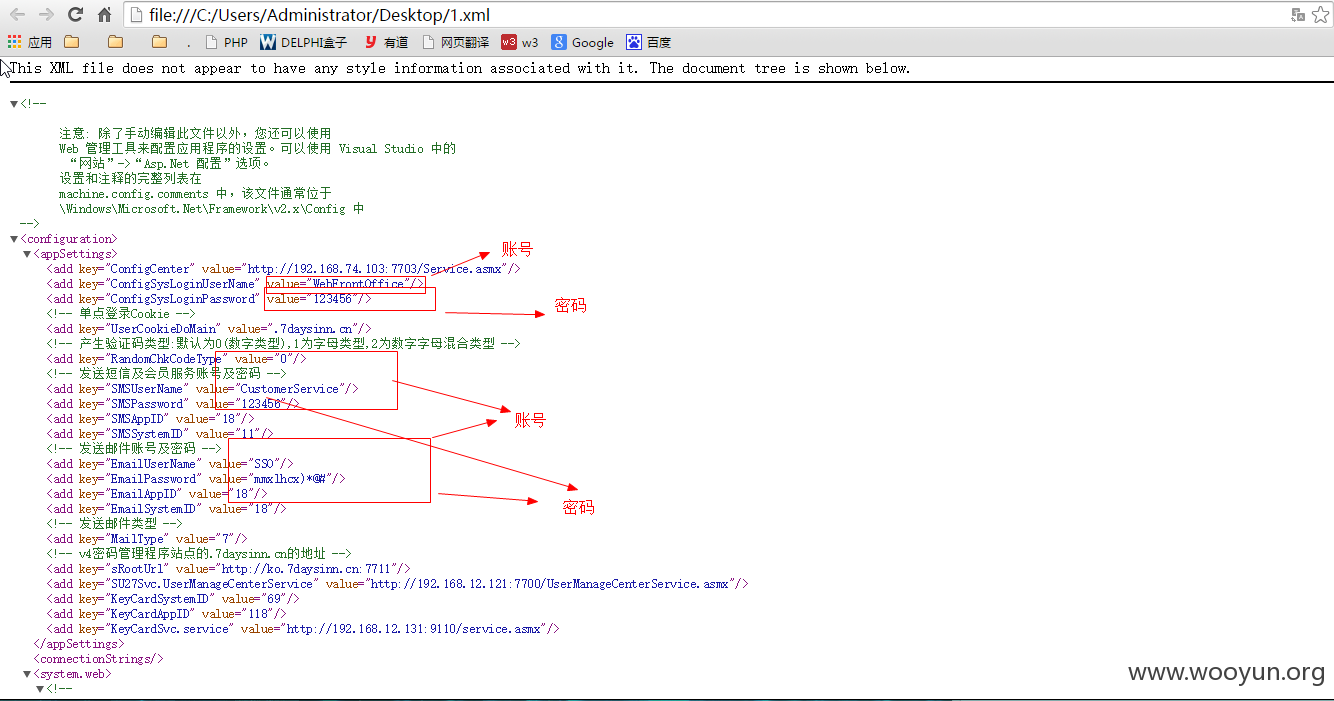

里面信息如下:

本是用来存储数据的XML文档 不料泄露了敏感信息,

经过对这些信息的分析 得到如下 账号 密码

CustomerService 123456

WebFrontOffice 123456

SSO mmxlhcx)*@#

事实证明 这些账号密码 对多个后台通用

找到这个比较重要的内部管理后台

http://mt.7daysinn.cn/LoginPage.aspx

账号密码 WebFrontOffice 123456 | SSO mmxlhcx)*@#

漏洞二

一个内部员工娱乐极工作交流管理平台

: http://legend.7daysinn.cn/Login.aspx

密码账号 也是这三个 SSO mmxlhcx)*@# WebFrontOffice 123456 CustomerService 123456

这些信息一旦疏忽后果不堪设想 ,望厂商重视!

漏洞证明:

同上......

修复方案:

网站目录中不要以文档及其他不安全形式存放敏感信息,不然可能会造成更多信息泄露!

版权声明:转载请注明来源 Q1NG@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-03 09:07

厂商回复:

兄弟您提交的3个其实是一个漏洞,只是获取到的密码是统一认证的帐号,可以登录多个系统,均为员工系统,不过包括了客服用某个系统,有做权限控制,泄露的数据只是小部分,因涉及到多个系统所以评级为高,另外2个评级为低,非常感谢您的用心。

酒店行业必须重视信息安全,我们也在不断地努力,如果方便的话可以私信联系方式。

最新状态:

暂无