漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114213

漏洞标题:看我如何控制某自治区烟草局内网(大量内部敏感信息泄露)

相关厂商:某自治区烟草局

漏洞作者: SeaCream

提交时间:2015-05-15 10:29

修复时间:2015-07-04 08:38

公开时间:2015-07-04 08:38

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-15: 细节已通知厂商并且等待厂商处理中

2015-05-20: 厂商已经确认,细节仅向厂商公开

2015-05-30: 细节向核心白帽子及相关领域专家公开

2015-06-09: 细节向普通白帽子公开

2015-06-19: 细节向实习白帽子公开

2015-07-04: 细节向公众公开

简要描述:

有一点运气 不过造成的危害挺大的啊。。。那么多台市区服务器 那么多数据 嘿嘿! 数据为动过 你们可以看记录

详细说明:

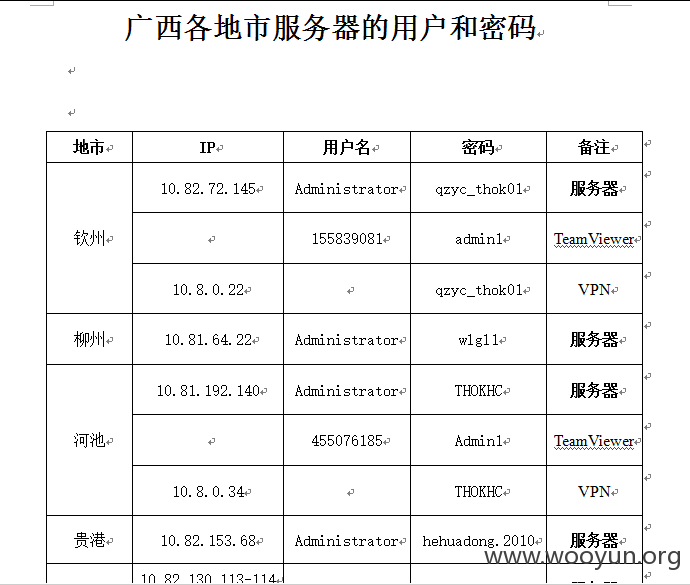

首先 得从那次无意中google github找到的一点资料。。。。https://raw.githubusercontent.com/THOK-SW/wms_rfid/master/doc/%E5%B9%BF%E8%A5%BF%E5%90%84%E5%9C%B0%E5%B8%82%E6%9C%8D%E5%8A%A1%E5%99%A8%E7%9A%84%E7%94%A8%E6%88%B7%E5%90%8D%E5%92%8C%E5%AF%86%E7%A0%81%20.doc

下载下来吓了我的小心脏一跳一跳的。。

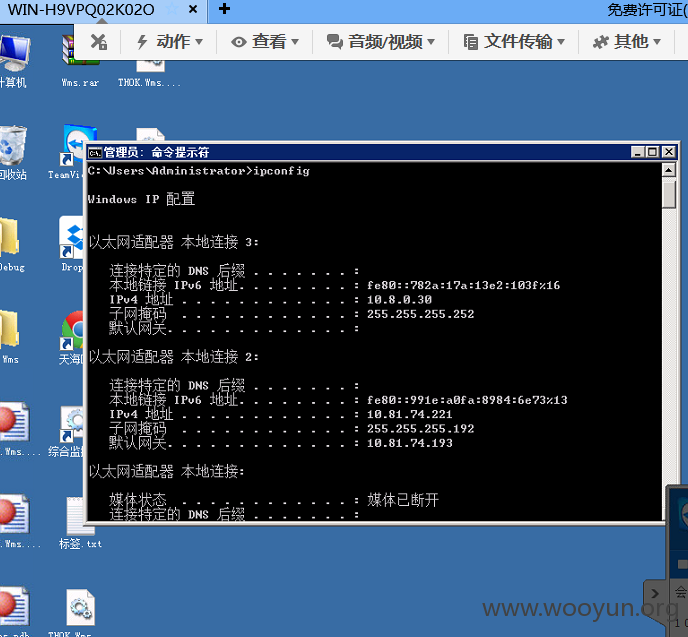

一看全部都是内网 不过好在有teamviewer这个软件 我用的是这个455076185 admin1成功登陆 发现服务器是2008的 还需要的登陆密码 简单试了下 发现密码就是在密码文件中的THOKHC 。。。。嘿嘿

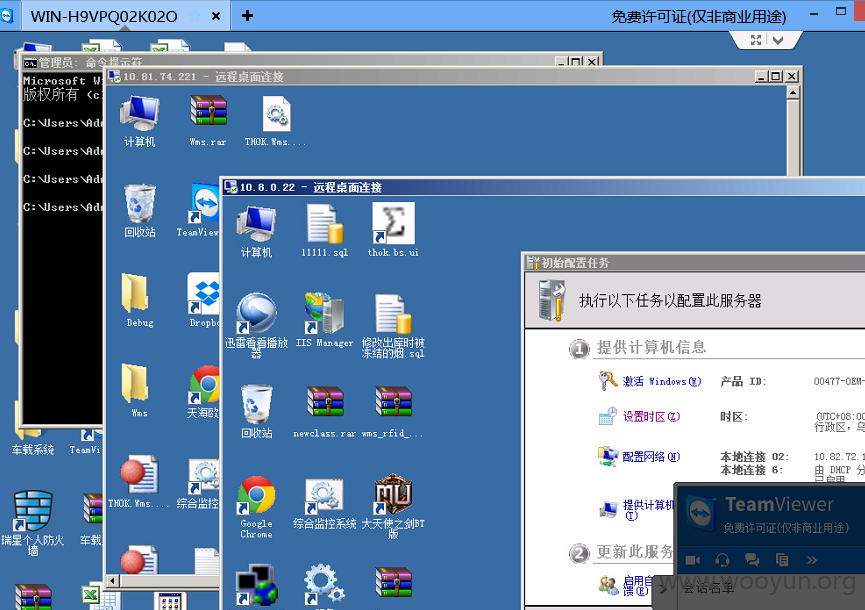

既然已经成功进入了内网,那还剩下那么多台服务器怎么也得看看吧

在这里 只是随便连接了4台服务器 发现都能连接 还有一台刚关掉 所以看不到

以下是服务器的IP账号 密码 几乎全部都能连接 希望能够认真排查

广西各地市服务器的用户和密码

钦州 10.82.72.145 Administrator qzyc_thok01

10.8.0.22 administrator qzyc_thok01

柳州 10.81.64.22 Administrator wlgl1

河池 10.81.192.140 Administrator THOKHC

455076185 admin1 TeamViewer

10.8.0.34 administrator THOKHC

贵港 10.82.153.68 Administrator hehuadong.2010

玉林 10.82.130.113-114

10.82.130.115-116 Administrator hehuadong.2013

10.8.0.38 administrator hehuadong.2013 10.82.211.240 Administrator hehuadong.2010

10.8.0.26 administrator hehuadong.2010 贺州 10.82.192.111 Administrator hzyc

来宾 10.81.74.221 Administrator THOKLB

10.8.0.34 administrator THOKLB

崇左 10.81.40.14 Administrator 123456789*p

漏洞证明:

修复方案:

你们懂的

版权声明:转载请注明来源 SeaCream@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-20 08:37

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给广西分中心,由其后续协调网站管理单位处置。

最新状态:

暂无