漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112377

漏洞标题:广州证券公司平台设计不当可批量破解股民资金账号登陆密码

相关厂商:广州证券

漏洞作者: 路人甲

提交时间:2015-05-06 11:22

修复时间:2015-06-20 11:58

公开时间:2015-06-20 11:58

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-06: 细节已通知厂商并且等待厂商处理中

2015-05-06: 厂商已经确认,细节仅向厂商公开

2015-05-16: 细节向核心白帽子及相关领域专家公开

2015-05-26: 细节向普通白帽子公开

2015-06-05: 细节向实习白帽子公开

2015-06-20: 细节向公众公开

简要描述:

一个证券平台可暴力破解股民资金账号密码,有可能泄露股民信息,给股民带来不必要的损失。

详细说明:

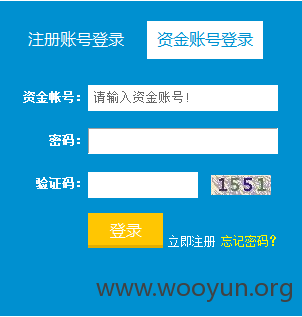

广州证券,据百度百科资料说是全国最早成立的证券公司之一。在里面玩股票应该不少吧!这段时间股票比较火爆,所以就关注了下有关股票的信息。有个朋友是在广州证券开的户,刚好找我帮忙修改下资金账号登陆密码,于是打开官网看看。发现http://www.gzs.com.cn官网里面有个网上营业厅,

https://wt.gzs.com.cn/servlet/user/LoginAction

验证码设置的挺简单的,要识别应该也很简单。后来发现其实这个验证码可以绕过,可以利用这个登陆接口进行暴力破解。

1.登陆账号密码需要加密登陆

获取账号密码加密后的内容,这步的可以直接无视验证码,即使没有验证码一样可以获取到加密后的账号密码的值

返回加密的账号密码,下一般提交登陆信息需要用到

{"data":{"ticket":"4668","accountType":"2","account":"70z%2BOUuvwSKE8CAYMZ%2BqMg%3D%3D","password":"uEMqf7SPyv4%3D"}}

2.登陆账号密码

登陆账号密码,这一步需要验证码,验证码应该没有设置失效时间,可以同一个验证码无限提交。

account 代表加密后的账号

password 代表加密后的密码

ticket 输入的验证码

ticket的值 只要在要暴力破解的机器不重新登陆重新刷新服务器验证码session的值,这个验证码就可以无限次使用,这就是出现漏洞的地方。

漏洞证明:

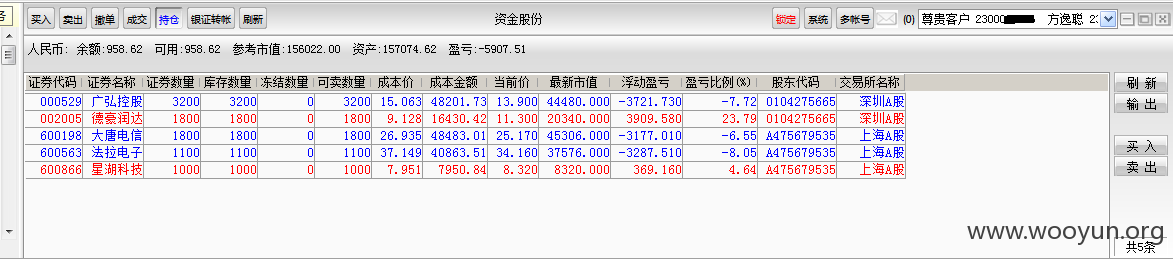

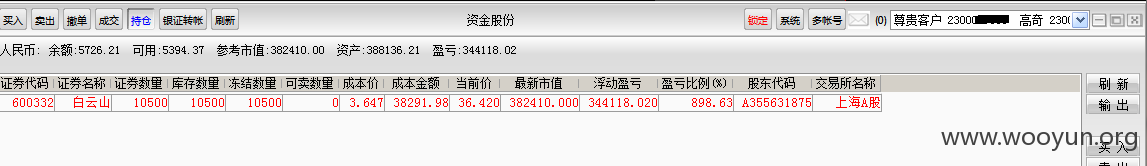

尝试了下用123456这个弱口令破解了一会就有几十个账号被破解出来了,这个账号可以登陆股票交易系统的,可以查看里面资金和所买的股票,如果进一步获取到交易密码(一般是6位纯数字口令),将用户股票恶意买进买出,造成用户的损失。因为涉及的资金安全只测试了部分账号,而且未进一步深入。

修复方案:

登陆验证码过于简单 建议换个复杂的

设置下验证码失效时间

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-06 11:56

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:12

正在联系相关网站管理单位处置。

最新状态:

暂无