漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111931

漏洞标题:福斯康姆Foscam某站源代码泄露导致Getshell殃及OA系统员工信息一览无遗

相关厂商:福斯康姆智能科技有限公司

漏洞作者: 几何黑店

提交时间:2015-05-04 12:17

修复时间:2015-06-19 17:20

公开时间:2015-06-19 17:20

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-04: 细节已通知厂商并且等待厂商处理中

2015-05-05: 厂商已经确认,细节仅向厂商公开

2015-05-15: 细节向核心白帽子及相关领域专家公开

2015-05-25: 细节向普通白帽子公开

2015-06-04: 细节向实习白帽子公开

2015-06-19: 细节向公众公开

简要描述:

福斯康姆Foscam某站源代码泄露导致Getshell殃及OA系统员工信息一览无遗

详细说明:

首先是乌云小秘书告诉我这家公司在乌云招聘里向我发送了招聘意向,我根本就不知道,因为前台都没短信提醒,这点不人性化.......

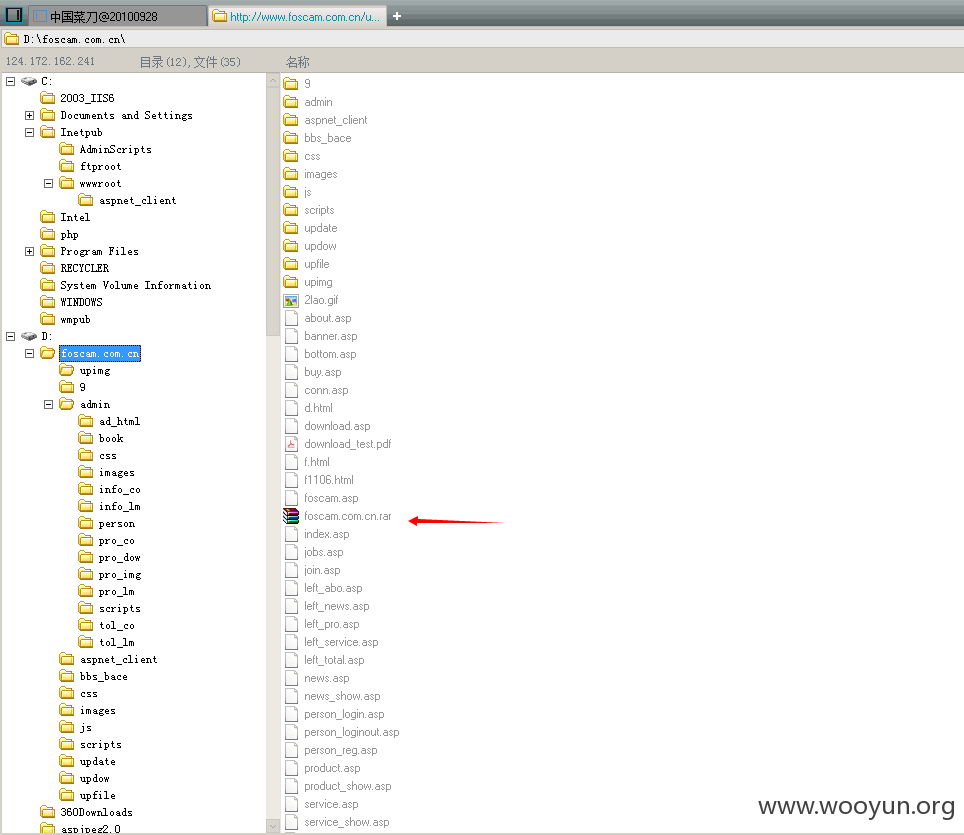

shell:http://www.foscam.com.cn/upimg/1.asp;.pdf

但是看了看公司信息,恩,感觉是不错的公司,于是就来检测一番吧..

首先从这里入手

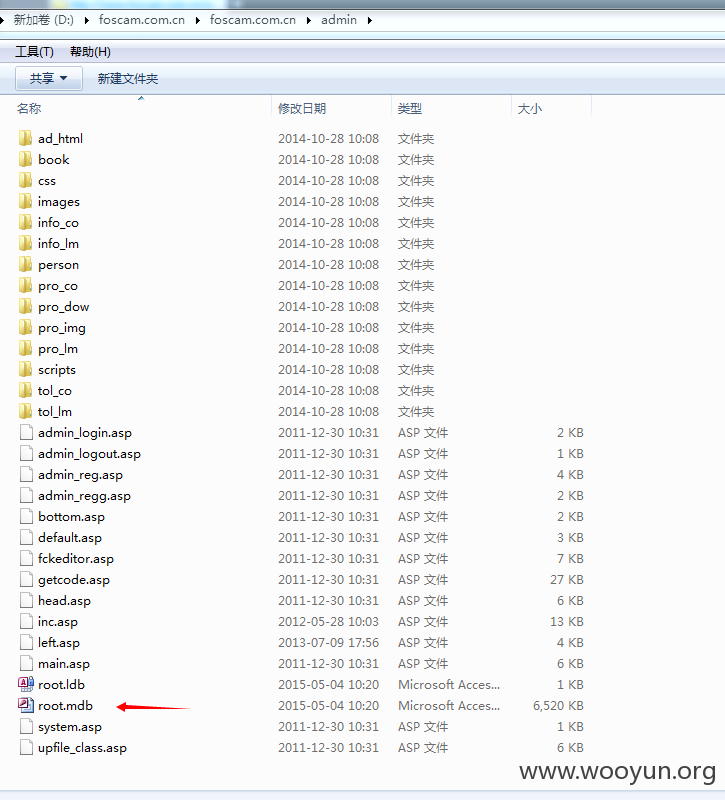

2G多的源码,下了好久

恩?MDB的

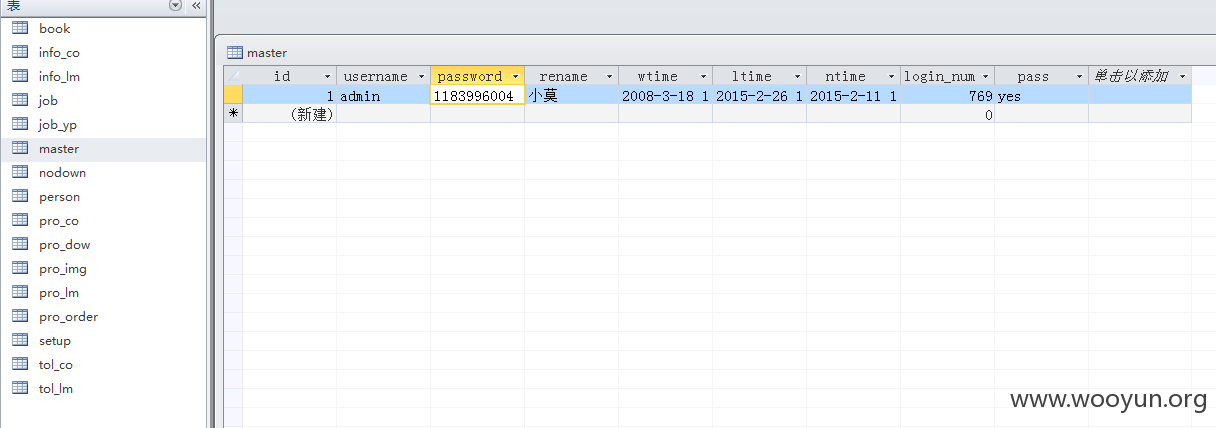

这就好办了,直接看管理员信息吧

再来试一下管理后台在哪.

这也太简单了吧.

我们继续看看.

有上传的地方哦.2.6.6版本

而且还是IIS,那来看看有没有解析漏洞了.

过滤了空格,用1.asp;.jpg竟然传不上,那试下1.asp;.pdf看看

好了.

漏洞证明:

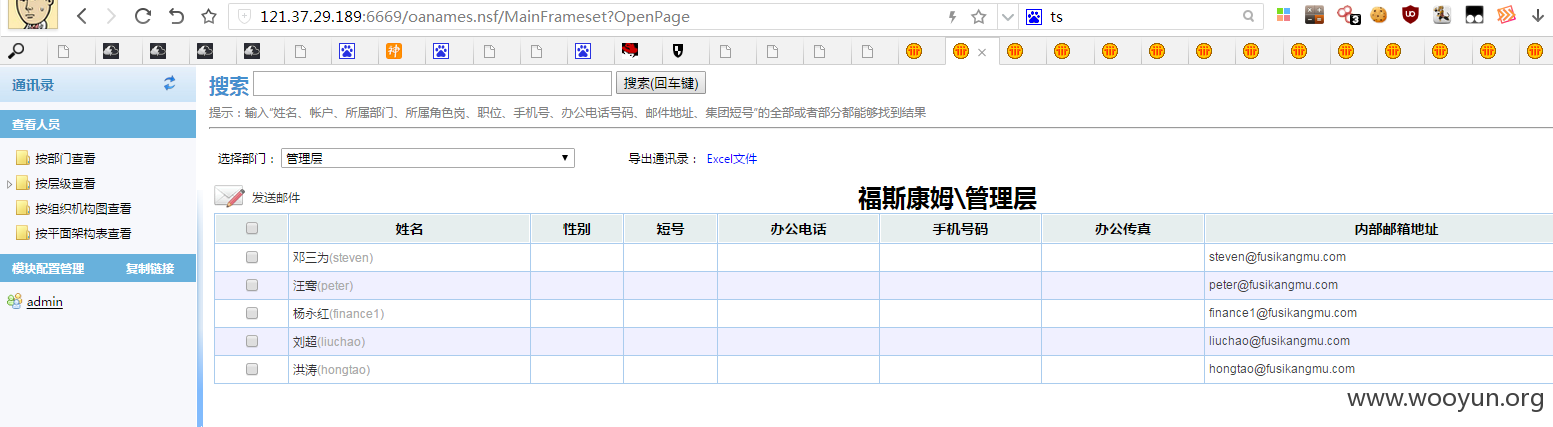

到这并没有完

还找到个

OA系统

试了很多弱口令都不对,那怎么办呢?

我们再回到前面的管理后台找找有没有可利用的信息

恩,这个会员管理里应该会有员工信息的.

随便找一个,就他了,李冬贺

密码a

因为OA系统帮助文件里有说明

进去了,但是强制改密码,于是只好改成了111111

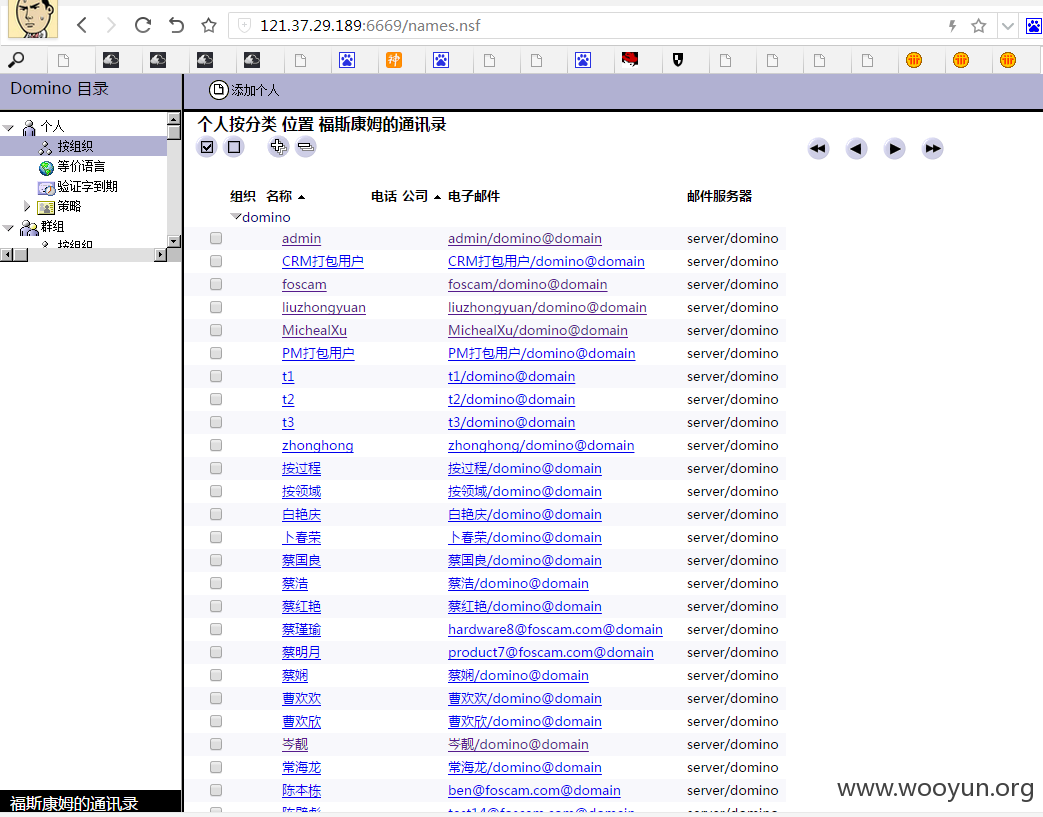

进去以后,发现网站链接里有names.nsf,恩恩,我喜欢Lotus Domino.

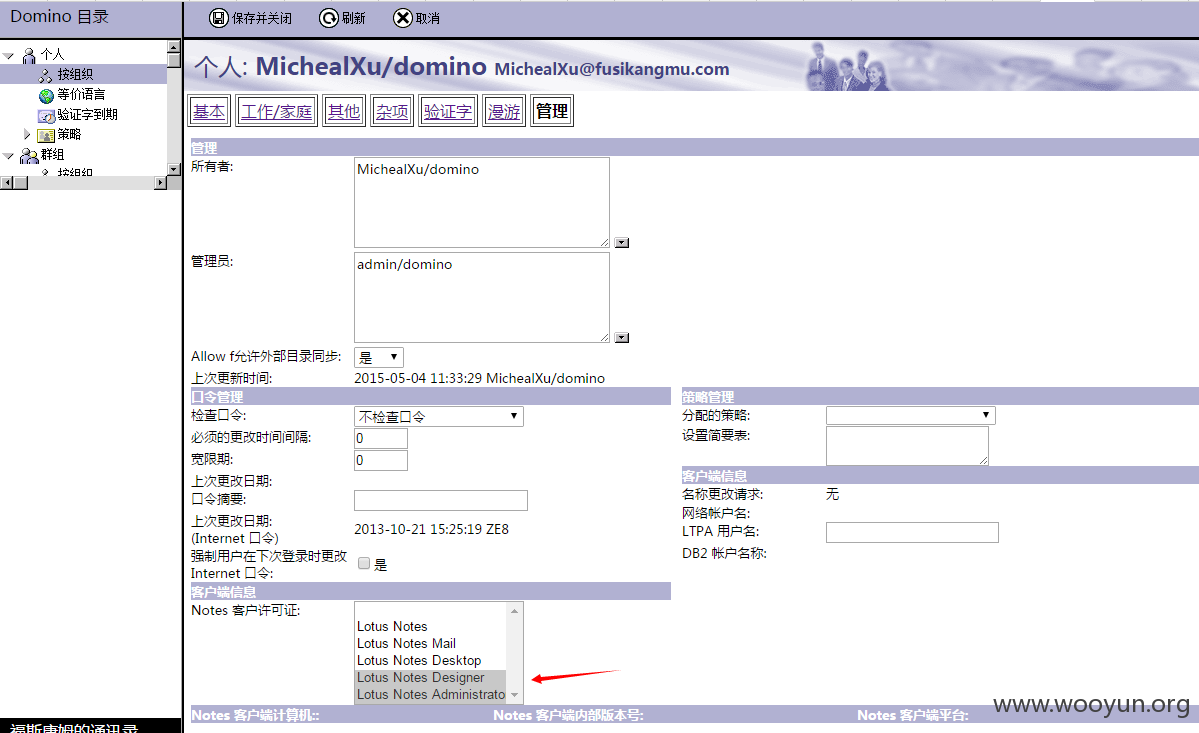

还可修改成管理员???

试了一下,里面有很多用户的密码都是a 没改过密码,虽然OA前台没权限,但是Lotus Domino还是可访问.

修复方案:

你懂的.

版权声明:转载请注明来源 几何黑店@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-05-05 17:19

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对 福斯康姆 的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无