漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111692

漏洞标题:航旅纵横手势锁轻易绕过及其它漏洞

相关厂商:航旅纵横

漏洞作者: 小荷才露尖尖角

提交时间:2015-05-12 16:46

修复时间:2015-08-10 18:24

公开时间:2015-08-10 18:24

漏洞类型:非授权访问/认证绕过

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-12: 细节已通知厂商并且等待厂商处理中

2015-05-12: 厂商已经确认,细节仅向厂商公开

2015-05-15: 细节向第三方安全合作伙伴开放

2015-07-06: 细节向核心白帽子及相关领域专家公开

2015-07-16: 细节向普通白帽子公开

2015-07-26: 细节向实习白帽子公开

2015-08-10: 细节向公众公开

简要描述:

由于没有正确实现,安全功能成了摆设

详细说明:

测试版本:航旅纵横android客户端v2.5.5,最新版本

1、该版本可以设置手势锁功能来对本地用户进行认证,然而该功能却可以通过启动导出的activity轻易绕过。利用POC如下:

或者直接在adb shell中使用am进行测试

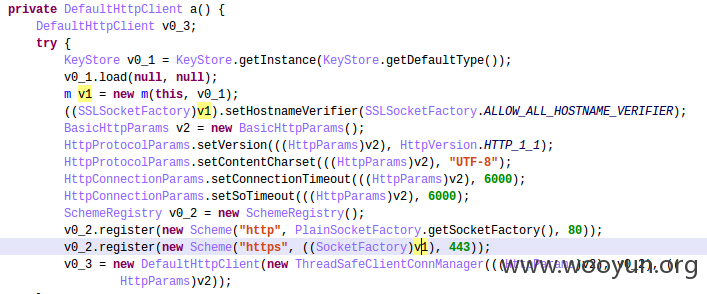

2、反编译发现存在多处信任所有证书漏洞,易遭受中间人攻击。

漏洞证明:

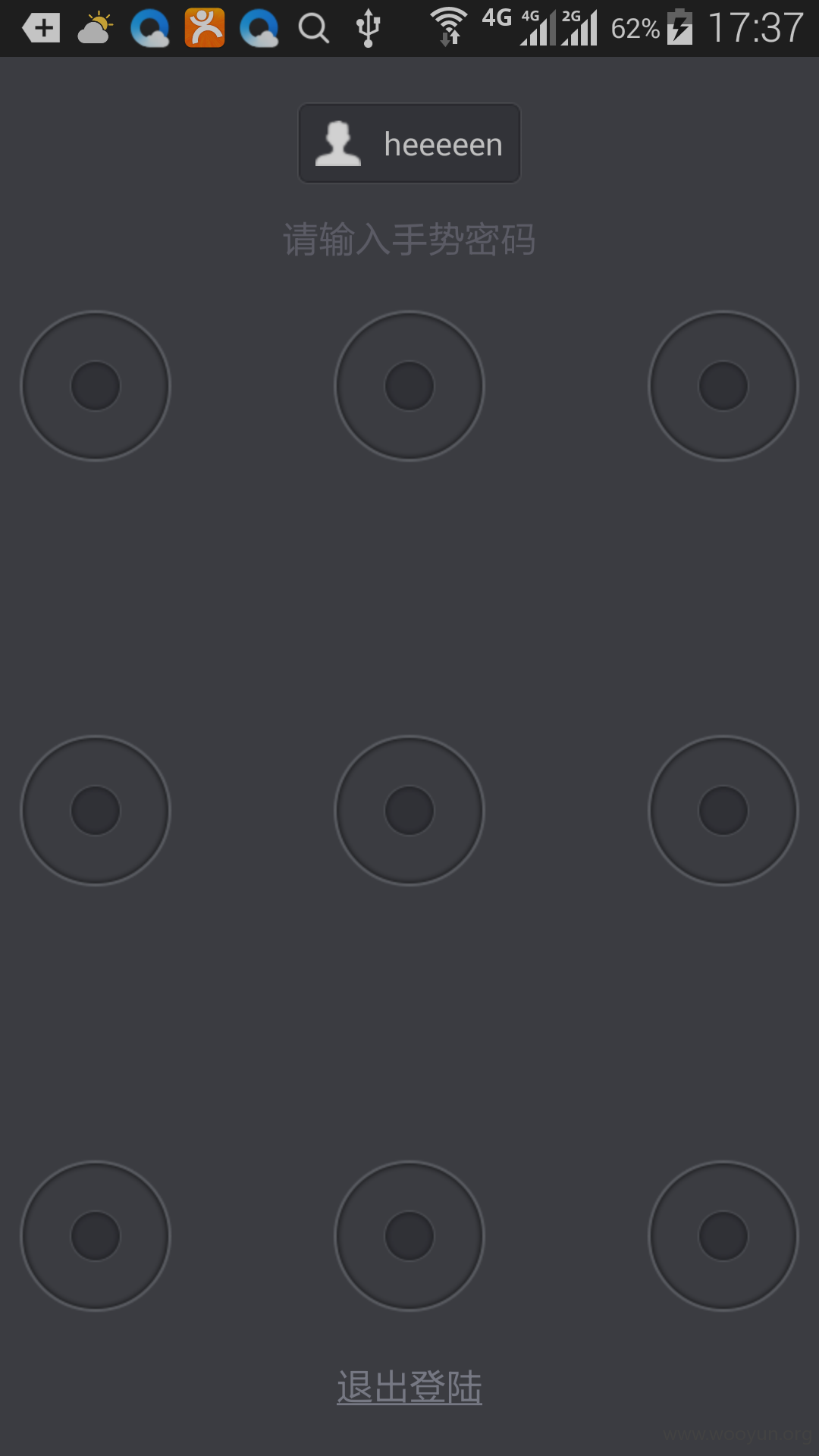

1、手势锁绕过

正常情况下,需要解开手势锁后登录

启动com.umetrip.android.msky.activity.MainActivity

绕过手势锁,进入已登录账户的界面

2、信任所有证书

com.umetrip.android.msky.f.a.l类:使用

信任所有证书

修复方案:

1、默认手势锁解开以后的其他activity为非导出状态,或者使用权限保护。

2、建议使用setHostnameVerifier(SSLSocketFactory.STRICT_HOSTNAME_VERIFIER),详见

版权声明:转载请注明来源 小荷才露尖尖角@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-05-12 18:24

厂商回复:

非常感谢,会尽快恢复

最新状态:

暂无