漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110859

漏洞标题:手机APP备份数据上传文件未验证文件类型导致可以拿到web权限

相关厂商:unking.cn

漏洞作者: 大糊涂

提交时间:2015-04-28 23:18

修复时间:2015-06-12 23:20

公开时间:2015-06-12 23:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

找帮安全防盗卫士android客户端在备份短信以及通讯录时使用上传文件,但未验证上传文件的后缀,导致可以上传任意类型文件,拿到web权限以及数据库密码和大量用户信息

详细说明:

上传URL地址:

http://finder.unking.cn/BackupSmsSucc

参数:

zip:文件,文件名可以是任意的,包括asp

id:用户ID,也可以任意指定,这里也没有对用户id进行验证,六位数字

isLocalOrRemote:本地还是远程,0或1

接下来使用另外一个接口,可以获取某个用户ID下的全部备份文件路径:

接口URL:http://finder.unking.cn/GetRestoreUrl

参数:

userid :用户ID,这里也没有验证

type:写0

得到返回:

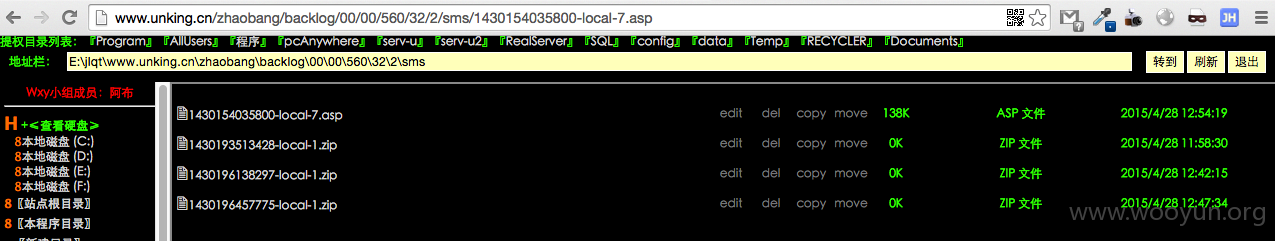

{"surl":"http://www.unking.cn/zhaobang/backlog/00/00/560/32/2/sms/1430154035800-local-7.asp","curl":"http://www.unking.cn/zhaobang/backlog/00/00/560/32/2/20150428124734125-local-1.zip","returncode":"10000"}

可以看到,返回了一个asp后缀的文件URL,这个如果做成一个asp的webshell,即可浏览服务器上的文件,拿到webshell,之后通过读取数据库配置文件拿到整个用户数据库。

使用简单的java程序即可上传一个asp木马到服务器

漏洞证明:

修复方案:

1、上传文件加入类型判断

2、加强用户的授权方式,目前只通过一个userid即可拿到用户的备份数据,通过程序可以获取到全部用户的短信以及通讯录备份信息

版权声明:转载请注明来源 大糊涂@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)