漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110854

漏洞标题:中航星交通系统通用外联数据库密码泄漏多省及千万级车辆信息

相关厂商:zhonghangxing.cn

漏洞作者: 路人甲

提交时间:2015-04-28 16:45

修复时间:2015-05-03 16:46

公开时间:2015-05-03 16:46

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-28: 细节已通知厂商并且等待厂商处理中

2015-05-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

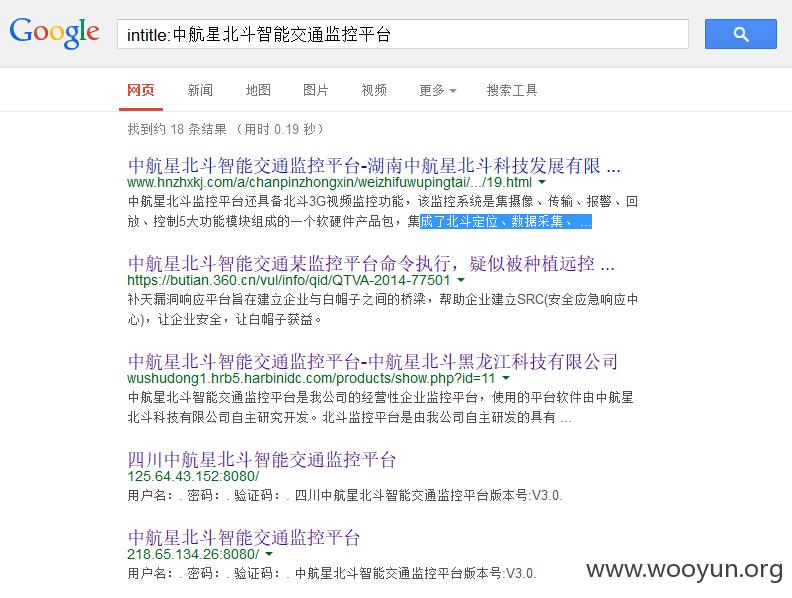

全国各省份几乎均采用中航星北斗智能交通监控平台。

功能:车辆定位、车辆控制、事故预防与报警、里程统计、远程维护功能

通过命令执行漏洞,可以获得shell,查看数据库后,多省份的数据库外部连接密码均相同。

还是交由CNCERT处理吧

详细说明:

1.之前有人提交湖北的,但是还是没有修复好。WooYun-2015-91505

2.官网查询后,本系统应用非常之广泛

3.对监控系统进行信息收集整合

4.目前getshell且可查看数据库的有以下个省份

四川、浑南、浙江、湖北、辽宁、广西、还有个大连的城市(但是北京的IP)

5.struts2 漏洞链接

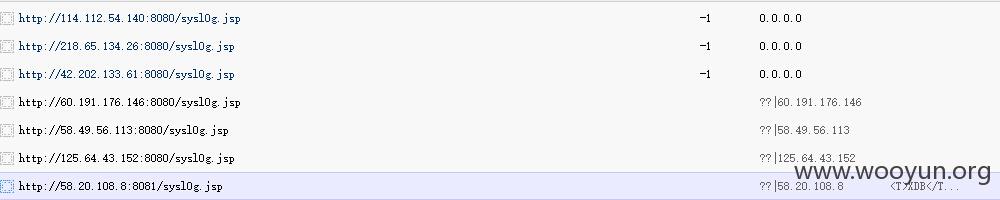

6.shell地址均是sysl0g.jsp xss

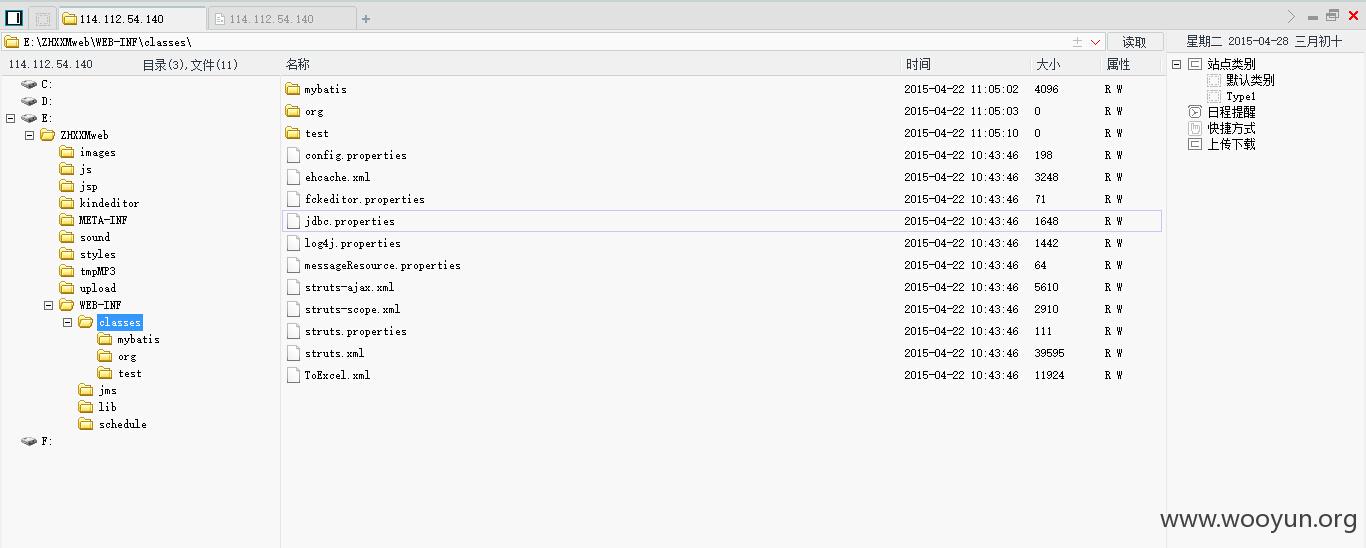

仅举一个例子,大连的文件浏览

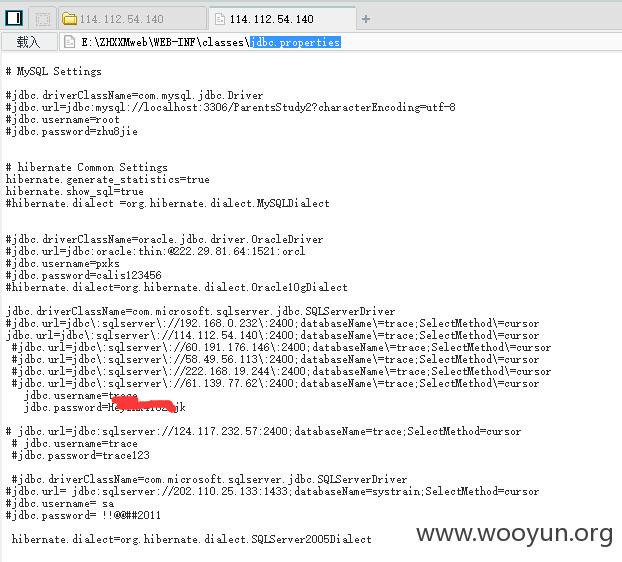

7.数据库连接jdbc.properties

大多为本机的MSSQL,用户名密码通用且对外开放

8.通过IP,密码以及2400端口,可以直接连接,获得数据。

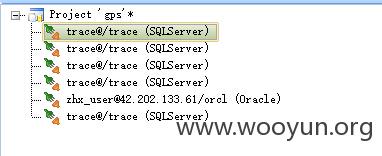

7套监控系统的数据库连接如下,有一个是ORACLE的,其他的均是MSSQL且用户名、密码、数据库均相同

9对国内的IP2400端口进行MSSQL登录,应该可以得到几十套系统的数据库

对刚才的几个省份做了数据库连接测试

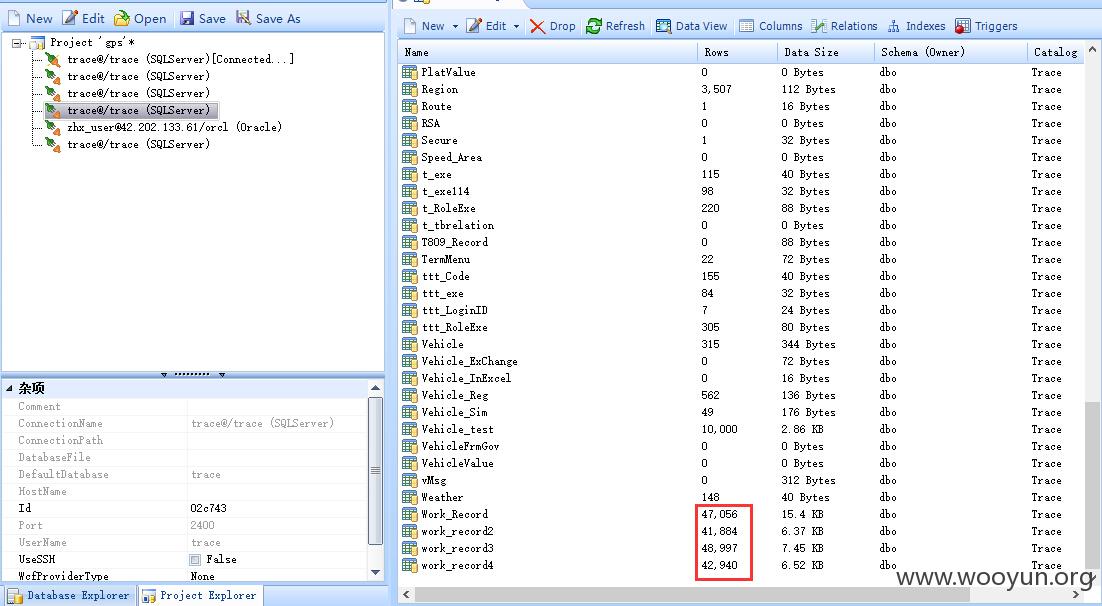

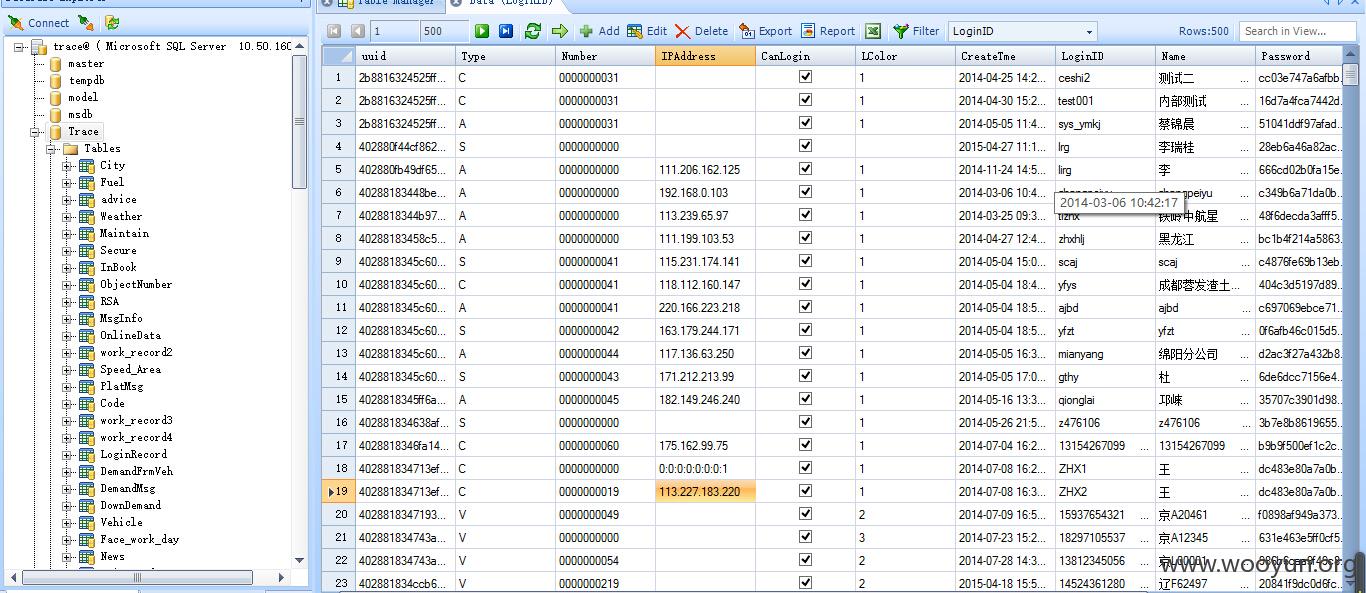

以湖南为例子

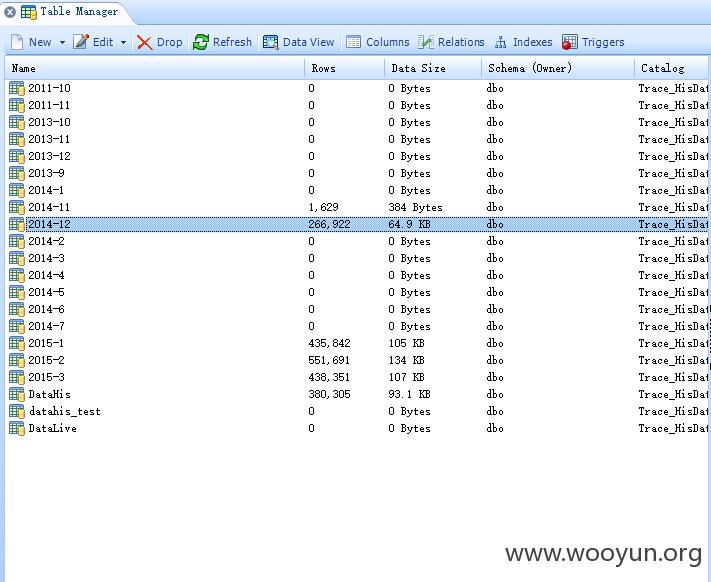

20000的workrecord,215 loginid的信息,2000000的历史trace信息

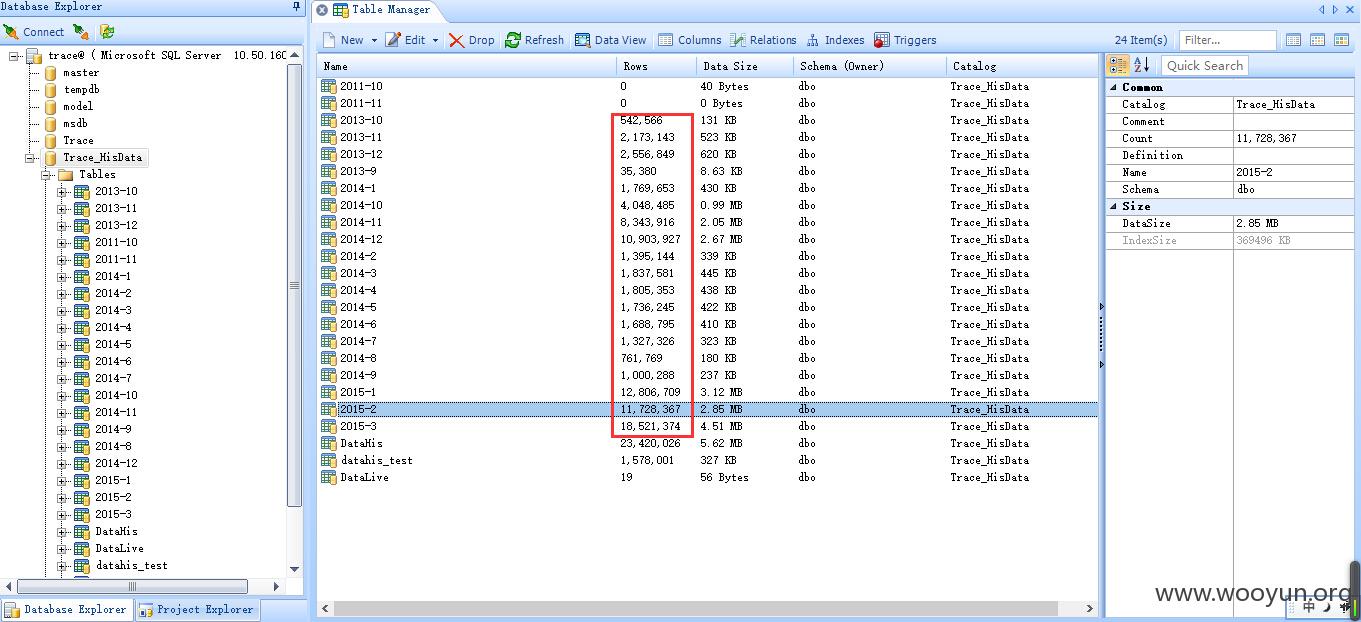

http://114.112.54.140:8080 的历史trace 信息都破亿啦

通过loginid 在cmd5可以找到弱口令,登录之

d3ef6ad20bef46751542a819974af81f

1118735

大连鑫源汽车运输有限公司能查询的东西还真不少。

漏洞证明:

见详细描述

修复方案:

struts2补丁升级

禁止数据库对外开放(或者访问控制)

每个省份独立数据库密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-03 16:46

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无