漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109067

漏洞标题:车星人APP可重置任意密码(33万土豪车主受影响)

相关厂商:车星人

漏洞作者: 小龙

提交时间:2015-04-19 19:18

修复时间:2015-06-03 19:20

公开时间:2015-06-03 19:20

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-19: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

车星人是一个基于车牌号的手机社交应用,帮助您更方便的驾车出行。

详细说明:

两个都被下载了。。

14 万人安装

19 人安装

19+14=33万

报道:http://www.chinaz.com/start/2015/0313/389698.shtml

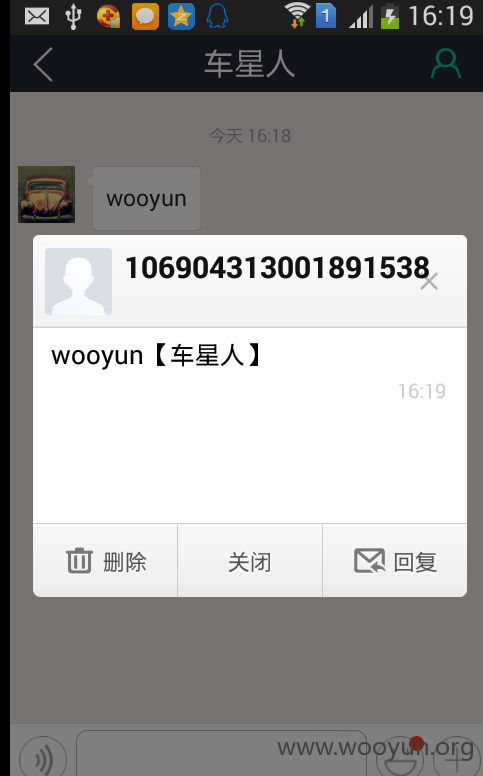

1# 短信轰炸

首先说第一个问题:

就是在web的http://chexr.cc/h/find.html联系车主这里有个功能,可以发信息,他会在APP和手机短信同时通知

造成了短信轰炸 ps:厂商你们的短信费不用钱的吗,呵呵

我申请了一个ID号,但是添加爱车哪里居然没验证任何东西直接就可以添加了。。。

车牌号:浙VMT630

看看手机上面的反映吧

OK,手机和APP同时收到了信息,那么

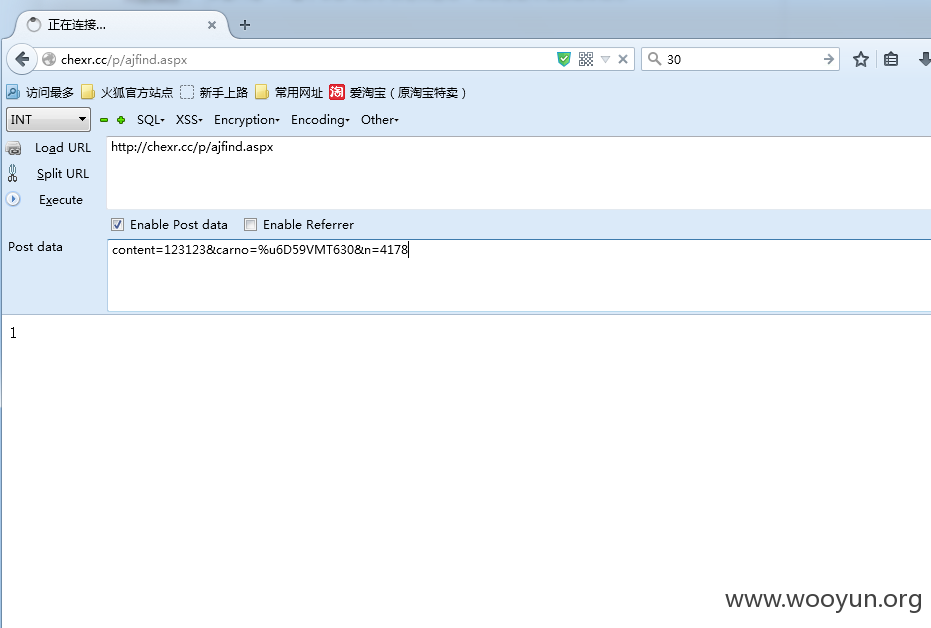

我们抓包,看到没token,那么我们放火狐post发包

能否成功呢?

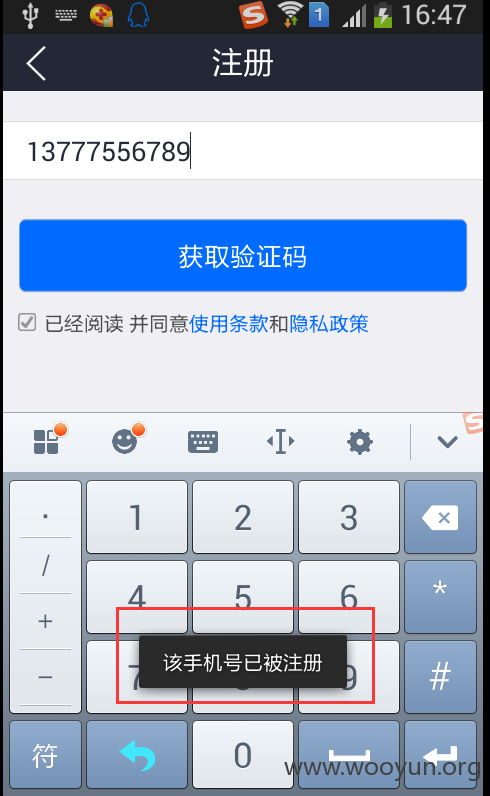

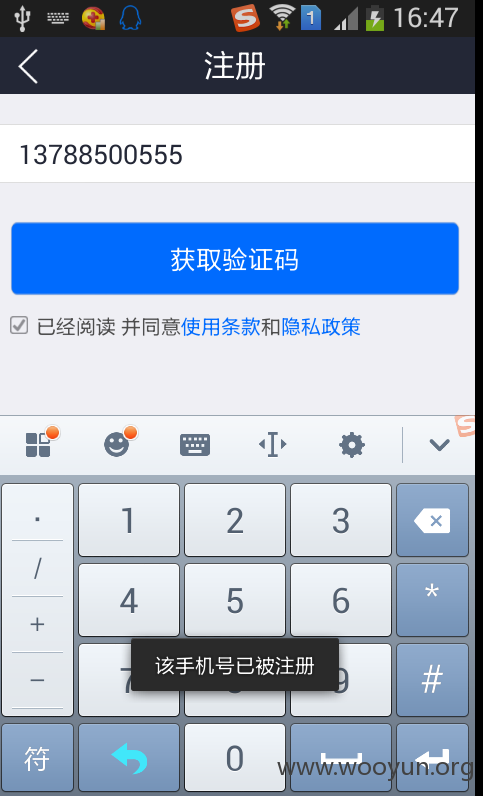

2# 密码重置

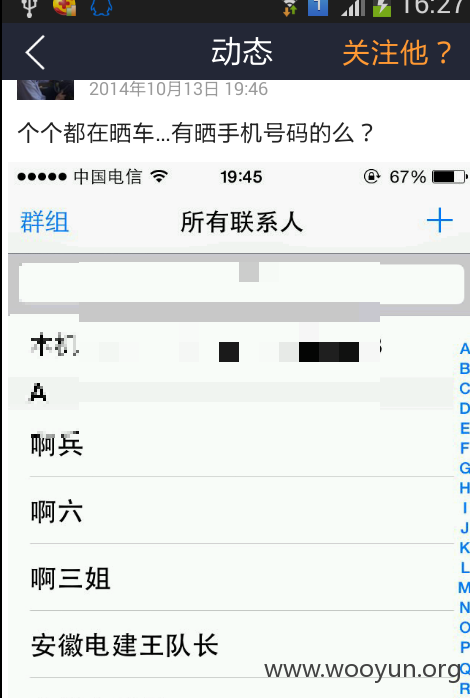

在找回密码是4位数验证码,一旦你遍历后,当然你是请求一次,他的请求就会无效,就是应为他那个只验证一次,如果验证码对就重置成功,你再访问的话就无效了,自然就改成指定密码了,我在他们的那个搜索动态功能看看有没手机号码

手机号码

15155078888 (未注册)

13777556789 (已注册)

13788500555 (已注册)

看下那个有注册过的。。

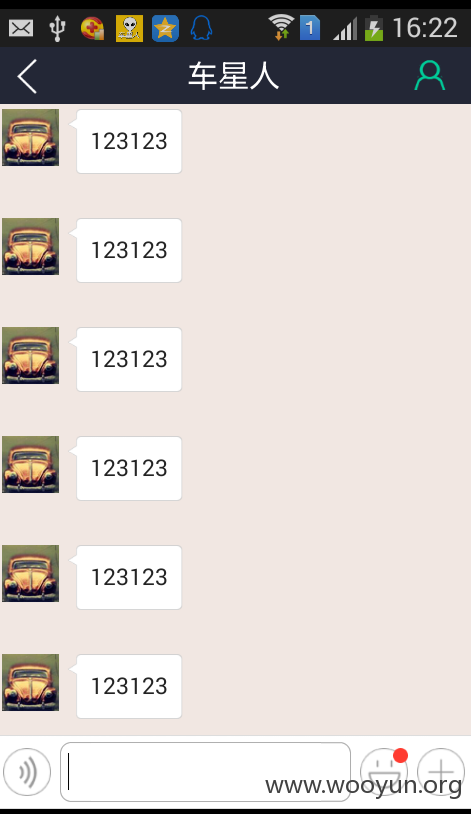

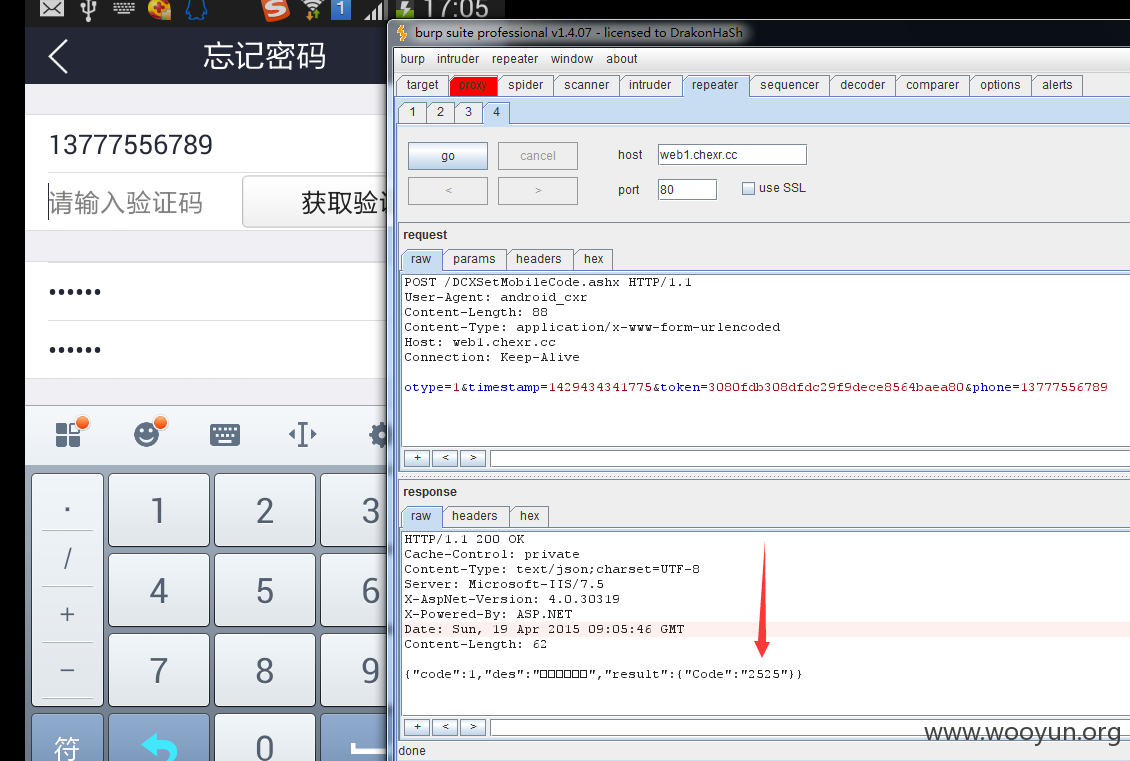

OK,直接爆破吧,反正只要去请求一次就修改了,返回啥值也不重要

反正只要跑4位数验证码就百分之百可以修改成功

我把这两位仁兄的密码改成123456了,官方请通知下

返回的值我们也不用看,但是我发现他好像是前面几次请求,超过100或者几十就返回相同值,这让我很无奈。。。于是发现直接在发送请求包返回的数值内有验证码,醉了。。。

验证码:2525

成功图:

13777556789

13777556789

123456

——————————————————————————————————————

2:

13788500555

123456

登陆成功

漏洞证明:

两个都被下载了。。

14 万人安装

19 人安装

19+14=33万

报道:http://www.chinaz.com/start/2015/0313/389698.shtml

1# 短信轰炸

首先说第一个问题:

就是在web的http://chexr.cc/h/find.html联系车主这里有个功能,可以发信息,他会在APP和手机短信同时通知

造成了短信轰炸 ps:厂商你们的短信费不用钱的吗,呵呵

我申请了一个ID号,但是添加爱车哪里居然没验证任何东西直接就可以添加了。。。

车牌号:浙VMT630

看看手机上面的反映吧

OK,手机和APP同时收到了信息,那么

我们抓包,看到没token,那么我们放火狐post发包

能否成功呢?

2# 密码重置

在找回密码是4位数验证码,一旦你遍历后,当然你是请求一次,他的请求就会无效,就是应为他那个只验证一次,如果验证码对就重置成功,你再访问的话就无效了,自然就改成指定密码了,我在他们的那个搜索动态功能看看有没手机号码

手机号码

15155078888 (未注册)

13777556789 (已注册)

13788500555 (已注册)

看下那个有注册过的。。

OK,直接爆破吧,反正只要去请求一次就修改了,返回啥值也不重要

反正只要跑4位数验证码就百分之百可以修改成功

我把这两位仁兄的密码改成123456了,官方请通知下

返回的值我们也不用看,但是我发现他好像是前面几次请求,超过100或者几十就返回相同值,这让我很无奈。。。于是发现直接在发送请求包返回的数值内有验证码,醉了。。。

验证码:2525

成功图:

13777556789

13777556789

123456

——————————————————————————————————————

2:

13788500555

123456

登陆成功

修复方案:

1:爆破加个验证码,且用一次,并且密码通过加密方式传输,以免被爆破

2:把返回的值隐蔽

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)