漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107904

漏洞标题:某金融信贷网getshell可连接数据库发现黑客入侵痕迹(root权限可沦陷服务器)

相关厂商:某金融信贷网

漏洞作者: 路人甲

提交时间:2015-04-14 18:22

修复时间:2015-05-29 18:24

公开时间:2015-05-29 18:24

漏洞类型:命令执行

危害等级:高

自评Rank:18

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

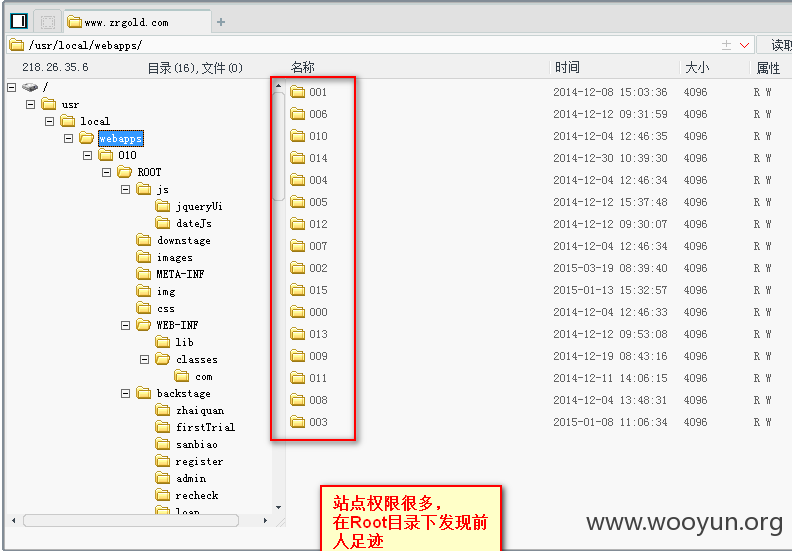

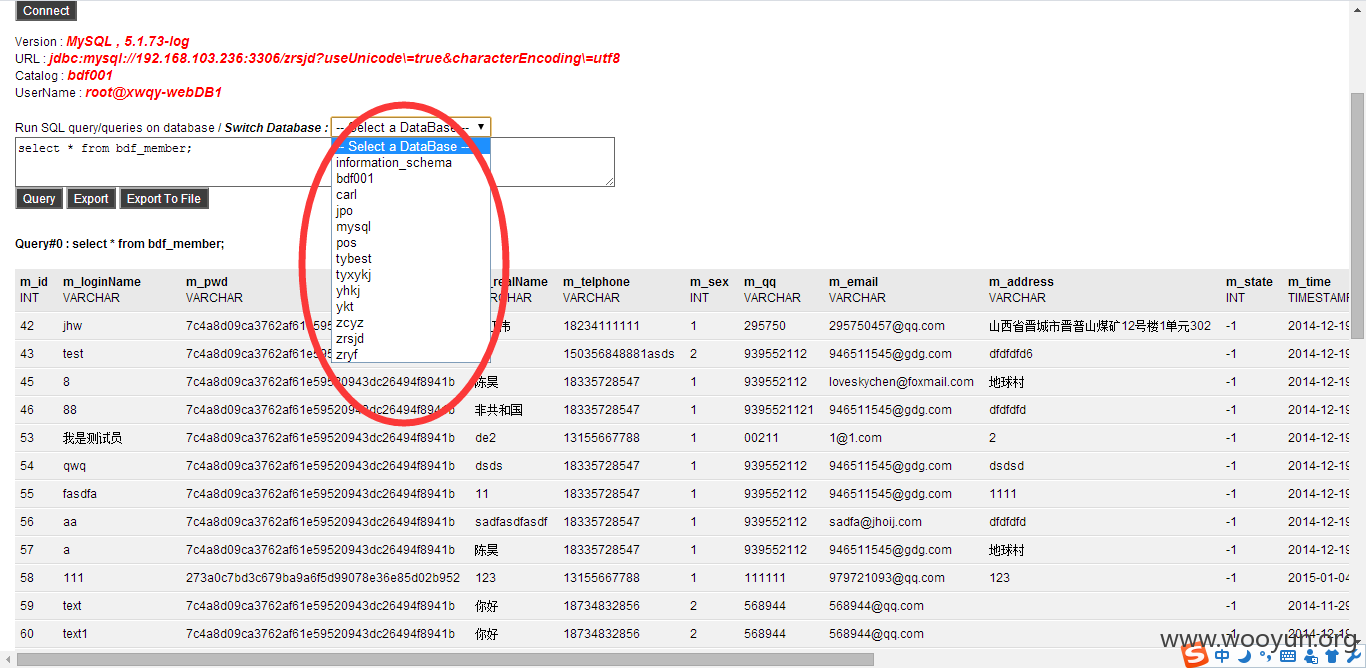

某金融信贷网getshell可连接数据库#有前人痕迹#root权限可沦陷服务器

详细说明:

山西众人科技有限公司坐落于山西省太原市高新区创业路21号,注册资金5000万元,是山西省经济转型重点引入企业。开业之初,山西省各级领导视察了山西众人,给予了充分肯定和高度评价,也对公司未来的发展规划与目标表达了强烈的期许。

网址:http://www.zrgold.com/login/toLogin.action

描述:站点存在命令执行,可直接让黑客获取getshell

0x01:getshell

漏洞证明:

修复方案:

作为金融站点,安全尤为重要!影响力多大,我想贵公司明白,尽快修复!作为白帽子这是我应该做的,$$有木有,小礼物有没有,20Rank有木有?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)