漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107656

漏洞标题:博客园存储型XSS,可劫持子网页

相关厂商:博客园

漏洞作者: Friday

提交时间:2015-04-15 15:38

修复时间:2015-05-30 16:22

公开时间:2015-05-30 16:22

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-15: 细节已通知厂商并且等待厂商处理中

2015-04-15: 厂商已经确认,细节仅向厂商公开

2015-04-25: 细节向核心白帽子及相关领域专家公开

2015-05-05: 细节向普通白帽子公开

2015-05-15: 细节向实习白帽子公开

2015-05-30: 细节向公众公开

简要描述:

博客园存储型XSS,可劫持子网页

详细说明:

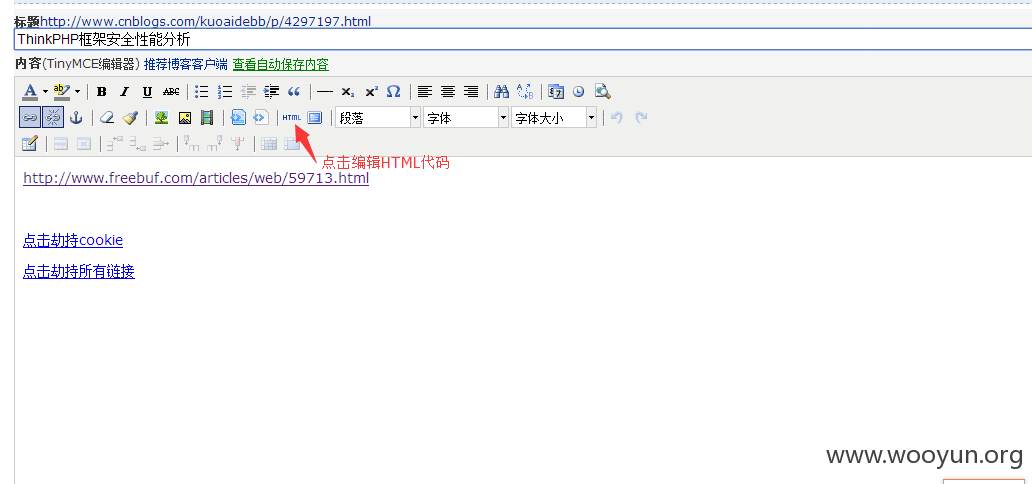

点击编辑HTML代码之后,添加如下代码:

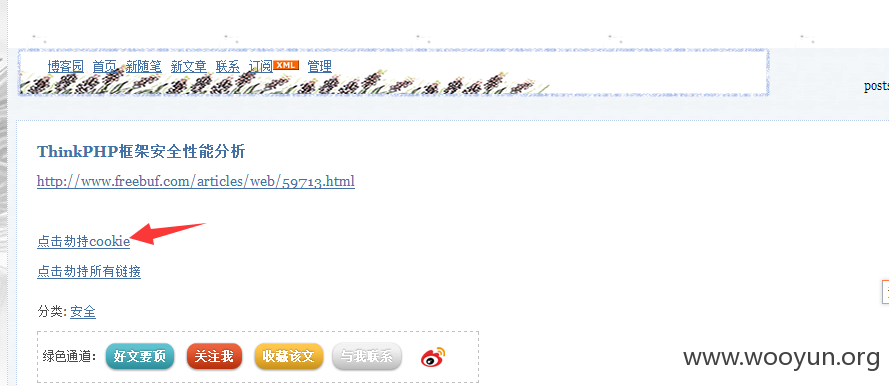

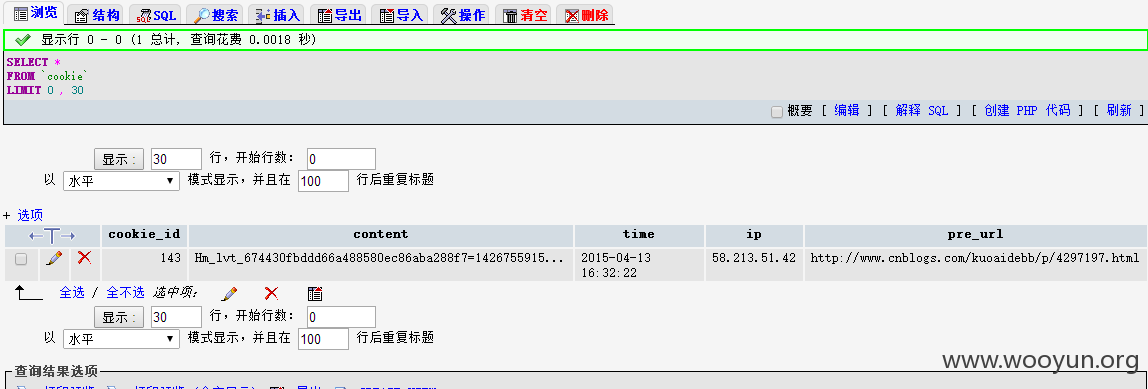

第一个超链接的onclick事件,通过在页面添加img的方法,将cookie送到黑客数据库中

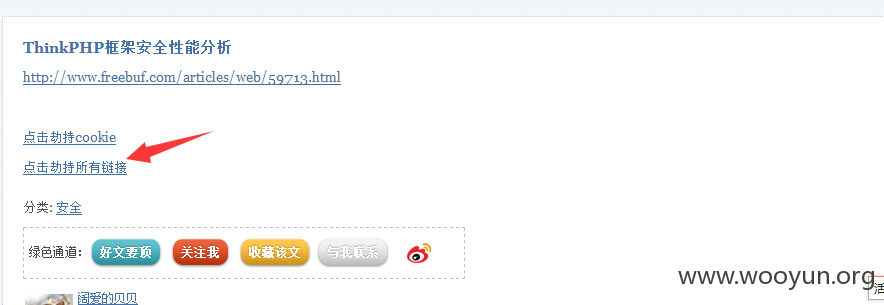

第二个超链接的onclick时间,添加了一个iframe,然后通过window.parent.document来更改页面元素,劫持了所有的<a>标签,点击之后所有的子页面变成hack by bb

测试地址:http://www.cnblogs.com/kuoaidebb/p/4297197.html

漏洞证明:

修复方案:

把a标签的onclick属性禁掉或者进行过滤

版权声明:转载请注明来源 Friday@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-04-15 16:20

厂商回复:

您好,这种方式获取不到用户cookie,拿到的cookie是Google Analytics的。

最新状态:

暂无