漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107011

漏洞标题:站长之家分站拒绝服务&Ssrf可探测内网

相关厂商:站长之家

漏洞作者: 浅蓝

提交时间:2015-04-10 09:49

修复时间:2015-04-15 09:50

公开时间:2015-04-15 09:50

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-10: 细节已通知厂商并且等待厂商处理中

2015-04-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

windows的蓝屏拒绝服务漏洞和一个ssrf

详细说明:

rdp://117.25.139.35:1698

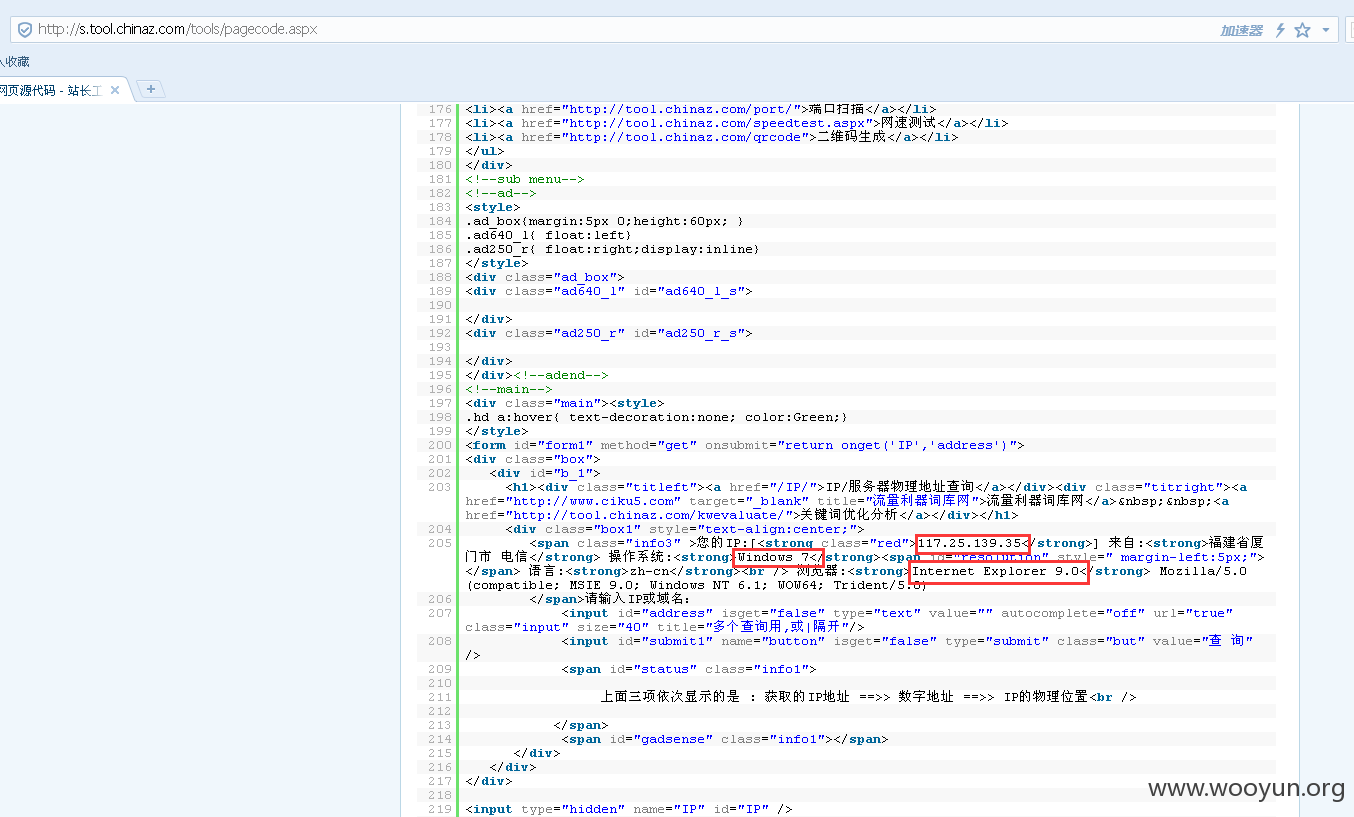

117.25.139.35 - s.tool.chinaz.com

存在ms12-020 windows的蓝屏拒绝服务漏洞

审核员不让测试 - - 怕影响网站正常运营 不好向厂商解释

漏洞危害请看 WooYun: 微拍某服务器MS12-020漏洞+敏感信息泄露

漏洞URL:http://s.tool.chinaz.com/tools/pagecode.aspx

查看html源码功能 先查一下ip.chinaz.com 获取ip

可以看到是从服务器端发起的 ip:117.25.139.35

127.0.0.1 状态是404

错误会显示请求超时

还有http://tool.chinaz.com/pagestatus/

http://tool.chinaz.com/port/都可以探测 端口扫描那个不能直接输入127.0.0.1 不过域名可以 我已经将我的一个域名解析为127.0.0.1 www.xsectest.pw

漏洞证明:

如上

修复方案:

版权声明:转载请注明来源 浅蓝@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-15 09:50

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无

![]6@NX0SXPZ2GW6RWDZNP@IH.png](http://wimg.zone.ci/upload/201504/061546060a2e6301ba9756872069b96abcf42a16.png)