漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106577

漏洞标题:针对某舆情监控信息技术公司展开的一次撒网水坑攻击

相关厂商:cgrs.cn

漏洞作者: 笔墨

提交时间:2015-04-08 19:41

修复时间:2015-05-25 18:12

公开时间:2015-05-25 18:12

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-08: 细节已通知厂商并且等待厂商处理中

2015-04-10: 厂商已经确认,细节仅向厂商公开

2015-04-20: 细节向核心白帽子及相关领域专家公开

2015-04-30: 细节向普通白帽子公开

2015-05-10: 细节向实习白帽子公开

2015-05-25: 细节向公众公开

简要描述:

针对该公司业务类型展开了一次为期两周的渗透,发现严重问题

详细说明:

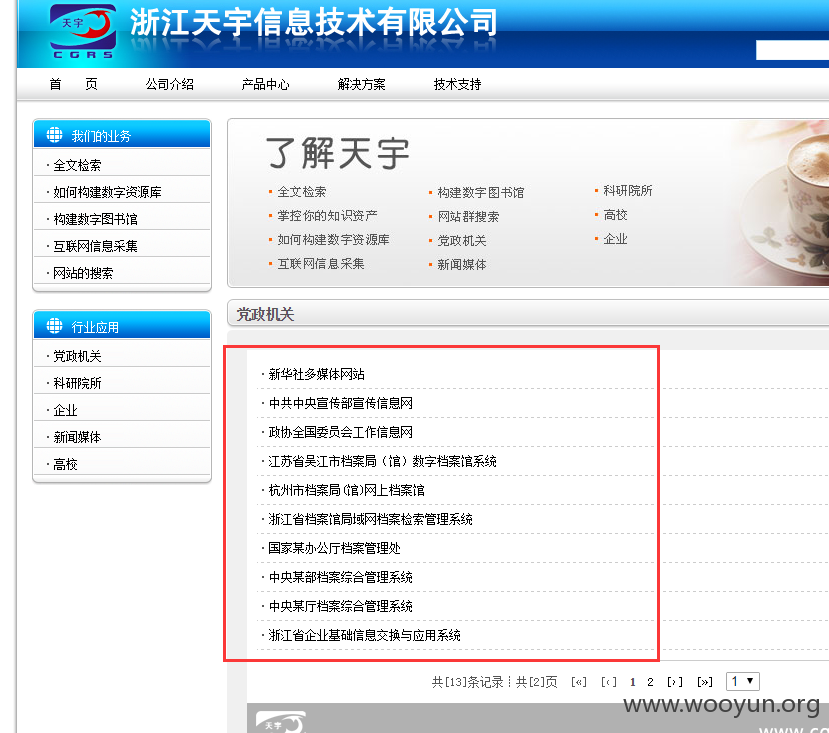

看了公司网站上的产品介绍(http://www.cgrs.cn/content/cpzx/2011-03-25/366.htm)

一.舆情采集

1. 采集范围:采集境内、境外网站;新闻、论坛、博客、微博、电子报纸;静态、动态(交互、异步)网页、图像、附件。

2. 采集内容:提供网站、栏目、内容过滤配置,用户自主选择网站、栏目,自主设定关键词过滤,采集“与我相关”的舆情;提取舆情标题、作者、来源、正文、评论、回复数、点击量等舆情要素。

3. 采集方式:7×24小时全天候自动采集,采集深度、广度、采集频率可配置,例如微博可设置为一分钟;支持多服务器集群采集。

4. 自动去重:相同网页自动去重,相同网站增量采集。

5. 杂质信息清理:自动进行内容分析和过滤,去除广告、超链接、版权、栏目等无用信息,论坛中的灌水内容,精确获取舆情主体信息。

6. 采集调度:提供采集调度、监控功能。

是采集系统,于是把大胆的做了个设想,如果我在较大规模的新闻网站植入网马,也许会让采集服务器中招。

于是我花了一下午控制了一个省级新闻源,在后台编辑最新文章插入了网马代码。

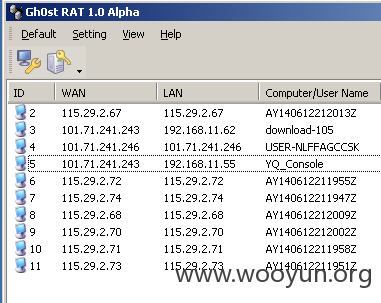

不出所料,当天下午就上了一台服务器。

漏洞证明:

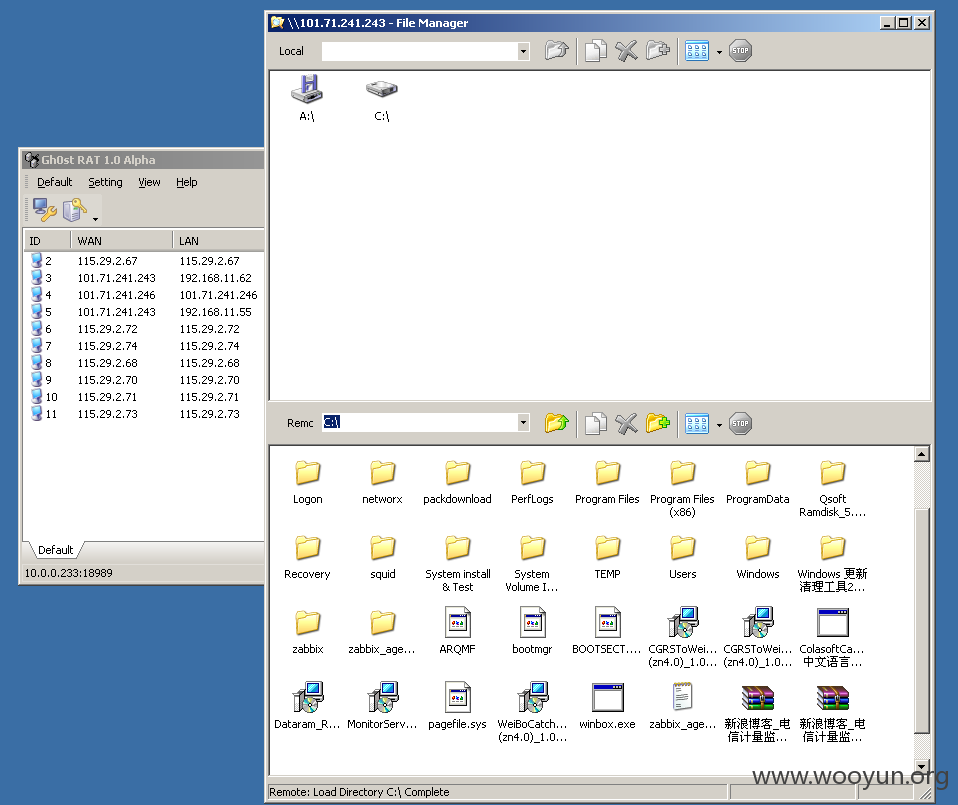

接下来的几天以之前的服务器做跳板+挂马,陆陆续续渗透了其他几台机器。截至提交漏洞时间,总共控制了十台左右。里面有各种产品,甚至还有key。

该公司业务涉及多家党政机关,科研院所,企业,新闻媒体,高校等,影响重大。

修复方案:

采集系统升级,过滤一些危险代码,提高运维安全意识,做好服务器安全防范。

版权声明:转载请注明来源 笔墨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-10 18:11

厂商回复:

已经转由CNCERT下发给相应分中心,由其后续协调网站管理单位处置

最新状态:

暂无