漏洞概要

关注数(24)

关注此漏洞

漏洞标题:折800某处一枚CSRF

提交时间:2015-03-26 09:42

修复时间:2015-05-10 20:16

公开时间:2015-05-10 20:16

漏洞类型:CSRF

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-03-26: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-04-05: 细节向核心白帽子及相关领域专家公开

2015-04-15: 细节向普通白帽子公开

2015-04-25: 细节向实习白帽子公开

2015-05-10: 细节向公众公开

简要描述:

POST

详细说明:

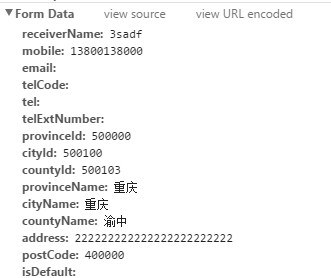

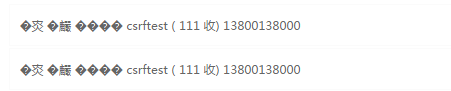

问题出现在收货地址

添加新的收货地址看看

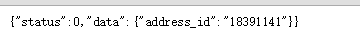

我们可以看到有一个postcode,貌似是来做请求来源检测的,不过好像没什么用。

漏洞证明:

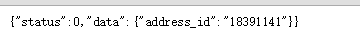

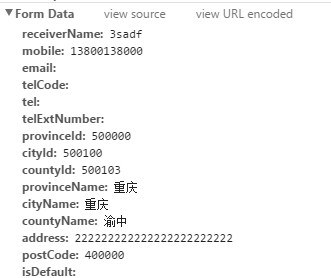

其实可以发现我表单写的postcode不是上图截下来的400000,是另外一个。

那么使用519100这个code是否可以达到我们的目标呢?

让我们看看

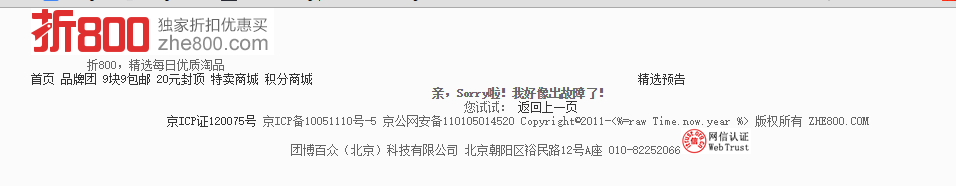

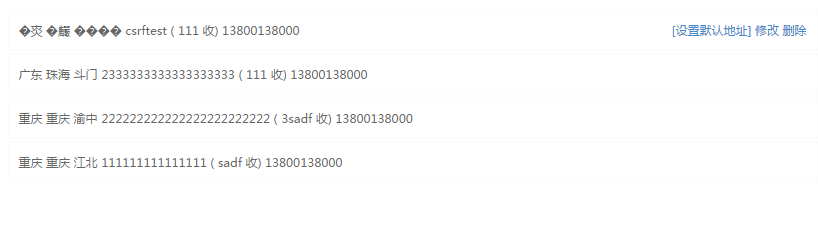

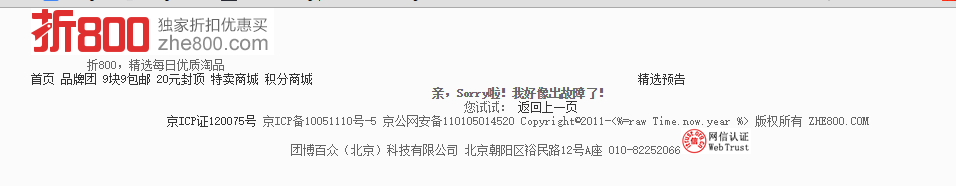

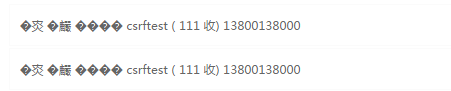

可以看到转向页面报错了,那么我们再看看收货地址有没有增加

可以看到页面报错,但是地址确实增加了。

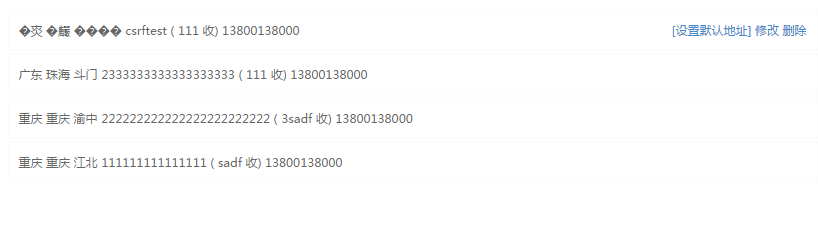

让我们再把code值改回400000看看

可以看到是这样的,那么回到收货地址看看

增加了。

修复方案:

版权声明:转载请注明来源 第四维度@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-03-26 20:14

厂商回复:

谢谢

最新状态:

暂无