漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103593

漏洞标题:海航集团官网多漏洞集合

相关厂商:hnagroup.com

漏洞作者: Taro

提交时间:2015-03-25 11:47

修复时间:2015-05-10 09:06

公开时间:2015-05-10 09:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-25: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-04-05: 细节向核心白帽子及相关领域专家公开

2015-04-15: 细节向普通白帽子公开

2015-04-25: 细节向实习白帽子公开

2015-05-10: 细节向公众公开

简要描述:

╮(╯▽╰)╭

详细说明:

海航集团官网www.hnagroup.com

1.SQL Injection

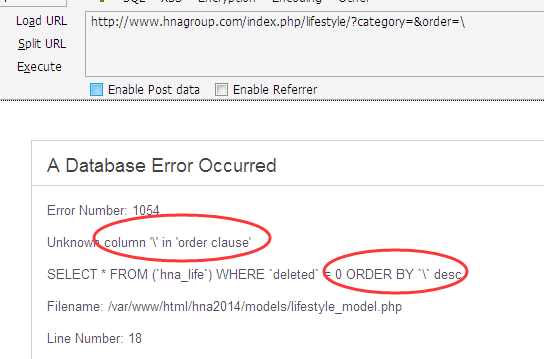

http://www.hnagroup.com/index.php/lifestyle/?category=&order=%5c

order参数可以注入

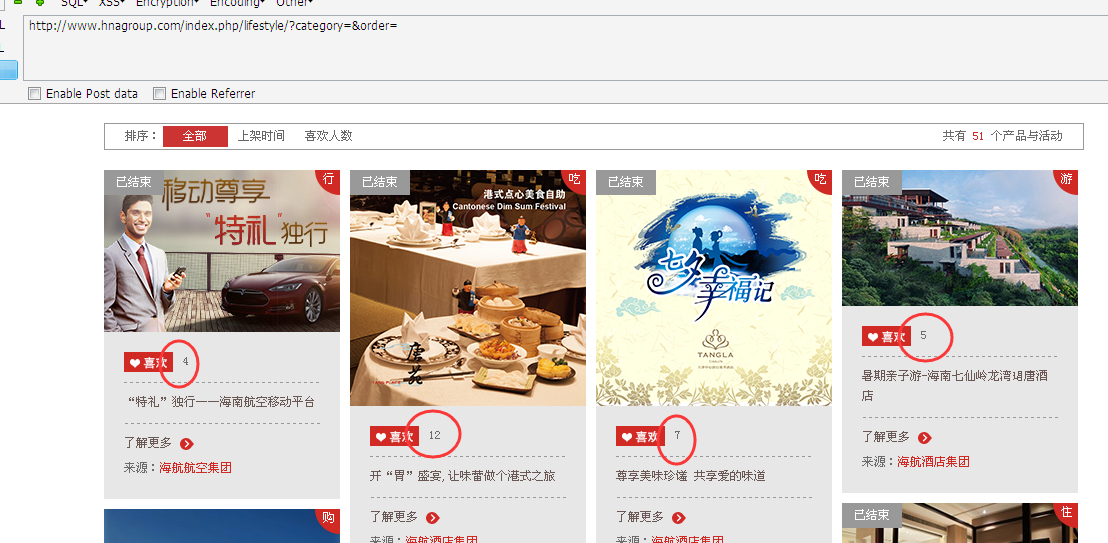

通过出错信息我们看到,当前查询实在hna_life表里进行的,参数order存在注入,而且order后面的字段可以用来进行排序,我们先正常的访问看一下

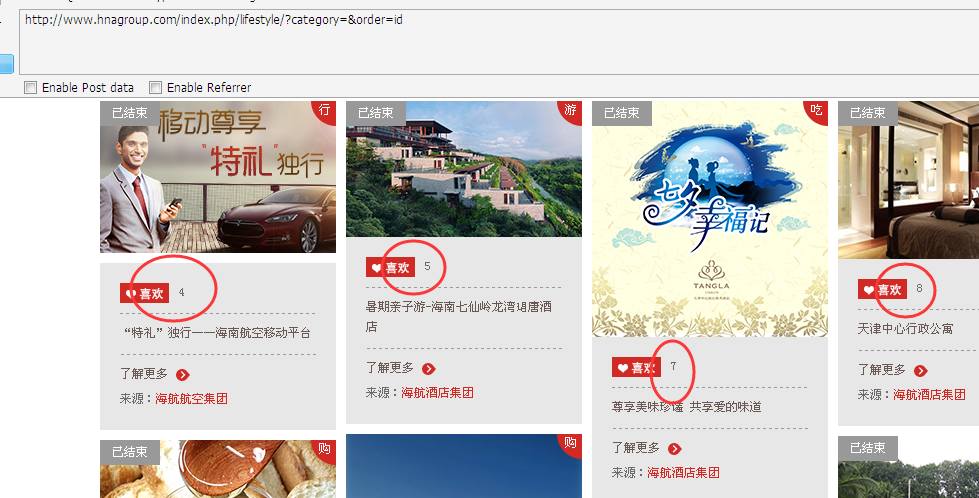

因为order的字段参与排序,当我们输入order=id的时候就可以看到,原页面的数据发生了变化

在这我么你就可以确定order的数据客户端可控,

但是经过测试,发现对字段的控制很严格,技术不够,不会绕过,等大牛解答

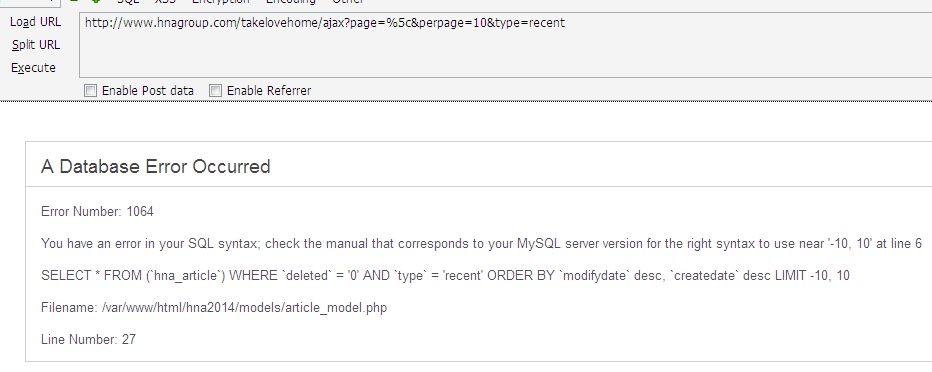

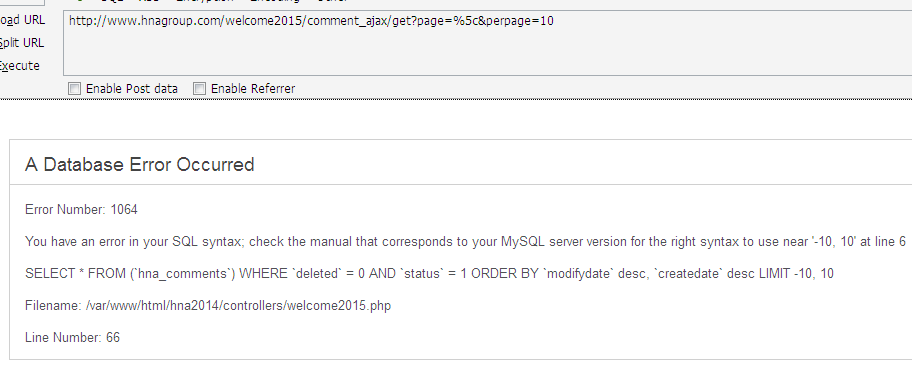

http://www.hnagroup.com/takelovehome/ajax?page=%5c&perpage=10&type=recent

http://www.hnagroup.com/welcome2015/comment_ajax/get?page=%5c&perpage=10

2.Http Paramter Pollution

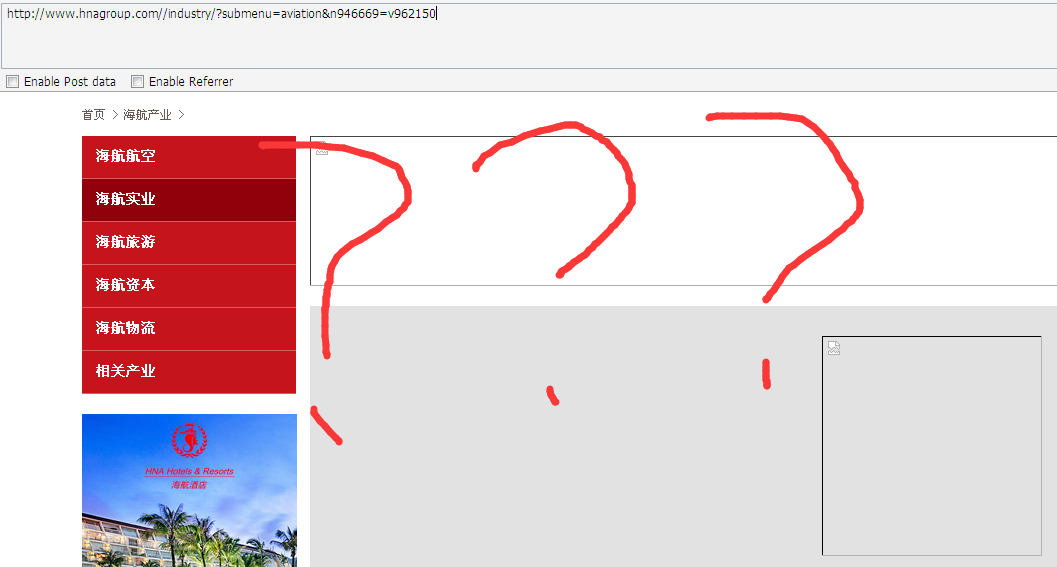

http://www.hnagroup.com//industry/?submenu=aviation%26n946669%3dv962150

我们对比一下页面就可以看到参数控制不严,对添加的参数系统不能很好的处理

以下页面同样存在参数污染

3.Apache remote Denial of Server

通过探测我们可以知道网站使用的是centos的服务器,apache版本为2.2.15

该版本可以导致DOS攻击

这可是官网啊,怎么能这么处理呢

漏洞证明:

修复方案:

参数过滤,更新apache版本

版权声明:转载请注明来源 Taro@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-03-26 09:04

厂商回复:

谢谢,我们会立即进行组织修复。

最新状态:

暂无