漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101883

漏洞标题:DBshop重置任意用户密码

相关厂商:DBshop

漏洞作者: darker

提交时间:2015-03-18 11:44

修复时间:2015-05-02 11:46

公开时间:2015-05-02 11:46

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-18: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

官网:http://www.dbshop.net/

详细说明:

官方demo.

http://demo.dbshop.net/

部分案例:

http://yifushoes.com

http://www.asnei.com

http://55techan.cn

http://woyyg.com

http://dg.dan2dan.ne0

http://shengqianqu.com/

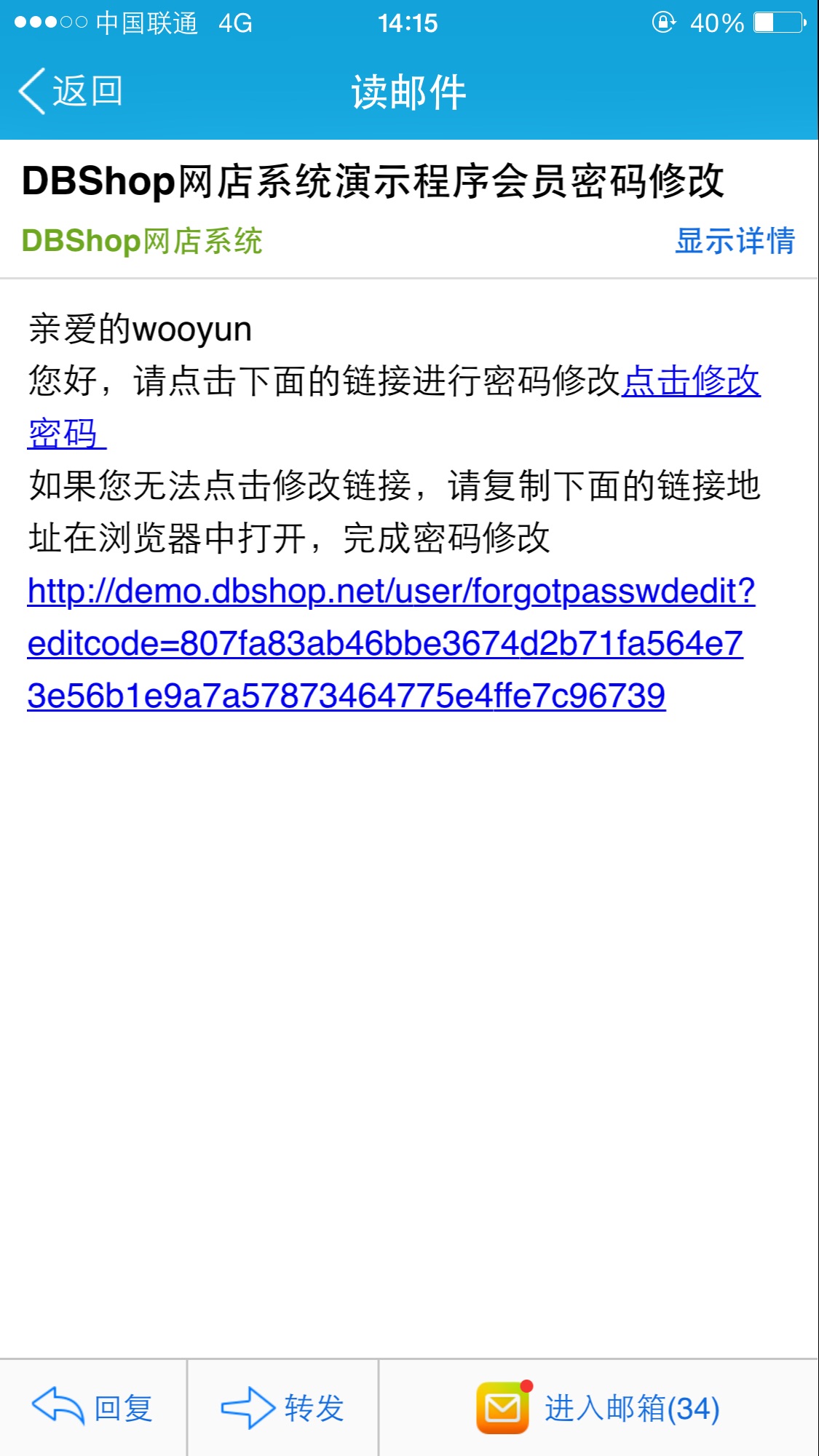

注册会员:wooyun

然后找回密码。

源码加密,暂且黑盒测试。

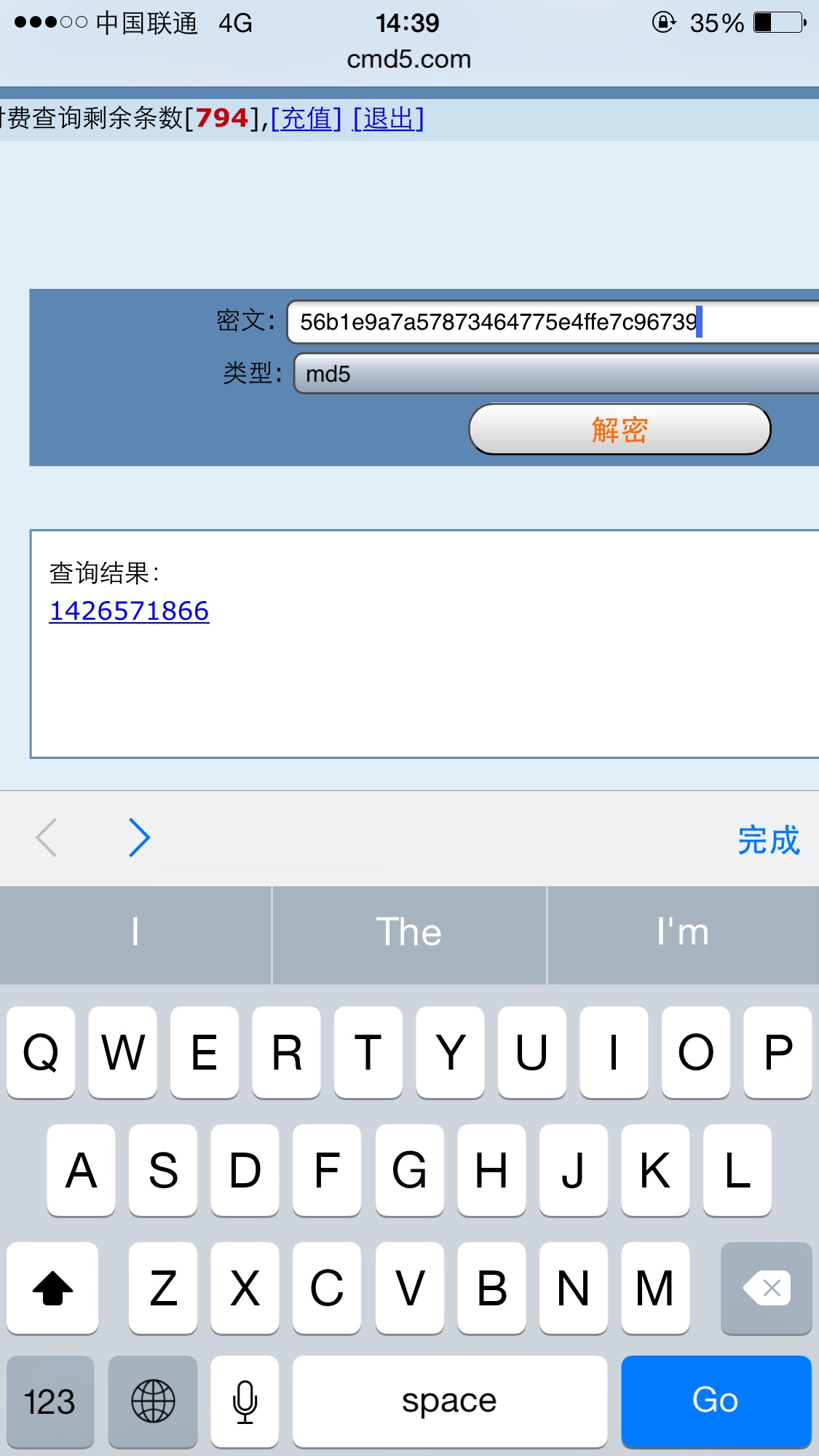

找回密码的token为 md5(username+useremail)+md5(time)32

前两个为固定值。time为提交找回密码操作的时间戳。

纪录时间,可遍历。

http://demo.dbshop.net/user/forgotpasswdedit?editcode=807fa83ab46bbe3674d2b71fa564e73e56b1e9a7a57873464775e4ffe7c96739

807fa83ab46bbe3674d2b71fa564e73e

56b1e9a7a57873464775e4ffe7c96739

转换时间为。

为14.43.03

那么我们遍历,这个时间段的的时间。可以算出token达到重置用户密码的目的。

漏洞证明:

修复方案:

生成随机的token

版权声明:转载请注明来源 darker@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝