漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100800

漏洞标题:贝聊某配置不当数据库信息泄露-1

相关厂商:ibeiliao.com

漏洞作者: 爱上平顶山

提交时间:2015-03-18 09:20

修复时间:2015-05-02 14:42

公开时间:2015-05-02 14:42

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-18: 细节已通知厂商并且等待厂商处理中

2015-03-18: 厂商已经确认,细节仅向厂商公开

2015-03-28: 细节向核心白帽子及相关领域专家公开

2015-04-07: 细节向普通白帽子公开

2015-04-17: 细节向实习白帽子公开

2015-05-02: 细节向公众公开

简要描述:

贝聊

贝聊目前已有2000多家幼儿园活跃,每天30万家长登陆使用,幼儿园覆盖全国26各个省、市、自治区

详细说明:

贝聊

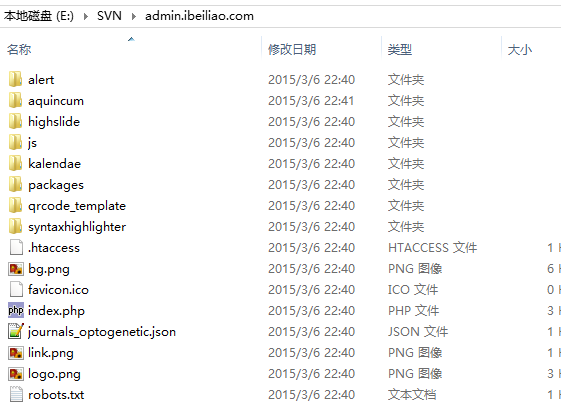

1、admin域名的svn

http://admin.ibeiliao.com/.svn/entries

2、admin域名报错

http://admin.ibeiliao.com/printenv.cgi

3、m子域名泄露数据库

http://m.ibeiliao.com/.svn/entries

ok

漏洞证明:

··

修复方案:

删

版权声明:转载请注明来源 爱上平顶山@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-03-18 14:40

厂商回复:

已经确认问题。非常感谢爱上平顶山的反馈。

最新状态:

暂无