漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087444

漏洞标题:慕课网任意密码重置

相关厂商:imooc.com

漏洞作者: 路人甲

提交时间:2014-12-17 09:47

修复时间:2014-12-22 09:48

公开时间:2014-12-22 09:48

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-17: 细节已通知厂商并且等待厂商处理中

2014-12-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

算爆破吧,但难度不大,知道邮箱就可任意重置。

详细说明:

这几天看慕课网的广告打得满天飞,去看了一下,账号忘记了,找回密码。

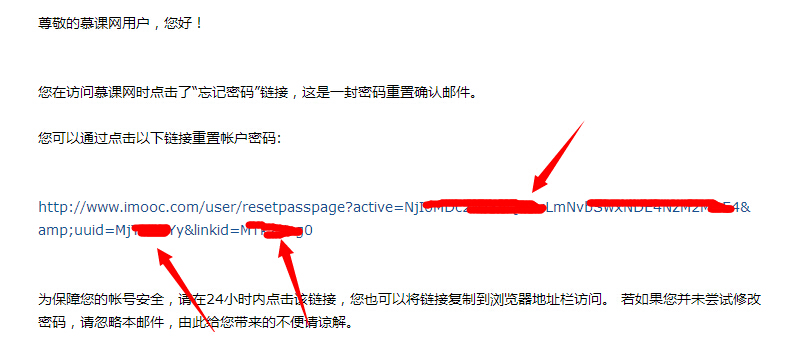

active,uuid,linkid,三处都可以目测是base64加密,解密完,有两个动态int,一个估计是web访问次数,一个邮箱系统次数登记。

链接只能从邮箱refere请求,直接复制访问不行,但无影响

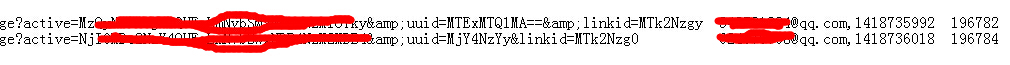

这里就不用官方账号测试啦,于是我告诉同学说慕课网不错,让他去申请一个账号,然后三个账号一起忘记密码,当然中间就是我同学的啦。

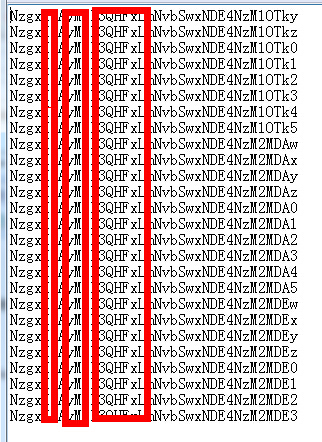

一看就明白,我同学的linkid是196783.所以web访问数就那么几条,用python的base64库生成txt

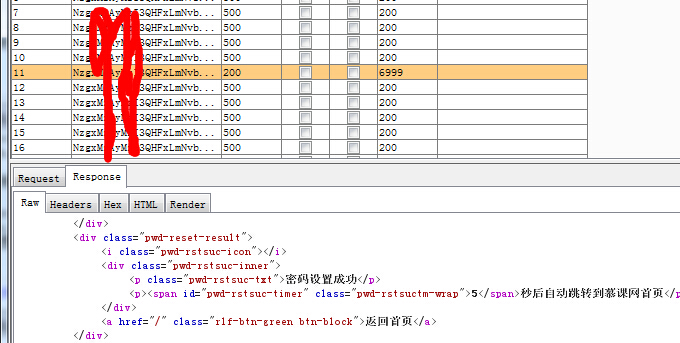

然后重置抓包,添加变量,然后就成功重置啦 :)

漏洞证明:

修复方案:

不能让客户端看到,可自己写个加密 :)

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-12-22 09:48

厂商回复:

最新状态:

2015-01-01:谢谢,很好的建议。这里修改掉的用户密码,其实就是该邮箱中收到的链接:包括linkid、以及邮箱帐户等信息,来修改对应邮箱帐户的密码。而不是其他用户的密码--所以并不是真的任意帐户密码重置了!(任意一个邮箱帐户,在不知道对方邮箱中收到的链接中这几个参数值情况下,并不能重置该帐户密码)。不过确实,这里还应该用自定义加密更严谨,防篡改。后面会尽快实施。感谢!