漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087263

漏洞标题:我是如何用流氓软件kill掉流氓软件的

相关厂商:奇虎360

漏洞作者: 路人甲

提交时间:2014-12-15 18:41

修复时间:2015-01-21 18:42

公开时间:2015-01-21 18:42

漏洞类型:设计错误/逻辑缺陷

危害等级:低

自评Rank:1

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-15: 细节已通知厂商并且等待厂商处理中

2014-12-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-02-09: 细节向核心白帽子及相关领域专家公开

2015-02-19: 细节向普通白帽子公开

2015-03-01: 细节向实习白帽子公开

2015-01-21: 细节向公众公开

简要描述:

:D

详细说明:

海绵宝宝大牛说乌云要开始收二进制漏洞,于是本想下个沙盒bypass一下没想到…

file:TailList.sys

killk.exe

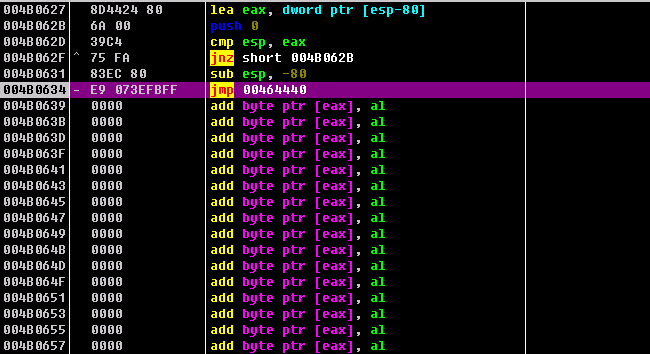

killk看了眼是upx,手脱很简单,找几个脱壳机也分分钟.

F8 单步 --> 下断 F9 --> 进入循环 下断 --> F8jmp入点口 --> dump

发现写了一个sys出来,早知道监控下文件就好了 Orz..

分析sys吧,简单发一下过程.

漏洞证明:

修复方案:

:p

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-21 18:42

厂商回复:

恶意的驱动程序在安装或加载时会被360拦截。如果手工放行恶意驱动,那么任何安全产品的进程都可能被破坏。此问题不属于产品漏洞。

最新状态:

暂无