漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086811

漏洞标题:某网络借贷P2P平台命令执行(支付key、银行账户、企业邮箱、数据库等存在泄露风险)

相关厂商:某网络借贷

漏洞作者: 路人甲

提交时间:2014-12-11 17:16

修复时间:2015-01-25 17:18

公开时间:2015-01-25 17:18

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-01-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某网络借贷P2P平台命令执行

详细说明:

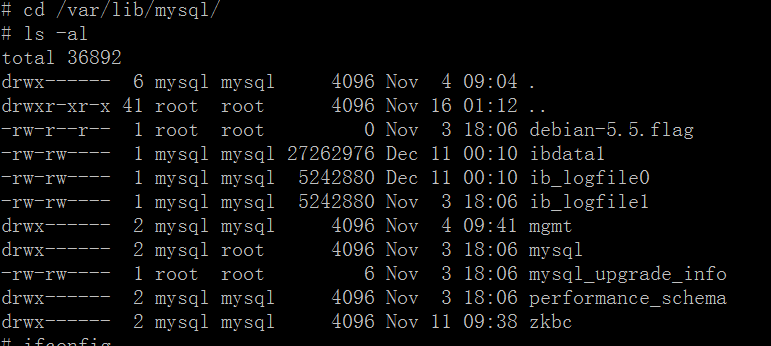

ip:182.92.240.31 直接打开是众鑫社的首页

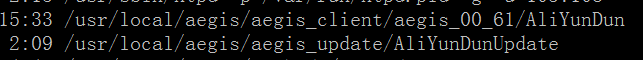

扫描8000端口存在着java debug调试服务,可利用该调试执行系统命令。这个查了下应该是在阿里云上搭建的,查看是有阿里云盾存在的,不知道为啥我测试时候上传的pl后门没有检测出来。

直接反弹后门(已经删除)

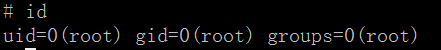

权限居然是root

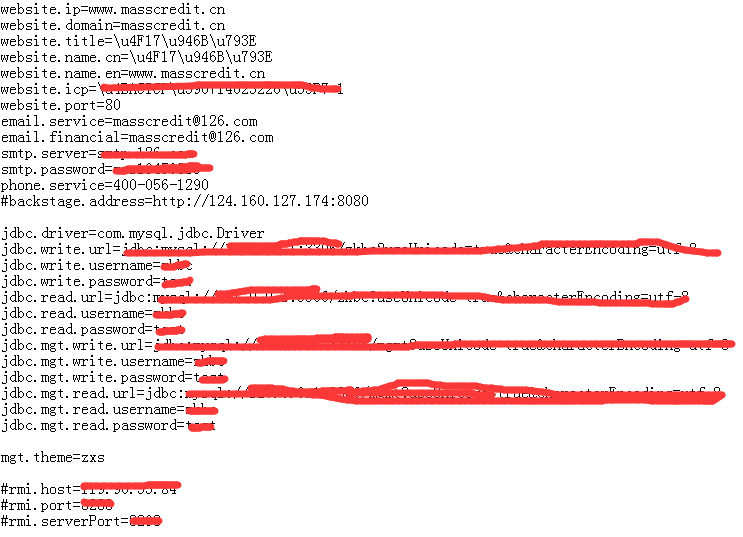

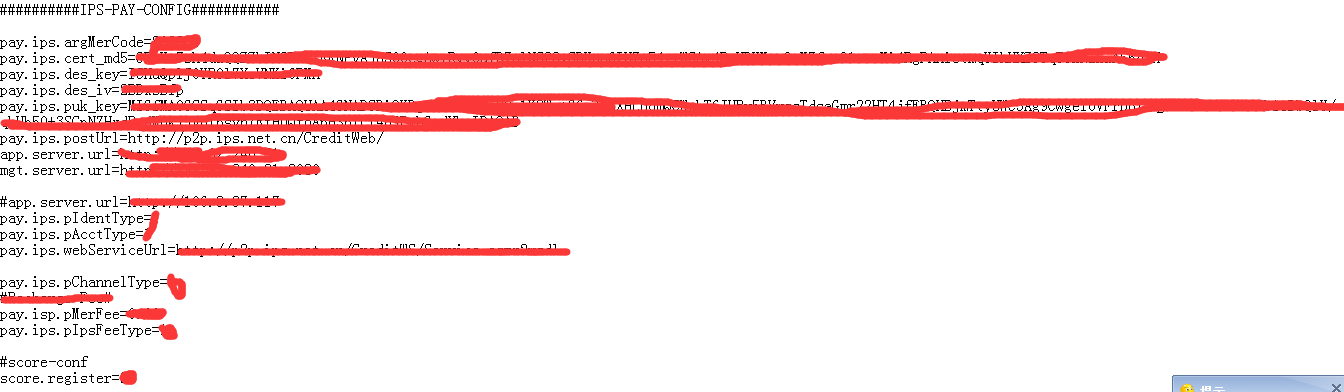

在web目录下找到一个application.properties。里面记录了服务器和支付接入的相关信息,企业邮箱密码等。

数据比较敏感,已经打码,其中mysql是可以远程连接的

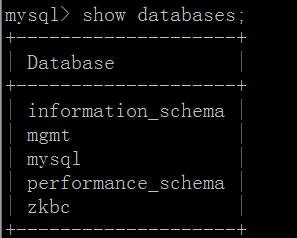

当然直接操作数据库也是可以的

测试时候只是查看是可以连接的,未下载任何数据。

当然企业邮箱也是可以正常进入的,测试的时候进去看到一些文件,比较重要的是有封银联在线发送的邮件,该邮件记录了企业号,登入名及密码信息。

继续。在properties里面还记录了ips的接入信息,包括puk_key等等

是不是可以伪造支付情况了?用0.1来伪造10000的金额?

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝