漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085996

漏洞标题:厦门人才网某分站远程命令执行漏洞

相关厂商:xmrc.com.cn

漏洞作者: 星明月稀

提交时间:2014-12-05 16:43

修复时间:2015-01-19 16:44

公开时间:2015-01-19 16:44

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-05: 细节已通知厂商并且等待厂商处理中

2014-12-05: 厂商已经确认,细节仅向厂商公开

2014-12-15: 细节向核心白帽子及相关领域专家公开

2014-12-25: 细节向普通白帽子公开

2015-01-04: 细节向实习白帽子公开

2015-01-19: 细节向公众公开

简要描述:

厦门人才网某分站存在struts2 S2-016漏洞,导致可远程命令执行,得webshell。

是个内网机,还是个事业单位,不敢渗透进去,点到为止,望赶紧修复!

详细说明:

漏洞地址:

http://px.xmrc.com.cn/unitAction!goRegister.action

存在strtus2 S2-016漏洞! 去年的漏洞了!

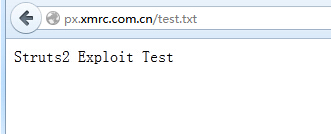

测试EXP:

渗透步骤详见证明!

漏洞证明:

1,验证有可写权限

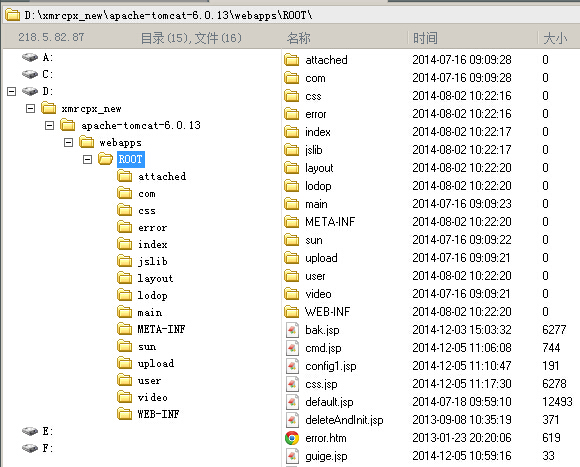

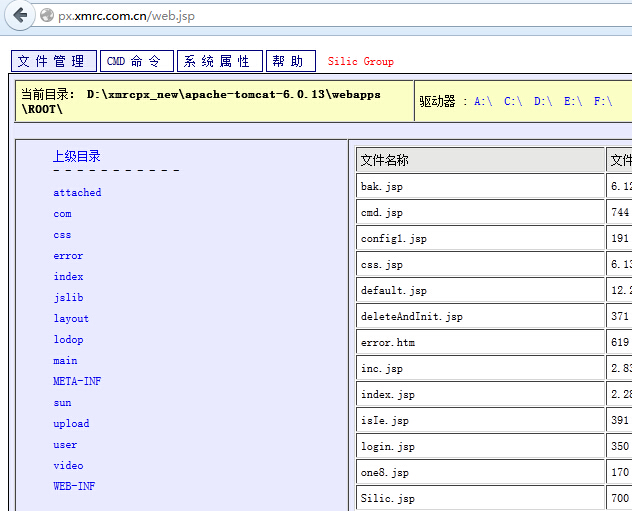

2,写入一句话,菜刀连接,还可跨目录

3,上传个大马webshell

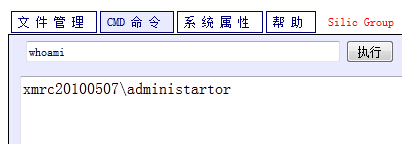

4,查看whoami

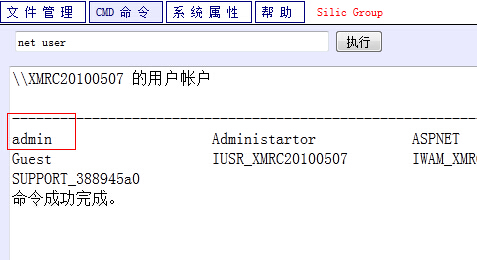

5,权限很高可添加用户:(测试,请删掉用户)

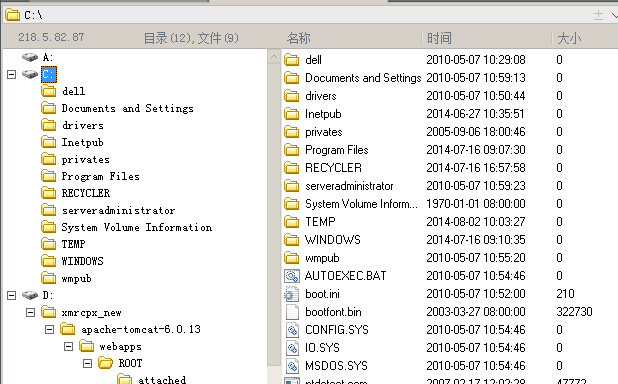

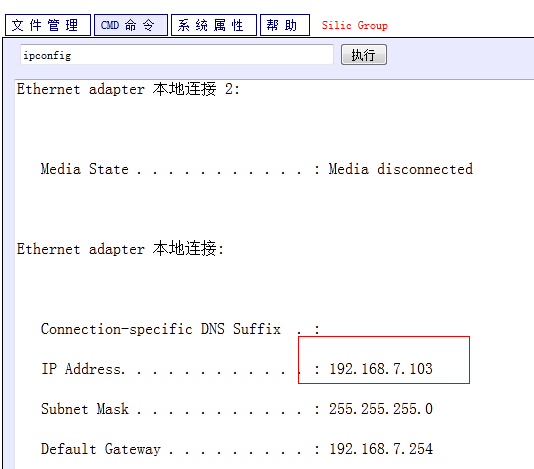

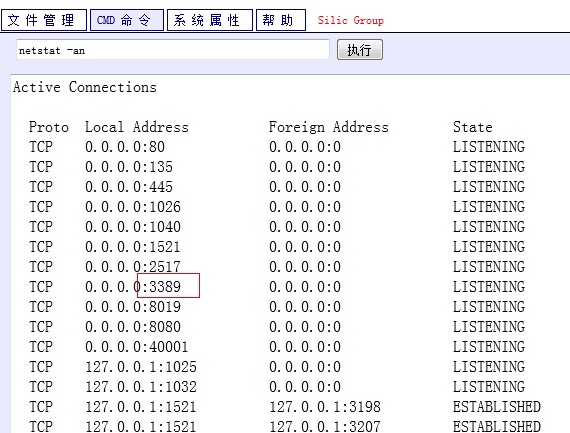

6,查看IP,是内网机,3389端口号没改

=====================================

接下去的步骤就没做了,lcx映射端口,远程登录。

是个内网机,还是个事业单位,不敢渗透内网,点到为止,望赶紧修复!

修复方案:

升级struts2!

删掉测试账号,和webshell相关文件,图片里有信息!

更改3389端口,降低服务器权限!

版权声明:转载请注明来源 星明月稀@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-12-05 19:51

厂商回复:

外包子站,没有仔细测试,谢谢提醒!

最新状态:

暂无